В новой версии добавили возможность настраивать уведомления и способы их получения, улучшили описание логируемых событий, расширили функции CLI, перенесли хранение ПИН-кода расширения на сторону сервера и реализовали возможность включения клиентского шифрования в мастере установки Пассворка.

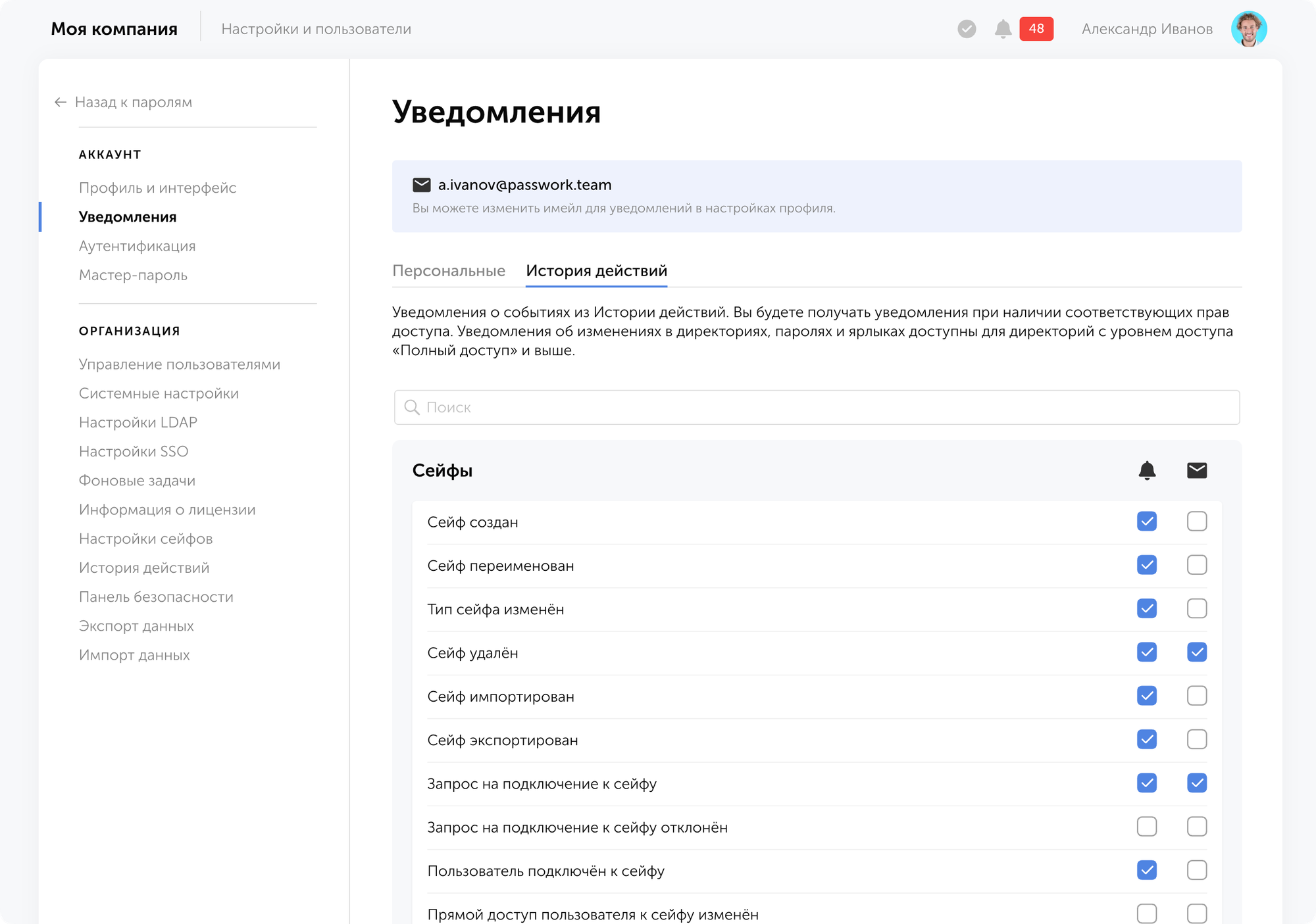

Настройки уведомлений

Добавили раздел с настройками уведомлений, где можно выбрать типы уведомлений и способы их получения: внутри Пассворка или на указанную электронную почту.

Настроить уведомления можно в одноимённом разделе Уведомления в блоке Аккаунт меню настроек.

Раздел включает две вкладки:

- Персональные — уведомления о событиях аутентификации и действиях других пользователей, влияющих на вашу учётную запись

- История действий — уведомления о выбранных событиях из истории действий. Уведомления о событиях, связанных с директориями, паролями и ярлыками, доступны для директорий с уровнем доступа «Чтение» и выше.

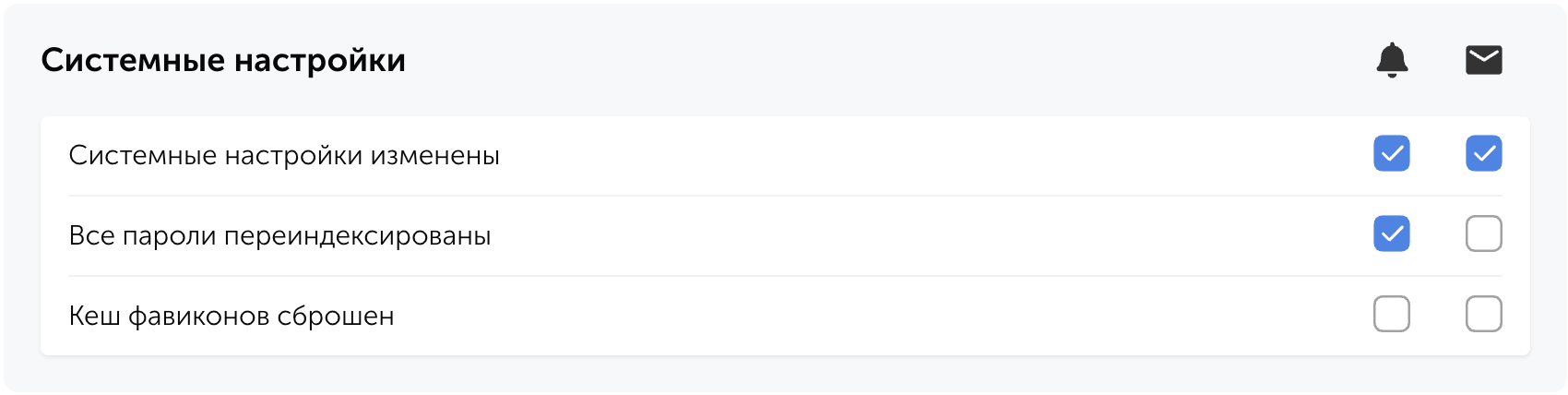

Способы получения уведомлений

Для каждого события вы можете выбрать, как хотите получать уведомления или отключить их. Используйте чекбоксы в двух колонках справа от названия события:

- Колокольчик — уведомления в интерфейсе Пассворка

- Конверт — имейл-уведомления на указанный адрес

Отметьте нужные чекбоксы. Настройки применяются независимо для каждого типа события

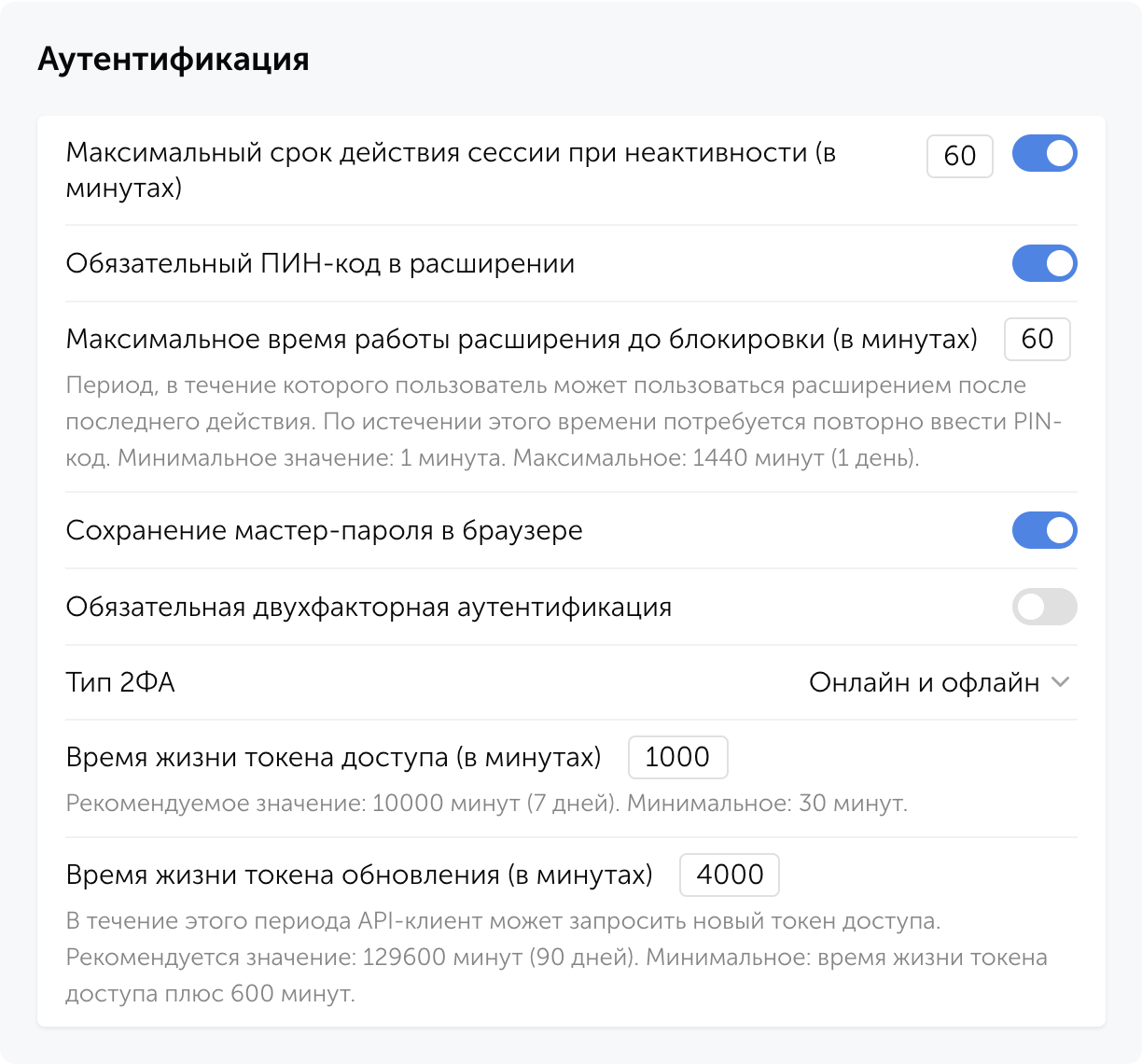

ПИН-код в браузерном расширении

ПИН-код расширения теперь хранится на сервере в виде криптографического хеша — это исключает хранение чувствительных данных в браузере и снижает риск их компрометации при взломе локальной машины. В настройках ролей можно задать максимальный период бездействия пользователя, по истечении которого расширение запросит повторный ввод ПИН-кода, сокращая окно потенциальной атаки и защищая от несанкционированного доступа к уже открытой сессии.

Как это работает

Действия при первом входе в расширение:

- Пользователь авторизуется в расширении

- Если ПИН-код обязателен для роли пользователя — появится предложение создать его

- Если ПИН-код необязателен — пользователь может включить его добровольно для дополнительной защиты

После успешного входа открывается временное окно доступа — пользователь работает с расширением без повторного ввода ПИН-кода. Длительность окна зависит от настроек роли и личных предпочтений. ПИН-код запрашивается повторно, если пользователь не совершал действий в расширение в течение установленного периода времени.

Безопасность

Даже если кто-то получит доступ к токену сессии пользователя, без ПИН-кода он не сможет открыть пароли в расширении.

Пассворк автоматически завершает все сессии пользователя при:

- Сбросе ПИН-кода

- Трёх неудачных попытках ввода

- Включении обязательного ПИН-кода для роли пользователя

- Изменении роли пользователя на ту, где ПИН-код обязателен

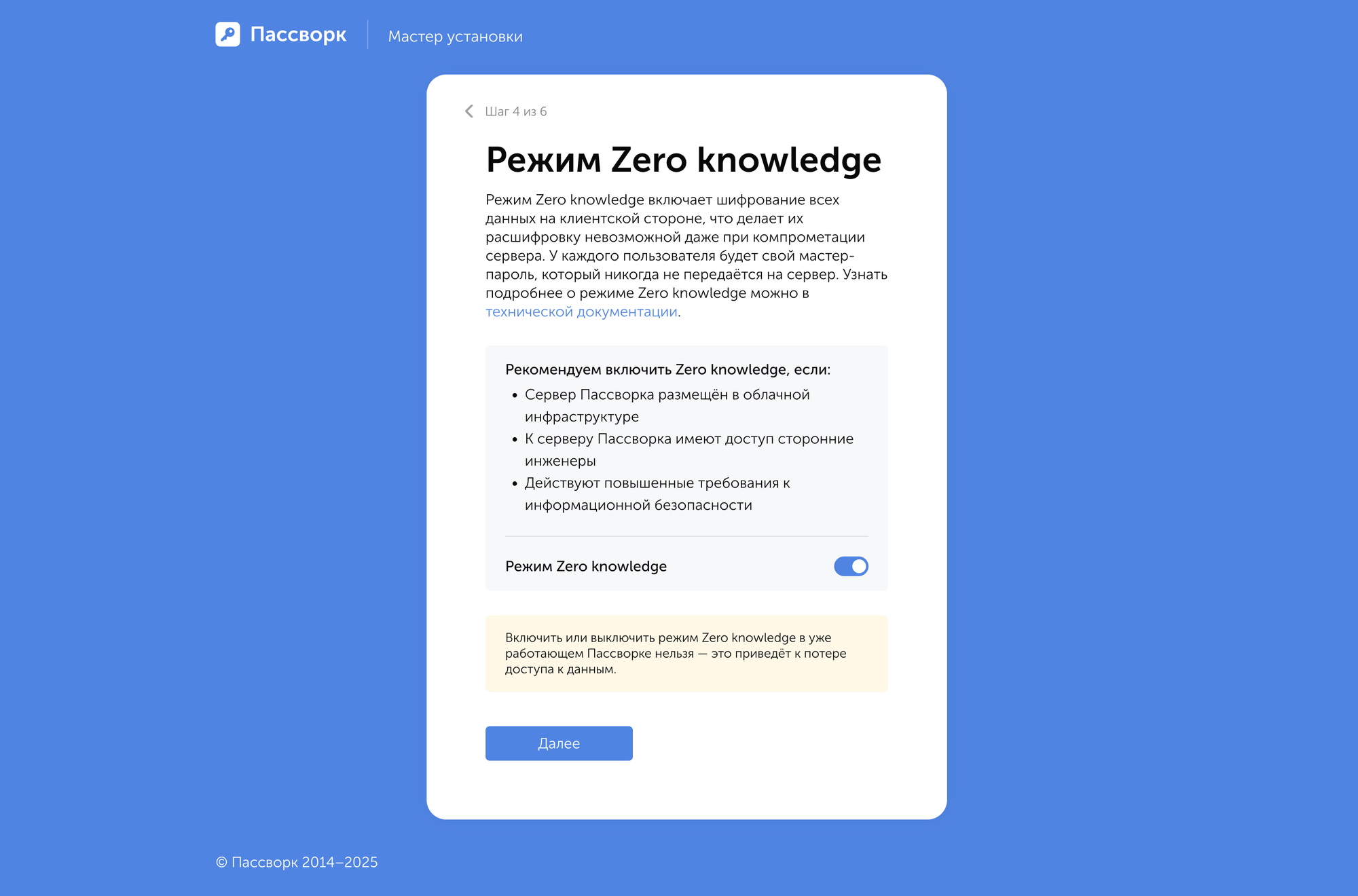

Режим Zero knowledge

Добавили возможность включения шифрования на стороне клиента (режим Zero knowledge) через веб-интерфейс в мастере установки. Ранее для этого требовался запуск отдельного скрипта или редактирование конфигурационного файла.

Режим Zero knowledge включает шифрование всех данных на клиентской стороне, что делает их расшифровку невозможной даже при компрометации сервера. У каждого пользователя будет свой мастер-пароль, который никогда не передаётся на сервер.

Улучшения

- Добавили модальное окно подтверждения изменения роли на «Владелец» и ограничили возможность назначения этой роли для пользователей без установленного мастер-пароля

- Добавили постраничную навигацию и индикаторы изменений в модальном окне скрытых сейфов

- Добавили информацию об ошибках и команды update и get в CLI-утилите (подробнее в документации)

- Добавили возможность получения актуального TOTP-кода через CLI: теперь команда возвращает одноразовый код вместо исходного ключа

- Улучшили логику анализа в панели безопасности: теперь записи с пустым полем «Пароль» не попадают в категорию «Слабые» и не оцениваются с точки зрения сложности

- Добавили возможность ограничить срок действия ссылки одним днём при её создании

- Улучшили отображение длинных имён и логинов в «Управлении пользователями»

- Улучшили отображение неактивных пунктов в выпадающих списках

- Улучшили описание событий в «Истории действий»

- Оптимизировали импорт данных с большим количеством папок

Исправления

- Исправили ошибку, при которой во время импорта из CSV не создавались папки и пароли импортировались в корневую директорию

- Исправили автоматический запуск фоновых задач загрузки групп, пользователей и синхронизации LDAP при сохранении изменений на вкладках «Группы», «Синхронизация» и при запуске ручной синхронизации в «Настройках LDAP»

- Исправили отображение элементов постраничной навигации при изменении ширины боковой панели

- Исправили ошибку, при которой постраничная навигация в «Управлении пользователями» переставала работать после ввода поискового запроса

- Исправили зависание окна импорта при загрузке файла с большим объемом данных и при импорте сейфов, содержащих только папки

- Исправили ошибку в экспорте, при которой после выбора всех директорий общим чекбоксом могли экспортироваться не все пароли

- Исправили ошибку при массовом удалении большого количества папок из Корзины

- Исправили ошибки при перемещении столбцов в таблицах: наложение, смещение и выход за видимую область

- Исправили фильтрацию по отправителю приглашения: теперь можно последовательно выбирать разных пользователей без сброса фильтра

- Исправили ошибку, при которой чекбоксы в модальных окнах доступа не сбрасывались после отмены изменений

- Исправили ошибку, при которой пользователь не добавлялся в сейф при подключении его группы к сейфу без доступа (версия с клиентским шифрованием)

- Исправили ошибку, при которой пункты копирования и переноса папок в другой сейф были недоступны, если доступ к папкам выдан через группу без доступа к корневой директории

- Исправили ошибку, при которой пункт «Переместить» оставался доступным для папок в директориях с доступом «Полный доступ»

- Исправили ошибку со сбросом активной вкладки на вкладку «Пользователи» после обновления страницы «Управление пользователями»

- Исправили ошибку в импорте из JSON с сохранением структуры, при которой пароли из папок могли перемещаться в корневую директорию

- Исправили ошибку в импорте из KeePass XML при отсутствии тега <UUID> и некорректный перенос пользовательских полей

- Исправили ошибку, при которой не сохранялась первая редакция пароля после миграции с версии 6.х.х

- Исправили ошибку, при которой после подготовки к миграции в версии 5.4.2 переставали скачиваться вложения из ссылок, и это поведение сохранялось после обновления до версии 7.х.х

- Исправили ошибку, при которой после миграции на версию 7.х.х для некоторых сейфов и паролей переставали отображаться списки ссылок в окне доступа

- Исправили ошибку в миграции с версии 6.х.х, при которой в уведомлениях могло отображаться ID пользователя вместо его имени

- Исправили ссылки на руководство пользователя: теперь они открываются в новой вкладке и ведут на корректные страницы

- Исправили ошибку в отображении фавикона при смене URL на сайт с недоступным фавиконом

- Исправили ошибку, при которой после копирования папок перетаскиванием выделение элементов не сбрасывалось автоматически

- Исправили ошибку, при которой роль по умолчанию не отображалась в окнах создания и подтверждения пользователя

- Исправили ошибку, при которой TOTP-код после смены ключа обновлялся только при повторном открытии карточки пароля

Другие изменения

- Изменили значения по умолчанию в блоке «Доступ к действиям в сейфах» в разделе «Настройки сейфов»: теперь отправка паролей с правом чтения, отправка паролей с правом редактирования и создание ссылок на пароли доступны с уровня «Редактирование и выше» вместо «Полный доступ и выше»

- Скрыли пункт «Пароль отправлен группе» из фильтра по действиям в «Истории действий» (версия с клиентским шифрованием)

- Исправили отображение опций доступа при отправке паролей: теперь, если у пользователя нет прав на отправку паролей с доступом на редактирование, эта опция скрыта, а доступ на чтение установлен по умолчанию без возможности изменения

- Скрыли пункт «Подключить мобильное устройство» для пользователей с запретом на использование мобильного приложения в настройках роли

Читайте также