МТС Банк — один из крупнейших цифровых коммерческих банков России, который уже более 30 лет помогает компаниям и частным лицам управлять своими финансами. МТС Банк входит в топ-30 крупнейших банковских учреждений страны по активам и обслуживает более 3,8 миллионов клиентов по всей стране. Банк занимает шестое место в России по величине портфеля кредитных карт и четырнадцатое место по вкладам населения.

Являясь частью экосистемы МТС, Банк активно создаёт и внедряет передовые технологии и цифровые решения. В 2024 году приложение МТС Банка было признано лучшим в RuStore, а само финансовое учреждение получило множество наград — премию СХ WORLD AWARDS за лучший клиентский опыт в премиальном сегменте и FINAWARD за инновационные продукты. Кроме того, банк стал победителем международной премии Eventiada Awards за корпоративный проект в сфере здорового образа жизни сотрудников, демонстрируя заботу не только о клиентах, но и о своей команде.

МТС Банк предлагает широкий спектр финансовых услуг для частных лиц, малого и среднего бизнеса, а также крупных корпоративных клиентов. За каждой успешной транзакцией стоит команда из пяти тысяч профессионалов, которые ежедневно работают над тем, чтобы банковский опыт был безупречным. Миссия МТС Банка — быть лучшим цифровым банком в России для жизни и бизнеса, предлагая каждому клиенту мобильность и свободу управления своими финансами.

Дата и место основания: Россия, 1993

Отрасль: Финансовые услуги

Размер компании: Более 5000 сотрудников

Задача: централизовать управление паролями и исключить риски

Как и многие крупные организации, МТС Банк сталкивался с серьёзными вызовами в управлении конфиденциальной информацией. Разные подразделения использовали собственные инструменты для хранения паролей и учётных записей. Эти локальные решения работали обособленно, не были связаны между собой и не позволяли централизованно контролировать доступы, отслеживать действия пользователей и обеспечивать единые стандарты информационной безопасности.

«У каждого подразделения был свой менеджер паролей, серверный или локальный. Хотели прийти к чему-то общему, чтобы для всего банка это было единственное целевое решение», — команда МТС Банка

Компания искала решение, которое:

- соответствует строгим требованиям регуляторов и внутренним политикам информационной безопасности

- входит в техническую экосистему на базе российских решений в рамках стратегии импортозамещения и снижения зависимости от зарубежного ПО

- обеспечивает безопасную передачу конфиденциальной информации между сотрудниками

Банку требовался сервис, который объединит рабочие процессы всех отделов, позволит выстроить прозрачную систему управления доступами и обеспечит надёжное хранение паролей.

Выбор надёжного менеджера паролей

Для выбора менеджера паролей команда информационной безопасности МТС Банка провела тщательный анализ доступных решений на рынке. Одним из ключевых требований было использование отечественного ПО в соответствии с дорожной картой Банка России для финансовых организаций.

В процессе оценки рассматривались различные варианты, включая популярный продукт BearPass. Пассворк и BearPass демонстрировали схожий функционал и возможности, однако в ходе тестирования было выявлено критически важное различие. В Пассворке есть уникальная функция, которая полностью исключает доступ администраторов системы к личным сейфам пользователей, при этом сами пользователи могут делиться доступами из этих сейфов с коллегами.

«В BearPass нельзя предоставить кому-то доступ из личного сейфа, что для нас критично. В Пассворке можно из личного сейфа предоставить права другим пользователям, и при этом сейф не будет виден администратору. Для нас это важно, так как мы не хотим стать главной целью злоумышленников»

Для банка эта функция имела принципиальное значение. Администраторы работают с огромным объёмом финансовых данных, поэтому нужен уровень защиты, который технически исключит возможность доступа к конфиденциальным данным.

Процесс тестирования Пассворка занял около двух месяцев и проводился командой, в которую вошли специалисты отдела информационной безопасности, системные администраторы и сотрудники первой линии технической поддержки. Команда МТС Банка протестировала все заявленные функции и проанализировала защищённость на уровне базы данных. Специалисты информационной безопасности банка провели пентесты для оценки решения и убедились, что все критически важные данные хранятся в зашифрованном виде.

Построение отказоустойчивой инфраструктуры

В крупных финансовых организациях действуют высокие требования к отказоустойчивости и производительности. Пассворк соответствовал таким требованиям, поэтому после тестирования в МТС Банке приняли решение о развёртывании менеджера паролей в инфраструктуре компании, которая включала в себя:

- Два балансировщика нагрузки — для распределения запросов пользователей

- Два сервера приложений — для обработки логики работы системы

- Два сервера базы данных с арбитром — для обеспечения отказоустойчивости хранения данных

«Мы выбрали трёхуровневую архитектуру для надёжности и масштабируемости системы: балансировщики, серверы приложений и баз данных, а также арбитр для максимальной защиты наших данных»

Все компоненты системы были развёрнуты в виртуальной среде под управлением российской операционной системы РЕД ОС, в соответствии со стратегией импортозамещения. Построение сложной архитектуры происходило поэтапно:

- Во время тестирования использовали упрощённую конфигурацию с одной базой данных

- Систему постепенно масштабировали до полноценной отказоустойчивой конфигурации по запросу ИТ-архитекторов банка

- Чтобы быстро восстановить работу системы в случае сбоя, настроили резервное копирование

- Подключили LDAP для централизованного управления пользователями на основе службы каталогов Active Directory

- Для дополнительной защиты учётных записей включили обязательную двухфакторную аутентификацию (2FA) для всех сотрудников

После успешного внедрения отделу администрирования средств информационной безопасности было необходимо структурировать работу сотрудников в новой системе.

Организация работы с данными в Пассворке

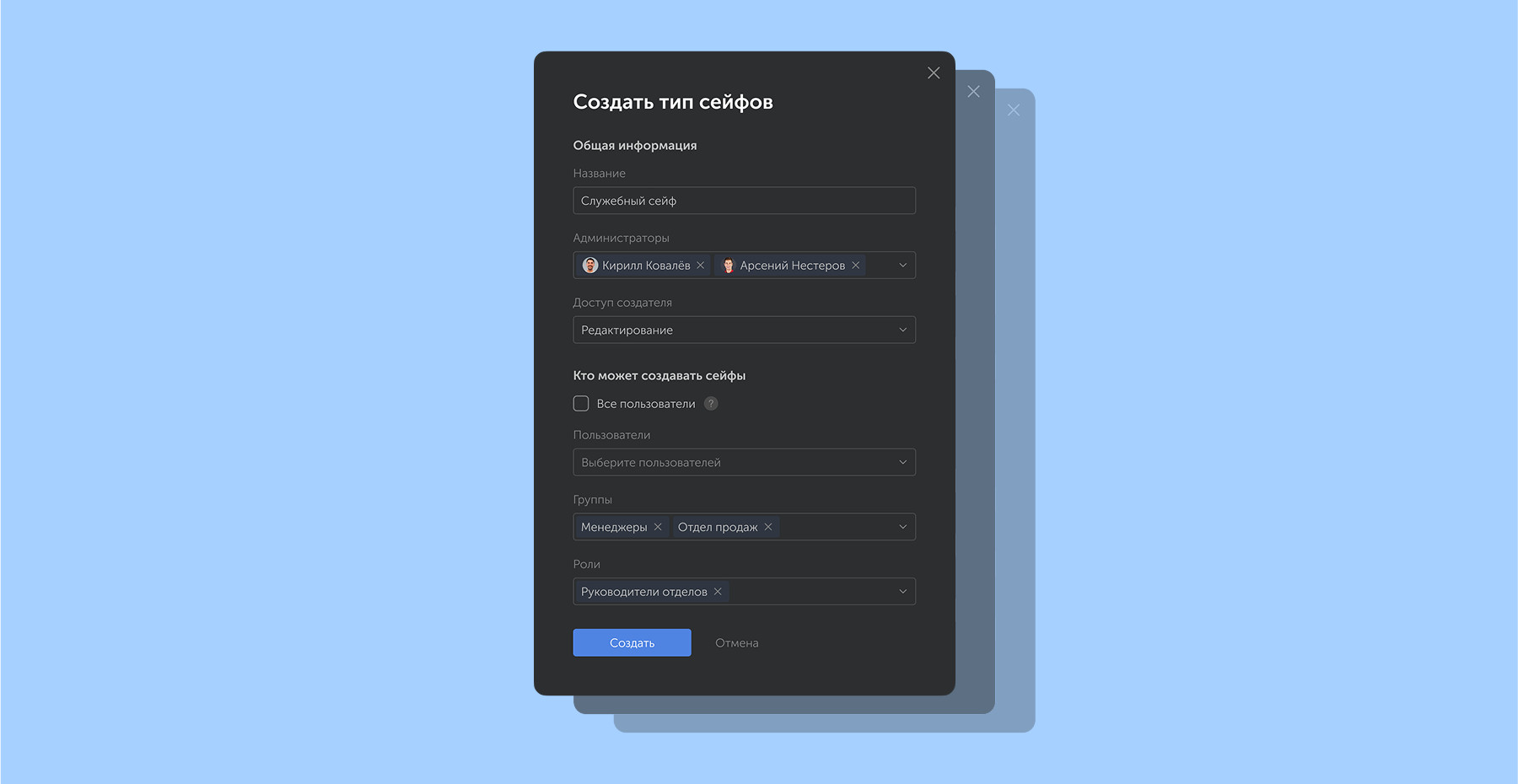

В МТС Банке стремились построить гармоничную и гибкую систему, сочетающую контроль и свободу личного информационного пространства сотрудников. Пассворк позволяет создавать неограниченное количество ролей с индивидуальными правами. В МТС Банке создали специальные роли для различных категорий пользователей:

- Четыре сотрудника являются администраторами системы с правом на изменение системных настроек

- Для сотрудников первой линии технической поддержки создали роль с минимальными правами: доступны изменение адреса электронной почты пользователей и сброс 2FA при необходимости

- Учётные записи технических специалистов интегрированы с API для автоматизации рутинных задач

В седьмой версии Пассворка пользователи получили возможность самостоятельно создавать любые сейфы, которые им необходимы для работы.

«Теперь у команды есть единый инструмент, внутри которого можно безопасно обмениваться паролями. Пассворк позволяет отправлять пароли внутри системы и по внешней ссылке, предоставлять временный доступ или отозвать его в любой момент»

С помощью IdM-системы отдел управления доступами централизованно контролирует права пользователей во всех корпоративных сервисах. Этот отдел согласовывает и назначает роли, регулярно проводит аудиты. Для автоматизации процессов сотрудники создали скрипт, который мгновенно блокирует в Пассворке учётные записи пользователей, отключённых в Active Directory.

Для обучения сотрудников в МТС Банке провели вебинар, где руководитель одного из отделов рассказал о Пассворке и показал, как пользоваться менеджером паролей эффективно. У сотрудников всегда под рукой пользовательские инструкции, а отдел по работе с персоналом регулярно создаёт рассылку о новых возможностях Пассворка — и как они помогают в работе. Обратную связь об использовании сервиса сотрудники оставляют через собственную службу поддержки, которая вместе с ИБ-отделом быстро решает возникающие вопросы.

Результат: безопасность и эффективность рабочих процессов

С помощью Пассворка МТС Банк выстроил современную систему управления паролями и конфиденциальной информацией. Все процессы работы с критическими данными объединены в единой платформе под контролем ИБ-отдела.

«Пассворк — это не только личное хранение, но и централизованное управление, и возможность передачи секретов»

Единое пространство для хранения данных

Банк отказался от разрозненных локальных решений: все пароли теперь хранятся в защищённой системе с многоуровневым шифрованием. Доступ к ним строго контролируется и логируется — это помогает предотвращать утечки и проводить расследования инцидентов при необходимости.

Сотрудники передают конфиденциальную информацию внутри системы: Пассворк позволяет безопасно делиться доступами через предоставление прав доступа к сейфам или одноразовые ссылки для просмотра пароля.

Архитектура Пассворка позволяет исключить доступ администраторов к личным сейфам пользователей. Это снижает риски для специалистов ИБ и защищает как данные, так и сотрудников, которые с ними работают.

Импортозамещение и соответствие требованиям

Пассворк входит в реестр российского ПО, имеет лицензии ФСТЭК и ФСБ, гарантирует соблюдение стандартов безопасности финансовой отрасли и полностью соответствует политике Банка России по импортозамещению.

Пассворк улучшил внутреннюю безопасность МТС Банка, создав надёжную инфраструктуру для управления паролями и секретами. Теперь все процессы по защите учётных данных выстроены централизованно, с чётким разграничением прав и прозрачным контролем действий пользователей. Это решение укрепило безопасность банка и сделало работу сотрудников проще и безопаснее.

«Пассворк стал единым инструментом для всего банка. Сотрудники сохраняют контроль над своими данными, а система остаётся прозрачной и безопасной»