Браузерное расширение доступно для Google Chrome, Microsoft Edge, Mozilla Firefox и Safari.

- Улучшили автозаполнение: теперь можно заполнять формы аутентификации прямо с главного экрана расширения, если для сайта найден только один пароль

- Добавили указание единицы времени (минуты) в поле настройки автоблокировки

- Убрали предложение настроить ПИН-код в расширении, если он не является обязательным

- Исправили ошибку, при которой сессия расширения могла непроизвольно завершаться

Читайте также

Обновление браузерного расширения 2.0.29

Пока миллионы покупателей штурмуют онлайн-магазины в поисках скидок, хакеры запускают самую масштабную атаку года. За первые три квартала 2025-го зафиксировано более 105 000 кибератак — на 73% больше, чем за аналогичный период 2024 года.

Для большинства покупателей Чёрная пятница — это очереди за дешёвыми телевизорами. Для ИТ- и ИБ-специалистов это двойной вызов, где каждое решение балансирует между возможностью и риском.

С одной стороны — шанс закрыть давно висящие в бэклоге закупки. Инструменты и оборудование, которые месяцами «находились на рассмотрении», наконец получают зелёный свет. С другой — критический период для защиты корпоративной инфраструктуры от всплеска киберугроз.

Почему Чёрная пятница идеальное время для атак?

- Повышенный трафик маскирует вредоносную активность в легитимном шуме

- Аномалии, которые обычно вызывают немедленную реакцию, теряются среди тысяч транзакций

- Давление бизнеса на доступность систем создаёт конфликт между безопасностью и непрерывностью операций

- Решения о блокировке подозрительного трафика принимаются медленнее из-за страха потерять выручку

Социальная инженерия становится эффективнее, когда сотрудники работают в условиях стресса и сжатых дедлайнов. Даже опытные специалисты ошибаются, когда на принятие решения — секунды. И пока вы охотитесь за выгодными предложениями, злоумышленники охотятся за вами.

Чёрная пятница 2025 даёт реальные возможности усилить защиту и приобрести давно ожидаемые инструменты — но только если подходить к этому с тем же скептицизмом и внимательностью, как и к любому важному решению в бизнесе.

Статистика киберугроз в 2025 году

2025 год стал жестоким для корпоративной безопасности. За первые три квартала зафиксировано более 105 тысяч кибератак. Около 20 тысяч — высокой критичности: они могли остановить работу компаний или привести к крупным финансовым потерям.

Самым напряжённым оказался третий квартал — свыше 42 тысяч атак. Это почти 40% всех инцидентов за год и на 73% больше, чем за тот же период 2024 года.

Атаки на базе ИИ превратились из теоретической угрозы в ежедневную реальность. Группы вымогателей организованнее и терпеливее, чем когда-либо. Мировая статистика также показывает неутешительную динамику.

Как атакующие получают доступ

В 60% случаев злоумышленники используют два способа: уязвимости в публичных приложениях (30%) и украденные учётные данные (ещё 30%). Украденные пароли эффективнее сложных эксплойтов. Это делает управление доступом критически важным элементом защиты.

«В этом году злоумышленники всё чаще используют украденные учётные данные вместо взлома и брутфорса — это быстрее и эффективнее», — IBM X-Force 2025 Threat Intelligence Index

Структура угроз

Фишинговые атаки составляют 42% всех угроз, специфичных для Чёрной пятницы. Треть из них (32%) нацелена на цифровые кошельки и платёжные системы. Инфостилеры демонстрируют взрывной рост — увеличение на 84% в доставке через фишинговые письма (2024 против 2023) с прогнозом +180% на 2025 год.

Масштаб атак

- Объём фишинговых писем с темой «Чёрная пятница» вырастает на 692% перед распродажами

- Имперсонация крупных брендов увеличивается более чем на 2000% в пиковый сезон

- Anti-Phishing Working Group зафиксировала 989 123 фишинговые атаки в Q4 2024 — устойчивый тренд роста в праздничный сезон

Типы киберугроз в Чёрную пятницу

- Фишинговые письма. Перед распродажами объём фишинга вырастает в 3,5 раза. Злоумышленники рассылают письма со ссылками на поддельные страницы популярных брендов — имитируют выгодные предложения и крадут данные карт или учётные записи.

- Веб-скиммеры. Эксперты прогнозируют двукратный рост этих атак. Веб-скиммер — вредоносный скрипт, который внедряется на легитимный сайт и перехватывает данные карт прямо на странице оплаты. Покупатель не замечает кражу.

- Поддельные сайты и приложения. Мошенники создают фальшивые интернет-магазины и мобильные приложения, копирующие известные бренды. Цель — выманить данные карт или учётные записи под видом покупки.

- ИИ-мошенничество. Злоумышленники внедряют инструкции в контент сайтов, которые индексируют поисковые боты. Когда пользователь задаёт вопрос ИИ-ассистенту, тот выдаёт ответ со встроенной фейковой ссылкой на поддельную страницу поддержки или фишинговый сайт.

- Кража личных данных. Даже без доступа к деньгам мошенники собирают имена, адреса доставки, телефоны и имейл. Эти данные используют для таргетированных атак позже — например, для бизнес-имперсонации или целевого фишинга.

Как защитить бизнес в Чёрную пятницу 2025

Соблюдение базовых стандартов кибербезопасности предотвращает более 99% инцидентов в период праздничных распродаж. Для ИБ- и ИТ-специалистов критично усилить защиту периметра и повысить осведомлённость сотрудников.

- Контролируйте подлинность веб-ресурсов. Злоумышленники создают фишинговые домены, копирующие корпоративные порталы поставщиков. Настройте DNS-фильтрацию с блокировкой новых доменов и ограничьте доступ к внешним ресурсам через whitelist проверенных поставщиков.

- Мониторьте аномальные транзакции. Компрометация платёжных инструментов ведёт к прямым финансовым потерям. Настройте предупреждения на транзакции, превышающие базовый профиль активности, и интегрируйте системы обнаружения мошенничества.

- Внедрите 2FA/MFA для критичных систем. Многофакторная аутентификация нейтрализует 99,9% атак со скомпрометированными учётными данными. Разверните MFA на всех корпоративных аккаунтах.

- Обновляйте ПО и средства защиты. Устаревшее ПО — точка входа для APT-групп. Внедрите централизованное управление патчами и разверните EDR/XDR с поведенческим анализом.

- Защитите сотрудников от социальной инженерии. Злоумышленники используют ИИ для создания дипфейк-звонков, имитирующих голоса руководителей. Проведите тренинг по информационной безопасности и внедрите верификацию финансовых запросов через альтернативные каналы.

Используйте корпоративный менеджер паролей. Повторное использование паролей и их хранение в незащищённых местах — частая причина компрометации аккаунтов. Внедрите корпоративный менеджер паролей с политиками сложности и контролем доступа к критичным системам.

- Запретите публичные Wi-Fi для корпоративных операций. Открытые сети позволяют перехватывать учётные данные и токены. Внедрите политику запрета подключения к публичным Wi-Fi.

- Контролируйте использование ИИ-инструментов. Злоумышленники применяют внедрение вредоносных промптов для перенаправления на фишинговые ресурсы. Внедрите список одобренных ИИ-инструментов и запретите передачу конфиденциальных данных в публичные языковые модели.

- Защититесь от спама и подготовьте план реагирования на инциденты. Объём фишинговых атак на корпоративную почту в период распродаж вырастает в три раза. Усильте настройки почтовых шлюзов и антиспам-фильтров, внедрите технологии защиты от подмены отправителя. Разработайте план реагирования на инциденты: пропишите действия команды при обнаружении фишинга, назначьте ответственных и проведите учебную тревогу.

- Минимизируйте цифровой след. Метаданные о закупочной активности могут быть скомпрометированы или проданы. Используйте изолированные браузерные профили и запретите сохранение платёжных данных на внешних платформах.

Практические рекомендации

Обучение сотрудников распознаванию фишинга

Чёрная пятница — идеальное время для фишинга. Сотрудники получают десятки рекламных писем, отвлекаются на личные покупки, а срочность становится нормой.

Что работает:

- Симуляция фишинга. Используйте реалистичные сценарии: поддельные уведомления о доставке, срочные запросы на сброс пароля, «эксклюзивные предложения». Отслеживайте реакции. Цель — выработать рефлекс распознавания угроз.

- Микротренинги. Пятиминутные брифинги работают лучше часовых презентаций. Покажите три реальных примера фишинговых писем. Объясните, что выдаёт подделку: несоответствие домена, ошибки в URL, неожиданные вложения.

- Культура сообщений без страха. Создайте канал для сообщений о подозрительных письмах. Поощряйте сообщения, даже ложные тревоги. Одна пропущенная атака стоит дороже десяти ложных срабатываний.

Политики управления паролями

Чёрная пятница — время импульсивных регистраций. Сотрудники создают аккаунты, используют рабочую почту для покупок и повторяют корпоративные пароли.

Что работает:

- Обязательная MFA. Внедрите многофакторную аутентификацию до Чёрной пятницы. Приоритет: корпоративная почта, админпанели, финансовые системы.

- Корпоративный менеджер паролей. Внедрите корпоративный менеджер паролей. Интегрируйте с SSO, настройте автозаполнение, проведите обучение.

- Политика разделения паролей. Корпоративные учётные данные — только для работы. Создайте отдельную почту для регистраций на внешних сервисах. Пароли генерируйте через менеджер.

- Аудит скомпрометированных паролей. Проверяйте корпоративные адреса. Если домен в утечках — требуйте смены паролей. Автоматизируйте мониторинг.

Резервное копирование и план восстановления

Ransomware-атаки с использованием программ-вымогателей во время Чёрной пятницы — статистическая вероятность. Злоумышленники знают: компании платят больше, когда каждый час простоя — потеря выручки.

Проверьте систему до атаки:

- Правило 3-2-1. Три копии данных, два типа носителей, одна копия вне офиса. Проверьте: все критические системы покрыты? Когда тестировали восстановление?

- Изолированные резервные копии. Современные программы-вымогатели шифруют бэкапы. Убедитесь, что одна копия изолирована от сети: системы без сетевого подключения, хранилища с защитой от изменений, автономные носители.

- Тестовое восстановление. Восстановите некритичную систему с нуля. Засеките время, зафиксируйте проблемы, обновите документацию.

- Документированный план восстановления. Пошаговая инструкция в печатном виде. Кто принимает решения? Кто восстанавливает? Какие системы — первыми? Как связываемся, если почта недоступна?

- Приоретизация критичных систем. Составьте список: что восстанавливаем сразу, что через день, что через неделю.

Защита инфраструктуры требует не только правильных процедур, но и правильных инструментов. Чёрная пятница даёт возможность закрыть критичные пробелы в защите с существенной экономией бюджета.

Чёрная пятница в Пассворке

30% атак начинаются с украденных учётных данных. Пассворк закрывает эту уязвимость на уровне инфраструктуры — централизованное управление паролями и секретами остаётся полностью под вашим контролем.

Что даёт Пассворк вашей компании

Пассворк — корпоративный менеджер паролей и секретов для компаний, которым критична безопасность данных. Решение разворачивается в вашей инфраструктуре: никаких внешних облаков, полный контроль над конфиденциальной информацией.

- Для сотрудников: мгновенный доступ к нужным учётным данным без обращений в поддержку

- Для администраторов: управление правами доступа и аудит всех действий в реальном времени

- Для службы безопасности: прозрачность процессов, соответствие требованиям регуляторов, снижение рисков компрометации через человеческий фактор

Почему Пассворк

- Включён в единый реестр Минцифры

- Имеет все необходимые лицензии ФСТЭК и ФСБ

- Качественная и оперативная поддержка

- Все пароли и секреты хранятся на ваших серверах

- Регулярные обновления и сопровождение на каждом этапе

- Опыт внедрения в системообразующие предприятия страны

- Сертифицирован с Astra Linux, РЕД Софт, МСВСфера, Pangolin DB, ОС Атлант и многими другими российскими решениями

Пассворк создан для компаний и государственных учреждений, которым нужна проверенная безопасность. Всё упорядочено, защищено и всегда под рукой.

Заключение: как превратить Чёрную пятницу в выгодные инвестиции

Чёрная пятница 2025 — окно возможностей для организаций, которые понимают: безопасность не расход, а инвестиция.

Рост киберугроз в период распродаж — это не причина отказываться от выгодных предложений. Это напоминание: те же принципы, которые защищают вашу инфраструктуру, должны применяться к процессу закупок. Проверка. Валидация. Скептицизм к слишком хорошим обещаниям.

Лучшая сделка Чёрной пятницы — это решение, которое вы внедрите в декабре, которое ваша команда будет использовать в январе и которое остановит атаку в феврале.

Внимательность, системный подход и правильные инструменты превращают распродажу в стратегическое преимущество. Используйте это окно не для экономии, а для усиления. Не для покупок, а для инвестиций в безопасность, которая будет работать годами.

Чёрная пятница 2025: как обезопасить бизнес в период распродаж

Обновление Пассворк 7.2.3 доступно в Клиентском портале.

- Улучшили поиск паролей: теперь названия паролей индексируются с учётом заглавных букв и цифр

- Увеличили период отображения паролей и ярлыков в разделе «Недавние» с 30 до 90 дней

- Исправили ошибку, при которой в корзине администратора сейфа с доступом через группу могли отображаться удалённые пароли и папки из подпапок, к которым у него не было доступа, при этом восстановить или удалить их было нельзя

- Исправили ошибки в миграции редакций паролей

Читайте также

Обновление Пассворк 7.2.3

В новых версиях реализовали возможность добавления логотипа компании в интерфейс Пассворка, улучшили отображение событий в разделах «История действий» и «Уведомления», а также исправили ряд ошибок в интерфейсе.

Улучшения

- Добавили возможность установки логотипа компании в левом верхнем углу интерфейса: укажите путь к изображению в параметре APP_LOGO_PATH конфигурационного файла (рекомендуемый формат и размер: PNG, 200×80 px)

- Улучшили отображение событий в разделах «История действий» и «Уведомления»: теперь показываются только релевантные события в зависимости от типа шифрования

- Добавили автоматический выход из мобильного приложения и браузерного расширения при смене мастер-пароля пользователя: ранее смена мастер-пароля могла приводить к ошибке на стороне приложения и расширения

- Изменили поведение кнопки «Сбросить фильтр» в модальных окнах фильтрации: теперь после сброса окно остаётся открытым

- Добавили иконки для системных событий в «Истории действий»

- Улучшили описание событий в «Истории действий»

Исправления

- Исправили ошибку, при которой несколько тегов могли отображаться как один элемент в окне информации о пароле в «Панели безопасности»

- Исправили ошибку, при которой некоторые тумблеры в разделе «Управление пользователями на основе ролей» оставались активными при отсутствии необходимых разрешений

- Исправили ошибку, при которой кнопка смены владельца могла быть недоступна (версия без клиентского шифрования)

Читайте также

Обновления Пассворк 7.2.1 и 7.2.2

Новая версия Python-коннектора 0.1.5 расширяет возможности CLI-утилиты. Мы добавили команды, которые решают ключевые задачи DevOps-инженеров и разработчиков — безопасное получение и обновление секретов в автоматизированных пайплайнах.

Почему это важно

Секреты, API-ключи, токены и пароли баз данных нельзя хранить в коде — это риск утечки. Ручное обновление замедляет процессы и провоцирует ошибки. Новые команды get и update в passwork-cli полностью автоматизируют управление секретами. Пассворк становится единым источником истины (SSOT): секреты не попадают в небезопасные места, жизненный цикл полностью автоматизирован.

Как работают команды:

- get — получает данные из Пассворка

- update — обновляет данные в Пассворке

Get: получение данных из записи

Команда get извлекает значение любого поля из записи и подходит для скриптов автоматизации.

Получение конкретного поля

Используйте флаг --field для извлечения логина, URL или значения из любого пользовательского поля.

# Получаем токен для доступа к API из пользовательского поля 'API_TOKEN'

export API_TOKEN=$(passwork-cli get --password-id "..." --field API_TOKEN)Генерация TOTP-кодов

Если в Пассворке хранятся секреты для двухфакторной аутентификации, passwork-cli генерирует актуальный код прямо в терминале. Используйте флаг --totp-code.

# Получаем TOTP-код для подключения к VPN

VPN_TOTP=$(passwork-cli get --password-id "..." --totp-code "VPN_SECRET")

Update: обновление секретов

Команда update изменяет данные в Пассворке и автоматизирует ротацию секретов.

Обновление пользовательских полей

Флаг --custom-<field_name> обновляет значения в пользовательских полях.

# Обновляем API-ключ в записи

passwork-cli update --password-id "..." --custom-API_KEY "new-generated-key"

Массовое обновление

Теперь можно изменять несколько полей одной командой.

# Одновременно обновляем пароль и теги

passwork-cli update \

--password-id "..." \

--password "NewComplexP@ssw0rd" \

--tags "production,rotated,automated"Поддержка клиентского шифрования

Команды get и update полностью поддерживают режим клиентского шифрования в Пассворке. При использовании get все зашифрованные поля автоматически расшифровываются с помощью мастер-ключа. При выполнении update данные сначала шифруются на вашей стороне и только после этого отправляются на сервер.

Полезные ссылки

- Документация по get

- Документация по update

- Python-коннектор (GitVerse)

- Примеры использования (GitVerse)

Читайте также

Python-коннектор 0.1.5: управление секретами в DevOps и CI/CD

Введение

АО «Нэксайн» (Nexign) — российская компания с 33-летним опытом разработки высокотехнологичных enterprise-решений для различных отраслей экономики. Готовые продукты и решения Nexign обеспечивают быструю ИТ-трансформацию клиентов, чтобы крупный бизнес мог решать задачи в кратчайшие сроки с уверенностью в результате.

В портфеле компании более 150 успешно выполненных проектов в 12 странах мира. Nexign уделяет большое внимание импортонезависимости, благодаря чему их решения особенно значимы в стратегически важных отраслях экономики. Компания включена в список системообразующих организаций российской экономики, размещённый на официальном сайте Минэкономразвития России.

Сегодня в Nexign работают более двух тысяч специалистов в 11 городах России, объединённых идеей развивать инновационные продукты и решения, которые помогают клиентам повышать производительность и эффективность бизнес-процессов. Компания активно инвестирует в новые технологии, поддерживает отраслевые инициативы и создаёт максимально безопасную и удобную цифровую среду как для своих клиентов, так и для сотрудников.

Год основания: 1992

Местоположение: Санкт-Петербург

Отрасль: ИТ

Размер компании: Более 2000 сотрудников

Задача: обеспечить стабильное и безопасное управление доступами

Рынок стремительно меняется, и требования к информационной безопасности постоянно растут. Прежняя система управления паролями не отвечала новым вызовам: после ухода вендора с российского рынка могли возникнуть сложности с масштабированием и управлением лицензиями.

Такая ситуация создавала риски для стабильности бизнес-процессов и снижала эффективность работы. Чтобы защитить доступы, избежать сбоев и соответствовать требованиям импортозамещения, компания решила перейти на отечественное решение.

Было необходимо выбрать менеджер паролей, который:

- работает в закрытом контуре и поддерживает импортозамещение

- централизует управление паролями и снижает нагрузку на ИТ-отдел

- интегрируется с AD/LDAP и внутренними сервисами компании через API

- поддерживает 2FA, отвечая корпоративным стандартам безопасности

«Основная причина перехода на Пассворк — невозможность расширять лицензии на решение и получать техническую поддержку со стороны прошлого вендора», — Даниил Федотов, руководитель ИТ-проектов Nexign

Решение: внедрение отечественного менеджера паролей

В поиске нового решения для управления паролями Nexign провели тщательный анализ рынка и сравнили различные продукты. После тестирования выбор был сделан в пользу менеджера паролей Пассворк.

Важным преимуществом был быстрый и бесшовный переход на новое решение — без сбоев и сложностей для пользователей. Пассворк полностью соответствует современным нормам безопасности и становится стандартом для компаний, которые ценят надёжность и удобство для сотрудников.

«Ключевыми критериями выбора для нас стали безопасность, простота архитектуры, удобство интеграции с существующей инфраструктурой, качественная техническая поддержка, соответствие требованиям импортозамещения», — Даниил Федотов, руководитель ИТ-проектов Nexign

Интеграция: подключение к внутренним системам

Пассворк был установлен в закрытом контуре на собственных корпоративных серверах с настроенным резервным копированием. Для развёртывания и интеграции с инфраструктурой понадобились усилия двух специалистов, что демонстрирует простоту внедрения Пассворка — решение легко встраивается в существующие процессы и не требует значительных ресурсов.

Nexign реализовали интеграцию с собственной внутренней системой посредством REST API. Подключение к Active Directory / LDAP не вызвало сложностей, что позволило централизованно управлять доступами сразу после настройки. Теперь обмен данными между платформами полностью автоматизирован: создание, обновление, выдача и отзыв учётных записей происходят без участия администратора. Это сокращает ручные операции, снижает риск ошибок и упрощает контроль над доступами.

Nexign перешли на новую архитектуру решения для управления паролями, улучшив стабильность, и увеличили количество пользователей — Пассворк используют более 1000 сотрудников компании.

«Внедрение прошло успешно, у сотрудников не возникло сложностей в работе с сервисом. Архитектура Пассворка понятна, а подробная документация значительно упростила процесс развёртывания», — Даниил Федотов, руководитель ИТ-проектов Nexign

Служба безопасности провела комплексную проверку инфраструктуры и браузерного расширения Пассворка на соответствие внутренним стандартам информационной безопасности. В ходе аудита оценивались архитектура решения, механизмы шифрования и аутентификации, защищённость каналов передачи данных и работа расширения в корпоративной среде.

Особое внимание уделялось соблюдению внутренних регламентов, требований к двухфакторной аутентификации и изоляции данных в закрытом контуре. Все проверки Пассворк прошёл успешно.

Результат: прозрачное управление доступами

Пассворк полностью решил задачи безопасного хранения и управления паролями, а также снизил риски утечки данных и оптимизировал работу ИТ-отдела.

Организация внутренней работы

В компании настроили систему управления доступами, адаптированную под внутреннюю структуру. В её основе — иерархия сейфов и папок, которая мигрировала из предыдущего решения и была адаптирована под новые задачи. Сейфы разделены по департаментам, рабочим группам и проектам. Для совместной работы предусмотрены корпоративные сейфы, а для индивидуального использования — личные. Cозданы отдельные защищённые хранилища для упрощения взаимодействия при работе с внешними проектами.

Распределение прав доступа стало максимально прозрачным: каждый сейф имеет администратора из соответствующего департамента, который самостоятельно управляет правами пользователей — выдаёт, изменяет или отзывает доступы.

«Администраторов системы у нас несколько, каждый сейф имеет своего администратора, который управляет доступом внутри сейфа», — Даниил Федотов, руководитель ИТ-проектов Nexign

Пользовательский опыт

Сотрудники быстро освоили Пассворк с помощью пользовательской документации и собственных инструкций компании. После внедрения команда отметила, что поиск нужных паролей стал быстрее и удобнее: всё хранится в одном месте и всегда под рукой, структура интуитивно понятна, а функция автозаполнения избавляет от необходимости вручную вводить данные при входе в сервисы и системы.

«Пассворк помогает снизить риски утечек, экономит рабочее время. По стоимости стандартной лицензии вопросов у нас не возникло», — Даниил Федотов, Руководитель ИТ-проектов Nexign

В отличие от предыдущего решения, техническая поддержка Пассворка оказалась удобнее и эффективнее: специалисты быстро реагируют на запросы, хорошо понимают специфику локального рынка и обладают большим опытом работы с отечественными заказчиками.

«Пассворк полностью закрывает наши задачи, сервис понятен сотрудникам и функционален. Команда Пассворка работает внимательно, а техподдержка реагирует быстро. Взаимодействие всегда проходит профессионально и по делу», — Даниил Федотов, руководитель ИТ-проектов Nexign

Nexign: как Пассворк упростил управление паролями

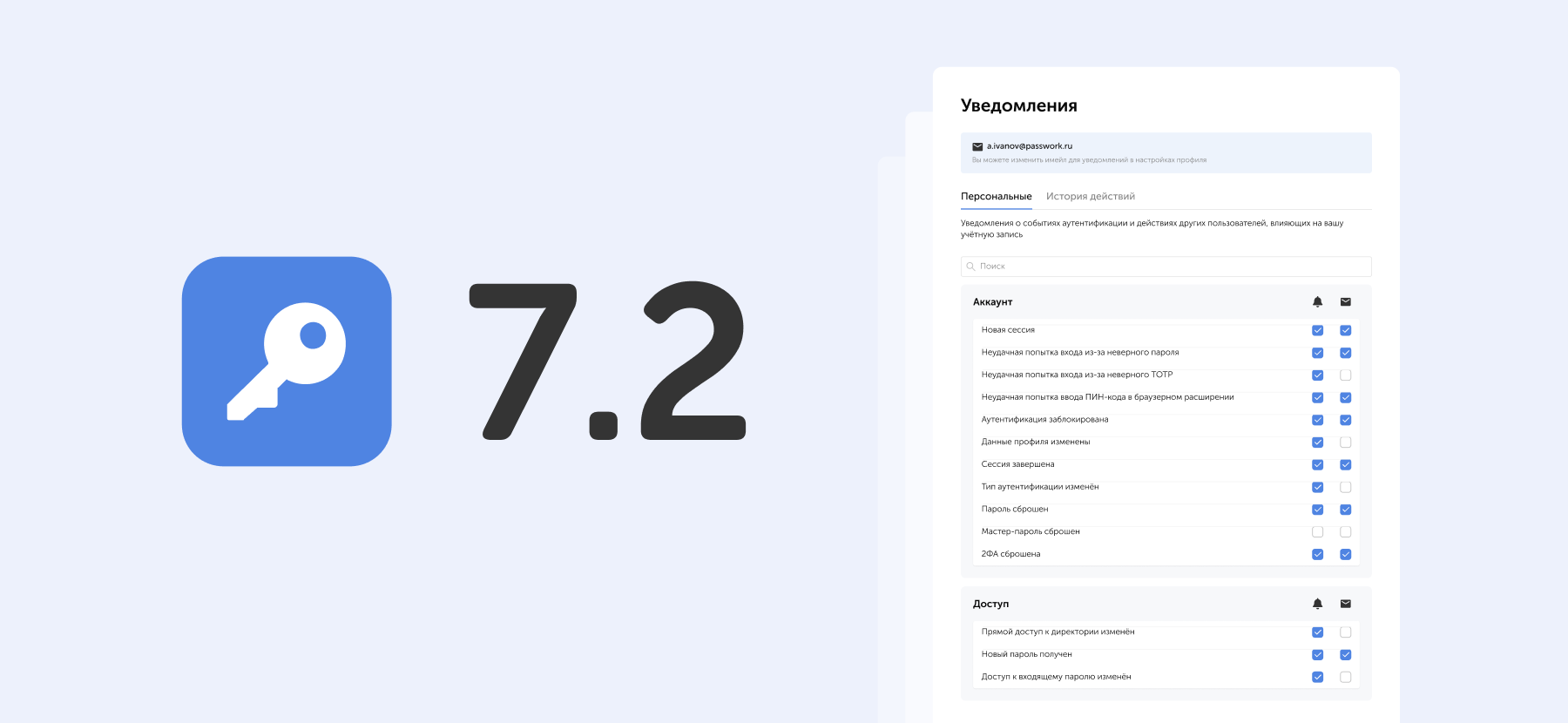

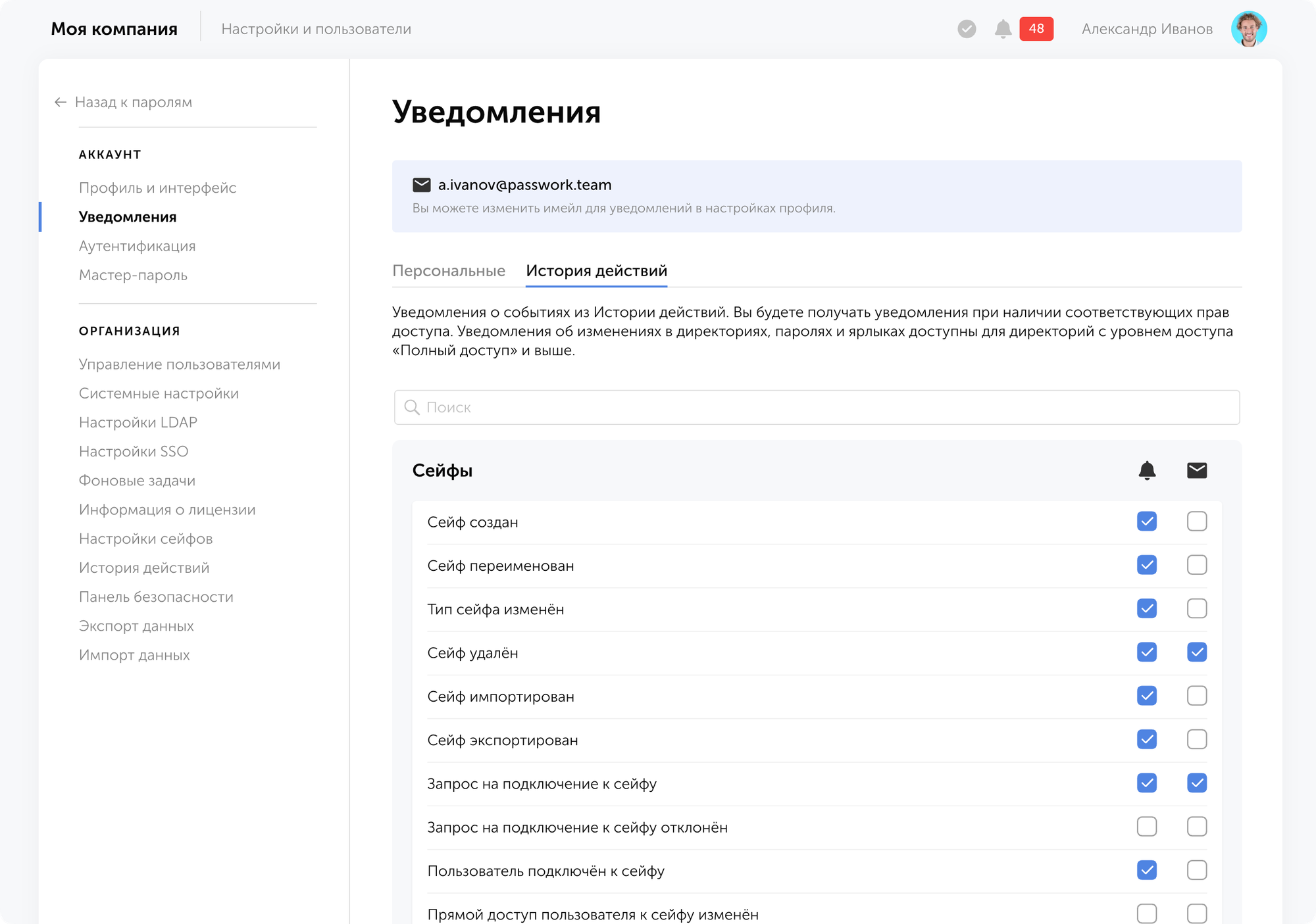

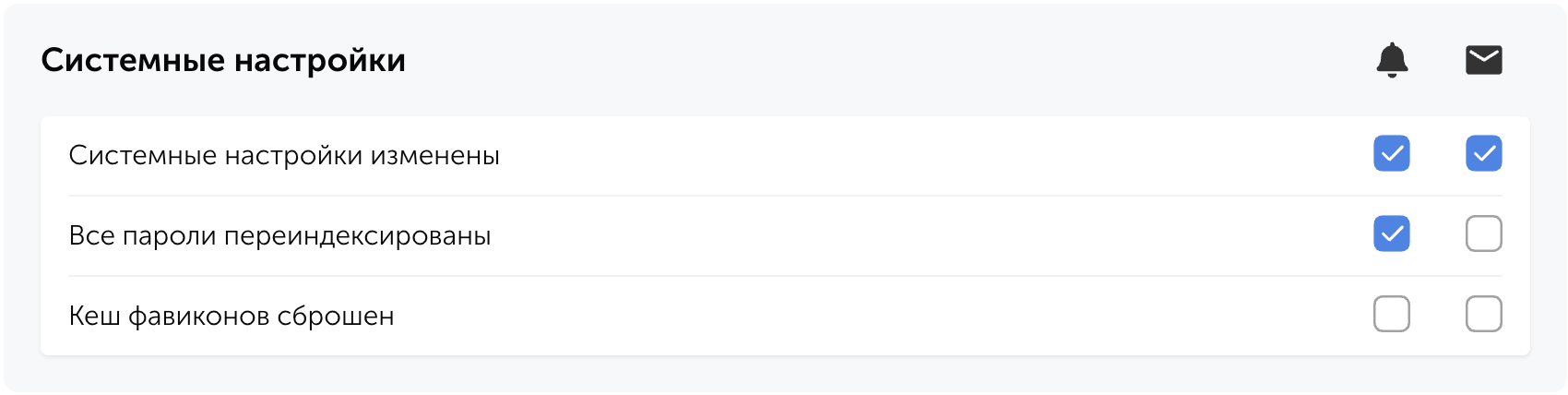

В новой версии добавили возможность настраивать уведомления и способы их получения, улучшили описание логируемых событий, расширили функции CLI, перенесли хранение ПИН-кода расширения на сторону сервера и реализовали возможность включения клиентского шифрования в мастере установки Пассворка.

Настройки уведомлений

Добавили раздел с настройками уведомлений, где можно выбрать типы уведомлений и способы их получения: внутри Пассворка или на указанную электронную почту.

Настроить уведомления можно в одноимённом разделе Уведомления в блоке Аккаунт меню настроек.

Раздел включает две вкладки:

- Персональные — уведомления о событиях аутентификации и действиях других пользователей, влияющих на вашу учётную запись

- История действий — уведомления о выбранных событиях из истории действий. Уведомления о событиях, связанных с директориями, паролями и ярлыками, доступны для директорий с уровнем доступа «Чтение» и выше.

Способы получения уведомлений

Для каждого события вы можете выбрать, как хотите получать уведомления или отключить их. Используйте чекбоксы в двух колонках справа от названия события:

- Колокольчик — уведомления в интерфейсе Пассворка

- Конверт — имейл-уведомления на указанный адрес

Отметьте нужные чекбоксы. Настройки применяются независимо для каждого типа события

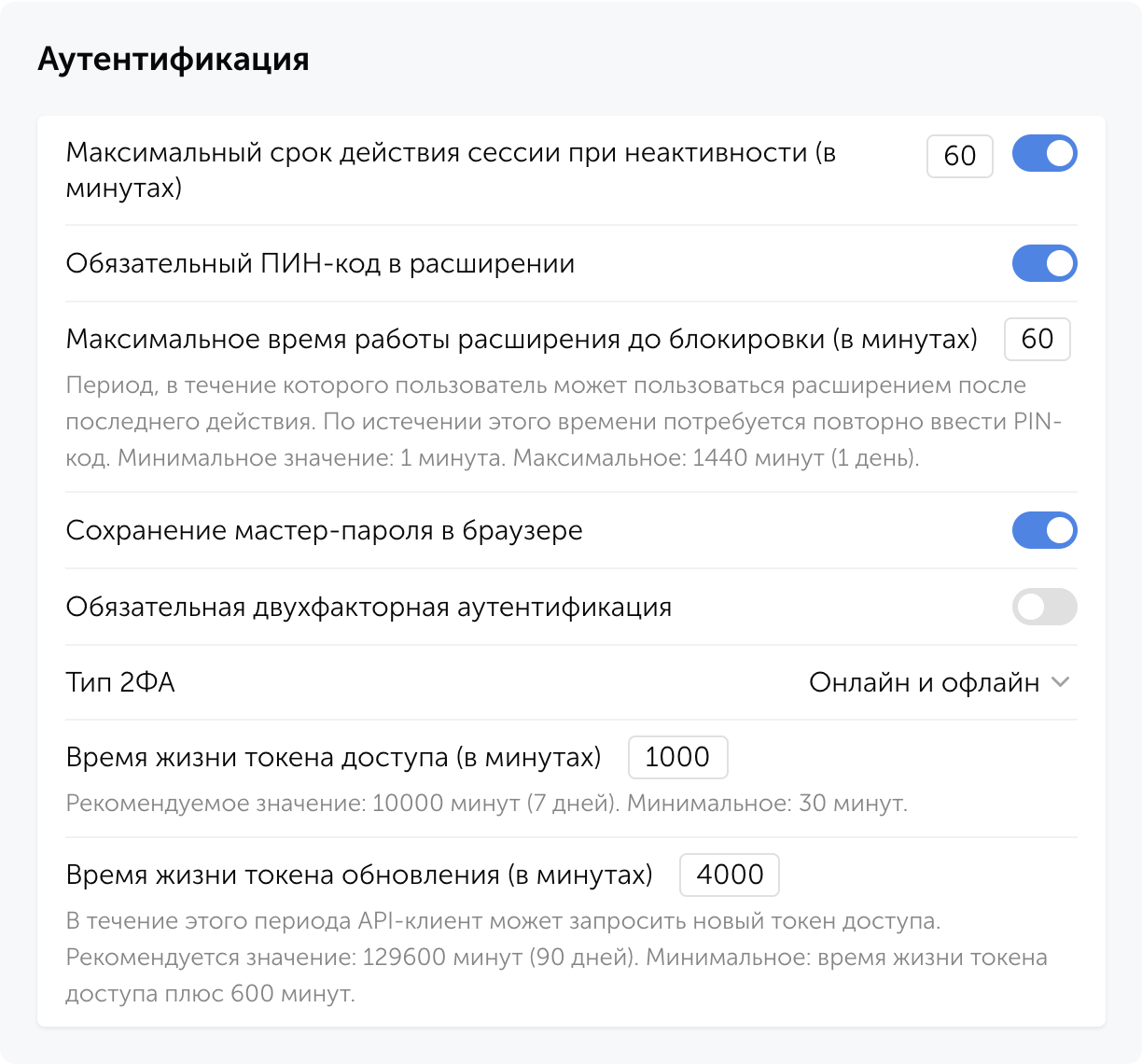

ПИН-код в браузерном расширении

ПИН-код расширения теперь хранится на сервере в виде криптографического хеша — это исключает хранение чувствительных данных в браузере и снижает риск их компрометации при взломе локальной машины. В настройках ролей можно задать максимальный период бездействия пользователя, по истечении которого расширение запросит повторный ввод ПИН-кода, сокращая окно потенциальной атаки и защищая от несанкционированного доступа к уже открытой сессии.

Как это работает

Действия при первом входе в расширение:

- Пользователь авторизуется в расширении

- Если ПИН-код обязателен для роли пользователя — появится предложение создать его

- Если ПИН-код необязателен — пользователь может включить его добровольно для дополнительной защиты

После успешного входа открывается временное окно доступа — пользователь работает с расширением без повторного ввода ПИН-кода. Длительность окна зависит от настроек роли и личных предпочтений. ПИН-код запрашивается повторно, если пользователь не совершал действий в расширение в течение установленного периода времени.

Безопасность

Даже если кто-то получит доступ к токену сессии пользователя, без ПИН-кода он не сможет открыть пароли в расширении.

Пассворк автоматически завершает все сессии пользователя при:

- Сбросе ПИН-кода

- Трёх неудачных попытках ввода

- Включении обязательного ПИН-кода для роли пользователя

- Изменении роли пользователя на ту, где ПИН-код обязателен

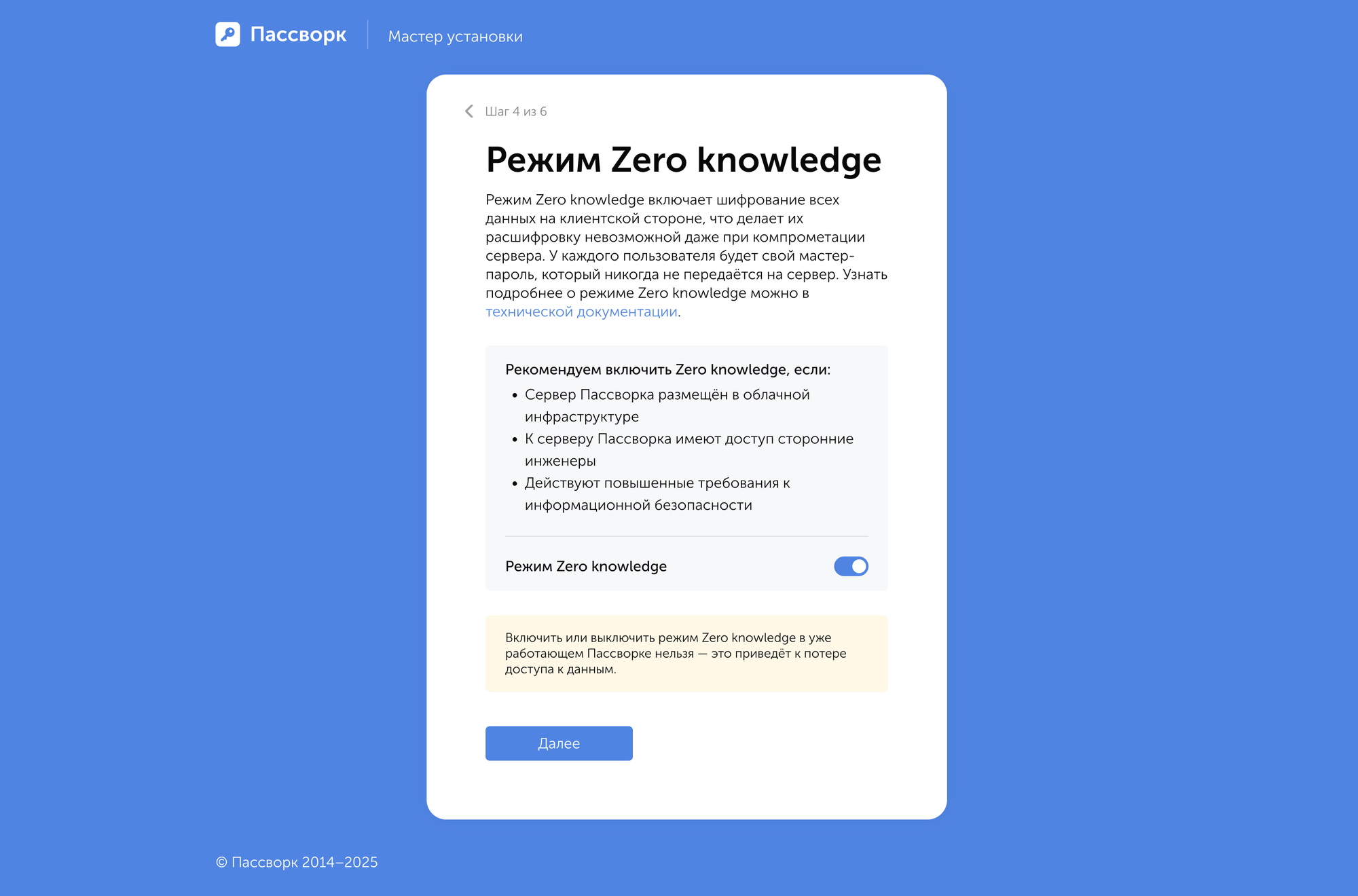

Режим Zero knowledge

Добавили возможность включения шифрования на стороне клиента (режим Zero knowledge) через веб-интерфейс в мастере установки. Ранее для этого требовался запуск отдельного скрипта или редактирование конфигурационного файла.

Режим Zero knowledge включает шифрование всех данных на клиентской стороне, что делает их расшифровку невозможной даже при компрометации сервера. У каждого пользователя будет свой мастер-пароль, который никогда не передаётся на сервер.

Улучшения

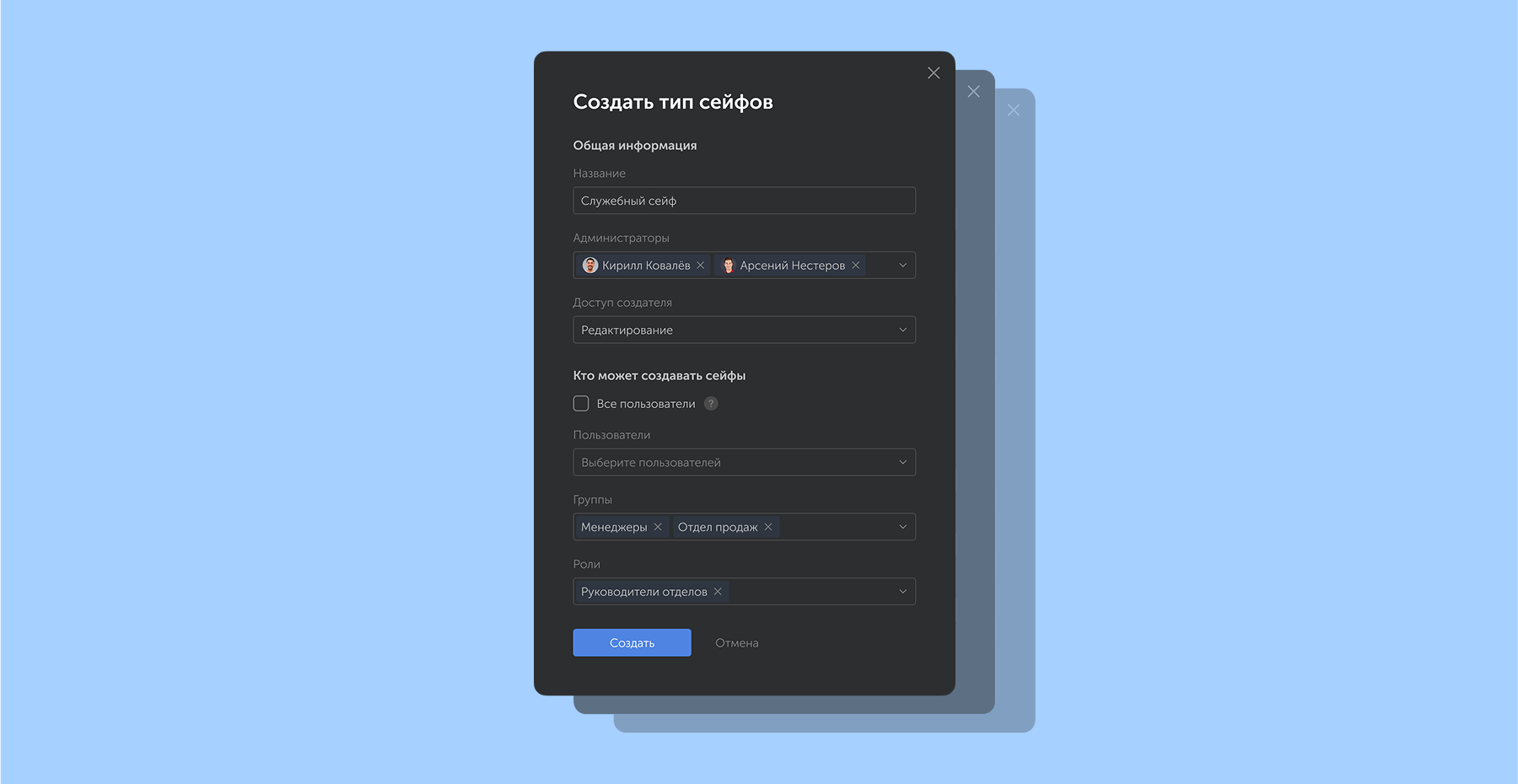

- Добавили модальное окно подтверждения изменения роли на «Владелец» и ограничили возможность назначения этой роли для пользователей без установленного мастер-пароля

- Добавили постраничную навигацию и индикаторы изменений в модальном окне скрытых сейфов

- Добавили информацию об ошибках и команды update и get в CLI-утилите (подробнее в документации)

- Добавили возможность получения актуального TOTP-кода через CLI: теперь команда возвращает одноразовый код вместо исходного ключа

- Улучшили логику анализа в панели безопасности: теперь записи с пустым полем «Пароль» не попадают в категорию «Слабые» и не оцениваются с точки зрения сложности

- Добавили возможность ограничить срок действия ссылки одним днём при её создании

- Улучшили отображение длинных имён и логинов в «Управлении пользователями»

- Улучшили отображение неактивных пунктов в выпадающих списках

- Улучшили описание событий в «Истории действий»

- Оптимизировали импорт данных с большим количеством папок

Исправления

- Исправили ошибку, при которой во время импорта из CSV не создавались папки и пароли импортировались в корневую директорию

- Исправили автоматический запуск фоновых задач загрузки групп, пользователей и синхронизации LDAP при сохранении изменений на вкладках «Группы», «Синхронизация» и при запуске ручной синхронизации в «Настройках LDAP»

- Исправили отображение элементов постраничной навигации при изменении ширины боковой панели

- Исправили ошибку, при которой постраничная навигация в «Управлении пользователями» переставала работать после ввода поискового запроса

- Исправили зависание окна импорта при загрузке файла с большим объемом данных и при импорте сейфов, содержащих только папки

- Исправили ошибку в экспорте, при которой после выбора всех директорий общим чекбоксом могли экспортироваться не все пароли

- Исправили ошибку при массовом удалении большого количества папок из Корзины

- Исправили ошибки при перемещении столбцов в таблицах: наложение, смещение и выход за видимую область

- Исправили фильтрацию по отправителю приглашения: теперь можно последовательно выбирать разных пользователей без сброса фильтра

- Исправили ошибку, при которой чекбоксы в модальных окнах доступа не сбрасывались после отмены изменений

- Исправили ошибку, при которой пользователь не добавлялся в сейф при подключении его группы к сейфу без доступа (версия с клиентским шифрованием)

- Исправили ошибку, при которой пункты копирования и переноса папок в другой сейф были недоступны, если доступ к папкам выдан через группу без доступа к корневой директории

- Исправили ошибку, при которой пункт «Переместить» оставался доступным для папок в директориях с доступом «Полный доступ»

- Исправили ошибку со сбросом активной вкладки на вкладку «Пользователи» после обновления страницы «Управление пользователями»

- Исправили ошибку в импорте из JSON с сохранением структуры, при которой пароли из папок могли перемещаться в корневую директорию

- Исправили ошибку в импорте из KeePass XML при отсутствии тега <UUID> и некорректный перенос пользовательских полей

- Исправили ошибку, при которой не сохранялась первая редакция пароля после миграции с версии 6.х.х

- Исправили ошибку, при которой после подготовки к миграции в версии 5.4.2 переставали скачиваться вложения из ссылок, и это поведение сохранялось после обновления до версии 7.х.х

- Исправили ошибку, при которой после миграции на версию 7.х.х для некоторых сейфов и паролей переставали отображаться списки ссылок в окне доступа

- Исправили ошибку в миграции с версии 6.х.х, при которой в уведомлениях могло отображаться ID пользователя вместо его имени

- Исправили ссылки на руководство пользователя: теперь они открываются в новой вкладке и ведут на корректные страницы

- Исправили ошибку в отображении фавикона при смене URL на сайт с недоступным фавиконом

- Исправили ошибку, при которой после копирования папок перетаскиванием выделение элементов не сбрасывалось автоматически

- Исправили ошибку, при которой роль по умолчанию не отображалась в окнах создания и подтверждения пользователя

- Исправили ошибку, при которой TOTP-код после смены ключа обновлялся только при повторном открытии карточки пароля

Другие изменения

- Изменили значения по умолчанию в блоке «Доступ к действиям в сейфах» в разделе «Настройки сейфов»: теперь отправка паролей с правом чтения, отправка паролей с правом редактирования и создание ссылок на пароли доступны с уровня «Редактирование и выше» вместо «Полный доступ и выше»

- Скрыли пункт «Пароль отправлен группе» из фильтра по действиям в «Истории действий» (версия с клиентским шифрованием)

- Исправили отображение опций доступа при отправке паролей: теперь, если у пользователя нет прав на отправку паролей с доступом на редактирование, эта опция скрыта, а доступ на чтение установлен по умолчанию без возможности изменения

- Скрыли пункт «Подключить мобильное устройство» для пользователей с запретом на использование мобильного приложения в настройках роли

Читайте также

Обновление Пассворк 7.2

Для современной ИТ-инфраструктуры централизованное управление секретами — необходимость. HashiCorp Vault долгое время считался стандартом для DevOps и корпоративного сегмента. Но его внедрение требует серьёзных ресурсов: высокие расходы, сложная архитектура, необходимость в узкой экспертизе.

Пассворк предлагает альтернативный подход: решение, которое закрывает требования большинства компаний с минимальными затратами времени и финансов на внедрение и поддержку.

В этой статье разберём, чем Пассворк отличается от HashiCorp Vault, какие задачи решает и в каких сценариях оправдан выбор каждого из инструментов.

Пассворк: позиционирование и принципы

В ответ на сложности и высокую стоимость существующих решений, Пассворк предлагает иной подход к управлению секретами, основанный на трёх ключевых принципах: простота внедрения, универсальность применения и безопасность по умолчанию.

С релизом 7-й версии Пассворк эволюционировал из менеджера паролей в полноценную систему управления секретами и значительно расширил возможности. Основа этой трансформации — открытый REST API и набор нативных DevOps-инструментов.

Теперь это не только платформа для безопасного хранения паролей, но и полноценная система управления секретами:

- Менеджер паролей — удобный пользовательский интерфейс для безопасного хранения и совместного использования учётных данных внутри команды. Быстрый старт без необходимости обучения.

- Система управления секретами — программный доступ для разработчиков и администраторов через REST API, Python-коннектор, CLI и Docker-образ. Автоматизация ротации секретов, интеграция с CI/CD, управление доступом на уровне приложений.

Пассворк объединяет все секреты (пароли, API-ключи, сертификаты) в единой экосистеме. Внедрение занимает минимум времени благодаря готовым инструментам и интуитивно понятному интерфейсу.

API-first архитектура

Пассворк построен по принципу API-first: каждая функция интерфейса доступна программно через REST API. Это фундамент для глубокой интеграции с ИТ-инфраструктурой.

Более 300 API-эндпоинтов — полнофункциональное управление паролями, пользователями, сейфами, группами, ролями и системными настройками.

Готовые инструменты для разработчиков:

- Python-коннектор — нативная интеграция с приложениями на Python

- Passwork CLI — управление секретами из терминала и shell-скриптов

- Docker-образ — встраивание в контейнеризованные окружения и CI/CD-пайплайны

Принцип Zero knowledge в действии

Мастер-ключ никогда не покидает устройство пользователя. Вместо передачи

пароля на сервер, система использует сложную криптографическую цепочку:

- Мастер-ключ формируется из мастер-пароля через алгоритм PBKDF2 с

использованием случайной соли и большого числа итераций (защита от

атак перебором). - RSA-ключи пользователя (RSA-2048): Для каждого пользователя

генерируется уникальная пара асимметричных ключей. Закрытый ключ

шифруется мастер-ключом и хранится на сервере только в зашифрованном виде. - Многоуровневая иерархия: Каждая запись пароля шифруется

собственным AES-256-ключом, который в свою очередь шифруется ключом сейфа, а ключ сейфа — RSA-ключами пользователей с доступом.

Что это означает на практике

- Сервер хранит только шифртекст — даже администраторы системы или потенциальные злоумышленники, получившие полный доступ к серверу и базе данных, не смогут прочитать содержимое секретов без знания мастер-паролей пользователей.

- Полная совместимость — клиентское шифрование поддерживается во всех официальных клиентах: веб-интерфейсе, браузерных расширениях, мобильных приложениях и Python-коннекторе для серверных интеграций.

Преимущества

Пассворк значительно снижает общую стоимость владения системой управления секретами. Это достигается благодаря нескольким принципиальным преимуществам:

- Быстрое внедрение. Развёртывание и интеграция занимают дни, а не месяцы. Готовые инструменты, документация, техподдержка на всех этапах и интуитивно понятный интерфейс.

- Прозрачное ценообразование. Пассворк предлагает простую и предсказуемую модель лицензирования. Фиксированная стоимость за пользователя без скрытых платежей за API-вызовы, хранилища или дополнительные модули.

- Единое решение. Пароли сотрудников, SSH-ключи, API-токены, сертификаты, конфигурации — всё в одной системе.

- DevOps-ready из коробки. Мощный CLI, Python-коннектор и Docker-образы позволяют быстро интегрировать Пассворк в CI/CD-процессы и автоматизировать рутинные задачи.

- Оперативная техподдержка. Профессиональная русскоязычная техническая поддержка на всех этапах — от внедрения до эксплуатации. Быстрые ответы, понятные решения, без языкового барьера.

Результат: экономия на лицензиях и внедрении, DevOps-команды перестают тратить время на поддержку избыточно сложной инфраструктуры.

HashiCorp Vault

Vault — один из самых известных инструментов для управления секретами в корпоративной среде. Он подходит крупным компаниям с высокими требованиями к безопасности и сложной инфраструктурой. Несмотря на свою мощь и популярность, HashiCorp Vault не является универсальным решением. У него есть специфические нюансы, которые важно учитывать при выборе — особенно если ваша компания стремится к оптимизации ресурсов.

- Ценообразование. Hashicorp Vault не публикует открытый прайс-лист. Стоимость Vault Enterprise определяется индивидуально — после консультации с отделом продаж. Это нужно учитывать при планировании бюджета, чтобы избежать неожиданных расходов.

- Экспертиза. Решение требует глубоких знаний для настройки и поддержки. Развертывание отказоустойчивых кластеров, управление политиками доступа и интеграция с различными системами — задачи, которые под силу опытным DevOps-инженерам, знакомым с архитектурой Vault. Найти таких специалистов может быть сложнее, чем администраторов типовых систем управления секретами.

- Функции. Vault предлагает большой набор возможностей: от базового хранения секретов до динамической генерации учётных данных и шифрования как услуги. Часть функций доступна только в Enterprise-версии — это стоит учитывать, если вам нужны конкретные возможности с самого начала.

- Иностранное решение. HashiCorp Vault — продукт американской компании. В России нет официальных лицензий, решение отсутствует в Реестре Минцифры. Это ограничивает его использование в госсекторе и компаниях с требованиями к импортозамещению.

Сравнение Hashicorp Vault и Пассворка

При выборе системы управления секретами важно понимать не только общую философию продукта, но и конкретные технические возможности.

Архитектура

Пассворк построен на принципах Zero knowledge. Это означает, что сервер физически не может расшифровать секреты без мастер-ключа пользователя. Такая архитектура определяет, как строятся интеграции.

Как работает Hashicorp Vault: сервер может расшифровывать секреты и выполнять операции с ними напрямую. Это позволяет создавать встроенные движки (Database Secrets Engine, PKI Engine и др.), которые работают на стороне сервера.

Как работает Пассворк: сервер не может расшифровать секреты без мастер-ключа пользователя. Все интеграции строятся как внешние клиентские решения: Python-скрипты, CLI-утилиты или приложения. Они работают по следующей схеме:

- Обращаются к Пассворку с токеном доступа и мастер-ключом

- Расшифровывают секреты на стороне клиента

- Выполняют действия по интеграции со сторонними системами

- Записывают или обновляют данные в Пассворке

В чём разница: Vault доверяет серверу и полагается на его защищённость. Пассворк не доверяет никому, кроме конечного пользователя.

Преимущества подхода Пассворка

- Защита при компрометации сервера — даже при полном взломе сервера секреты остаются зашифрованными.

- Гибкость интеграций — любая логика реализуется в клиентском коде без ограничений серверной архитектуры.

- Прозрачность — вся логика работы с секретами находится в открытом коде интеграций.

Управление секретами

Оба решения обеспечивают надёжное хранение секретов, но отличаются подходом к динамике и удобству использования.

Статические секреты

Пассворк предлагает более понятный интерфейс для управления статическими секретами, что важно для компаний, которым нужен быстрый доступ и внедрение без долгого изучения документации.

- HashiCorp Vault: KV Secrets Engine — гибкое хранилище ключ-значение с версионированием.

- Пассворк: хранение паролей, ключей и файлов с кастомными полями и удобным интерфейсом.

Динамические секреты

Vault — технологический лидер в этой области. Но на практике 90% потребностей в ротации покрывают простые скрипты, интегрированные с Пассворком.

- HashiCorp Vault: встроенные движки генерируют временные учётные данные для баз данных, облаков (AWS, Azure, GCP) и других систем.

- Пассворк: через внешние агенты — Пассворк не имеет встроенного механизма, но позволяет реализовать ротацию через API и скрипты.

Lease management

Lease Management в Vault — это механизм «аренды» секретов. Секрет автоматически истекает по TTL, его можно продлить или принудительно отозвать.

- HashiCorp Vault: автоматическое управление жизненным циклом (TTL, продление, отзыв) для динамических секретов.

- Пассворк: нет встроенного механизма — жизненный цикл управляется внешними системами (например, cron-заданиями).

API-доступ

API Пассворка часто отмечают как более простой, предсказуемый, и оптимизированный под разработку интеграций.

- Оба решения: REST API с полным программным доступом ко всем функциям.

Криптография и PKI

Возможность шифрования «на лету» и управления инфраструктурой открытых ключей (PKI) — сильная сторона Vault. Эти инструменты часто оказываются избыточными для типовых сценариев, но незаменимы при сложных требованиях к безопасности.

PKI/CI

- HashiCorp Vault: встроенный PKI движок — может выступать в роли корневого или промежуточного центра сертификации.

- Пассворк: нет встроенного движка — Пассворк предназначен для безопасного хранения сертификатов и ключей, сгенерированных внешними CA.

Transit Crypto-as-a-service

У Vault это встроенный полнофункциональный движок. Transit — мощная, но нишевая функция. Пассворк фокусируется на своей основной задаче — безопасном хранении секретов.

- HashiCorp Vault: встроенный движок позволяет шифровать и подписывать данные без их хранения в Vault, используя централизованно управляемые ключи.

- Пассворк: нет встроенного движка — данная функция не реализована. Для подобных задач рекомендуется использовать специализированные криптографические сервисы.

Шифрование данных

Подход Пассворка обеспечивает более высокий уровень конфиденциальности, так как сервер никогда не видит данные в открытом виде.

- HashiCorp Vault: разнообразные алгоритмы — AES-GCM, ChaCha20, RSA, ECDSA и др. Шифрование на стороне сервера.

- Пассворк: Zero knoweldge и серверное шифрование (OpenSSL) — все данные шифруются на стороне клиента по принципу Zero knowledge.

Интеграция с DevOps-инструментами

Простота и скорость интеграции в существующие процессы — ключевой фактор для DevOps-команд.

CI/CD интеграция

Оба решения эффективно интегрируются с CI/CD. Vault предлагает готовые плагины для популярных систем, Пассворк — универсальный подход через CLI и Docker.

- HashiCorp Vault: множество плагинов для большинства популярных CI/CD-систем (Jenkins, GitLab CI, GitHub Actions).

- Пассворк: CLI и Docker-образы — универсальный подход, который работает с любой CI/CD-системой без необходимости в плагинах.

Python SDK

hvac — зрелая и функциональная библиотека. Коннектор Пассворка проще в освоении и автоматизирует типовые операции.

- HashiCorp Vault: hvac library — популярная и мощная библиотека для взаимодействия с Vault.

- Пассворк: официальный коннектор — простой в использовании SDK, который берёт на себя рутинные задачи, например, автоматическое обновление токенов.

CLI-инструменты

Passwork-cli прост в освоении, имеет понятный синтаксис и удобный режим exec для передачи секретов.

- HashiCorp Vault: Vault CLI — большое количество команд и опций.

- Пассворк: Passwork CLI —утилита с интуитивно понятным синтаксисом и удобным режимом exec, который позволяет передавать секреты в дочерние процессы.

Интеграция с Kubernetes

У Vault есть нативная автоматизация через Injector/CSI, у Пассворка — более простой init/sidecar-паттерн. Итог (секреты на лету) достигается в обоих подходах — различается сложность и глубина автоматизации.

- HashiCorp Vault: Agent Injector + CSI — глубокая и нативная интеграция с Kubernetes через sidecar-контейнеры и CSI-драйвер с аннотациями на Pod-спецификации.

- Пассворк: Init-контейнеры/sidecar — интеграция возможна через стандартные механизмы Kubernetes с использованием CLI, но требует больше ручной настройки.

Корпоративные функции

Управление доступом, аудит и интеграция со службой каталогов — обязательные требования для корпоративных решений.

Управление доступом на основе ролей (RBAC)

Пассворк предлагает более простую и быструю в настройке модель RBAC, которая покрывает большинство корпоративных потребностей.

- HashiCorp Vault: Policies + Roles — гибкая система управления доступом на основе политик.

- Пассворк: Роли + Группы — простая и понятная ролевая модель, знакомая большинству администраторов.

Интеграция с AD/LDAP

Оба решения поддерживают AD/LDAP-интеграцию. В Vault это один из множества методов аутентификации, в Пассворке — встроенная функция с простой настройкой.

- HashiCorp Vault: Auth methods — поддерживается как один из множества методов аутентификации.

- Пассворк: встроенная поддержка — интуитивная и быстрая интеграция с Active Directory и другими LDAP-каталогами.

Технология единого входа (SSO)

Оба решения предлагают сопоставимые возможности по SSO.

- HashiCorp Vault: OIDC, SAML — поддержка стандартных протоколов для интеграции с провайдерами идентификации.

- Пассворк: интеграция с популярными SSO-провайдерами.

Аудит

Оба решения предоставляют исчерпывающую информацию для аудита безопасности.

- HashiCorp Vault: возможность логировать каждое действие с секретами.

- Пассворк: детальный журнал всех действий пользователей и API-клиентов.

Пользовательский интерфейс

Удобный интерфейс Пассворка является ключевым преимуществом, так как позволяет использовать систему не только техническим специалистам, но и обычным сотрудникам.

- HashiCorp Vault: интерфейс ориентирован на администраторов и DevOps-инженеров.

- Пассворк: современный и интуитивно понятный интерфейс, рассчитанный на широкий круг пользователей.

Практические сценарии использования

Рассмотрим, как Пассворк и Vault решают типичные DevOps-задачи.

Интеграция в CI/CD

Задача: безопасно передать пароль от базы данных в скрипт развертывания deploy.sh в рамках CI/CD-пайплайна.

Решение HashiCorp Vault: интеграция требует нескольких шагов — настройки аутентификации для CI/CD (например, через JWT или AppRole), создания политик доступа и получения секрета.

deploy:

script:

# 1. Аутентификация в Vault

- export VAULT_TOKEN=$(vault write -field=token auth/jwt/login role=myproject jwt=$CI_JOB_JWT)

# 2. Чтение секрета (путь и поле зависят от вашей схемы ключей в KV)

- export DB_PASSWORD=$(vault kv get -field=password secret/myapp/db)

# 3. Запуск скрипта

- ./deploy.shРешение Пассворка: Пассворк CLI предлагает режим exec, который получает секрет и передает его в дочерний процесс через переменные окружения. Имя переменной формируется из названия кастомного поля записи.

deploy:

image: passwork/passwork-cli:latest

variables:

# Рекомендуется задать эти значения как Masked/Protected переменные

# в Settings > CI/CD > Variables

PASSWORK_HOST: "https://passwork.example.com"

PASSWORK_TOKEN: "${PW_TOKEN}"

PASSWORK_MASTER_KEY: "${PW_MASTER_KEY}"

script:

# Запуск скрипта с автоматическим получением секрета

# Секреты будут доступны в ENV только дочернему процессу

- passwork-cli exec --password-id "ITEM_ID" -- ./deploy.shПримечание: deploy.sh использует $DB_PASSWORD из кастомного поля записи в Пассворке.

Управление секретами в Kubernetes

Задача: обеспечить под приложения в Kubernetes доступом к секретам.

Решение HashiCorp Vault: Vault предлагает нативные механизмы: Agent Injector или CSI Provider. Требуется развертывание дополнительных компонентов в кластере и глубокая настройка с аннотациями на Pod-спецификации.

# Аннотации для пода, использующего Agent Injector

metadata:

annotations:

vault.hashicorp.com/agent-inject: 'true'

vault.hashicorp.com/role: 'myapp-role'

vault.hashicorp.com/agent-inject-secret-database-config.txt: 'secret/data/myapp/db'

Решение Пассворка: подход Пассворка проще и не требует установки дополнительных операторов в кластер. Используется стандартный паттерн init-контейнера, который с помощью passwork-cli получает секреты и записывает их в общую для пода emptyDir-директорию.

Вариант 1 (через API, извлечь только пароль)

# Фрагмент манифеста пода

initContainers:

- name: passwork-secrets

image: passwork/passwork-cli:latest

command:

- sh

- -c

- |

passwork-cli api \

--method GET \

--endpoint "v1/items/ITEM_ID" \

--field password > /secrets/db_password

volumeMounts:

- name: secrets-volume

mountPath: /secrets

containers:

- name: my-app

# ...

volumeMounts:

- name: secrets-volume

mountPath: /secrets

readOnly: trueВариант 2 (через exec, записать ENV в файл)

initContainers:

- name: passwork-secrets

image: passwork/passwork-cli:latest

command:

- sh

- -c

- |

passwork-cli exec --password-id "ITEM_ID" \

-- sh -lc 'printf "%s" "$DB_PASSWORD" > /secrets/db_password'

volumeMounts:

- name: secrets-volume

mountPath: /secretsВывод: хотя решение Vault более нативное, подход Пассворка использует стандартные механизмы Kubernetes — не требует дополнительной инфраструктуры и проще в отладке.

Ротация паролей

Задача: регулярно менять пароль для сервисного аккаунта базы данных.

Решение HashiCorp Vault: используется Database Secrets Engine, который автоматически генерирует временные учетные данные с заданным TTL.

Решение Пассворка: задача решается простым скриптом, запускаемым по расписанию (например, в cron или CI/CD), который выполняет три действия:

- Генерирует новый пароль

- Применяет его в целевой системе (например,

ALTER USERв СУБД) - Обновляет пароль в Пассворке через API

#!/usr/bin/env bash

set -Eeuo pipefail

NEW_PASSWORD="$(openssl rand -base64 24)"

# 1) Ротация в БД

PGPASSWORD="$OLD_PASSWORD" psql -h "$DB_HOST" -U "$DB_USER" -d "$DB_NAME" \

-c "ALTER USER \"$DB_USER\" WITH PASSWORD '$NEW_PASSWORD';"

# 2) Обновление в Пассворке (CSE на клиенте)

python - <<'PY'

import os

from passwork_api import Passwork

pw = Passwork(

host=os.environ["PASSWORK_HOST"],

token=os.environ["PASSWORK_TOKEN"],

master_key=os.environ["PASSWORK_MASTER_KEY"],

)

pw.update_item(item_id=os.environ["PW_ITEM_ID"],

password=os.environ["NEW_PASSWORD"])

PY

Вывод: для большинства сценариев ротации секретов не требуется сложный механизм динамических секретов. Простой скрипт и API Пассворка обеспечивают достаточный уровень автоматизации и безопасности.

Архитектурные сценарии внедрения

Выбор между Пассворком и Vault не всегда означает полную замену одного на другое. В зависимости от зрелости компании, требований к безопасности и существующей инфраструктуры возможны различные стратегии.

Чистый Пассворк

Этот сценарий предполагает использование Пассворка как единственного инструмента для управления всеми типами секретов.

Для кого: стартапы, средний, малый бизнес и даже крупные компании, которые начинают выстраивать процессы управления секретами с нуля или ищут простую замену разрозненным инструментам.

Преимущества: Максимальная простота, низкая стоимость, быстрое внедрение. Покрывает большинство потребностей в управлении статическими секретами и их интеграции в CI/CD.

Реализация: локальная установка на серверы компании, интеграция в DevOps-процессы через CLI и API.

Гибридный подход

Этот сценарий признает сильные стороны обоих продуктов и использует их для решения конкретных задач.

Vault используется для нишевых, высокоспециализированных задач:

- PKI Engine — управление собственной инфраструктурой открытых ключей и массовый выпуск короткоживущих сертификатов.

- Transit Engine — централизованный сервис для криптографических операций (шифрование как сервис).

Пассворк используется для всего остального:

- Хранение 99% всех секретов: пароли пользователей, API-ключи, статические ключи доступа, конфигурационные файлы

- Управление доступом для сотрудников и команд

- Простая интеграция в CI/CD для большинства приложений

Преимущества: позволяет использовать мощные функции Vault там, где они действительно необходимы, избегая при этом его высокой стоимости и сложности для решения повседневных задач.

Миграционный подход

Для компаний, которые уже используют HashiCorp Vault, но он обходится слишком дорого или требует много усилий на поддержку, — можно плавно перейти на Пассворк.

- Аудит и идентификация — проанализировать текущее использование Vault. Выделить сценарии, где его функциональность избыточна (например, хранение простых статических ключей).

- Пилотный проект — внедрить Пассворк для одного или нескольких некритичных проектов. Перенести секреты из Vault в Пассворк и перенастроить CI/CD-пайплайны.

- Поэтапная миграция — после успешного пилота постепенно переводить другие команды и проекты на Пассворк.

- Оценка и решение — по итогам миграции принять решение: полностью отказаться от Vault в пользу Пассворка или перейти к гибридной модели, оставив Vault для специфических задач.

Этот подход позволяет минимизировать риски, распределить нагрузку по миграции и на практике оценить преимущества Пассворка в реальных условиях.

Заключение: когда выбирать Пассворк?

Выбор инструмента для управления секретами — стратегическое решение, которое влияет на безопасность, операционную эффективность и бюджет компании. HashiCorp Vault, без сомнения, мощное и функциональное решение, но его сложность и стоимость делают его оправданным лишь в узком круге сценариев.

Пассворк — оптимальный выбор для большинства компаний, которые ищут экономически эффективное и простое в использовании решение.

Выбирайте Пассворк, если:

- Цените быструю окупаемость (ROI): Пассворк позволяет получить 90% необходимой функциональности за 20% от стоимости и сложности Vault.

- Стремитесь к универсальности: вам нужен единый инструмент для управления паролями сотрудников и секретами для DevOps, с удобным интерфейсом для всех.

- Предпочитаете простоту и предсказуемость: вы хотите избежать сложных настроек, длительного внедрения и непрозрачного ценообразования.

- Ваша команда DevOps перегружена: вы хотите высвободить ресурсы инженеров от поддержки сложной инфраструктуры и направить их на решение бизнес-задач.

- Безопасность для вас приоритет: архитектура Zero knowledge с клиентским шифрованием в Пассворке обеспечивает высочайший уровень защиты данных.

В то время как HashiCorp Vault остается решением для узкоспециализированных задач, таких как управление собственной PKI-инфраструктурой, Пассворк — стратегическая альтернатива для современного бизнеса, предлагающая идеальный баланс между функциональностью, стоимостью и простотой использования. Это решение, которое позволяет повысить безопасность и эффективность без лишних затрат.

Читайте также

Пассворк и HashiCorp Vault: сравнение решений

Что такое управление секретами

Управление секретами (secrets management) — это процесс централизованного хранения, управления и ротации конфиденциальных данных, которые приложения и сервисы используют для доступа к критически важным ресурсам. К таким секретам относятся пароли, SSH-ключи, API-ключи и ключи шифрования, токены доступа, сертификаты и любые другие параметры, обеспечивающие безопасность вашей инфраструктуры.

Почему это важно для бизнеса?

- Безопасное централизованное хранение секретов. Все конфиденциальные данные хранятся в едином защищённом репозитории, что исключает риск их размещения в открытых файлах, скриптах или исходном коде и минимизирует вероятность несанкционированного доступа и утечек.

- Гибкое управление доступом и делегирование прав. Система позволяет детально настраивать права доступа к каждому секрету на уровне пользователей, групп или сервисных аккаунтов, обеспечивая принцип минимальных привилегий (least privilege) и сокращая поверхность атаки за счёт ограничения доступа.

- Аудит и мониторинг обращений к секретам. Все операции с секретами фиксируются: кто, когда и к чему обращался, какие изменения были внесены. Это облегчает соответствие требованиям регуляторов и прозрачность процессов безопасности.

- Автоматизация ротации и обновления секретов. Регулярная автоматическая смена паролей, ключей и других секретов по заданному расписанию или при возникновении событий (например, компрометации) экономит время ИТ-специалистов.

- Интеграция с DevOps-процессами и инфраструктурными компонентами. Секреты доступны через API, CLI, SDK и плагины, что позволяет интегрировать систему управления секретами с CI/CD пайплайнами, облачными сервисами, контейнерными платформами и базами данных.

- Снижение рисков утечки и компрометации данных. Централизованный контроль и автоматизация процессов позволяют оперативно реагировать на инциденты, быстро отзывать и обновлять уязвимые секреты, предотвращая распространение угроз внутри корпоративной среды.

Без централизованного управления секреты часто оказываются в коде или файлах конфигураций, что резко повышает риск утечек и усложняет их ротацию. Корпоративные менеджеры паролей решают эту проблему, но не все из них поддерживают автоматизацию и программный доступ, необходимый для современных DevOps-процессов.

Пассворк: больше, чем менеджер паролей

Пассворк давно зарекомендовал себя как корпоративный менеджер паролей, но с выходом 7-й версии его возможности значительно расширились и вышли за рамки привычного «хранения паролей». Благодаря открытому API, Пассворк трансформировался в полноценную систему управления секретами.

Интерфейс API Пассворка обеспечивает программный доступ ко всем функциям веб-платформы: управлению паролями, сейфами, папками, пользователями и ролями, ярлыками, вложенными файлами, а также журналом событий. С помощью API можно автоматизировать процессы выдачи и отзыва прав доступа, обновления паролей, интеграции с CI/CD-процессами, а также экспортировать логи.

Другими словами, Пассворк теперь сочетает в себе два полноценных продукта и направления:

- Менеджер паролей — удобный пользовательский интерфейс для безопасного хранения и совместного использования учётных данных внутри команды.

- Система управления секретами — программный доступ для разработчиков и администраторов через REST-API, Python-коннектор, CLI и Docker-контейнер, позволяющие автоматизировать работу с секретами в скриптах, сервисах и DevOps-процессах.

Появление полноценного API выводит Пассворк на уровень специализированных систем управления секретами, таких как HashiCorp Vault. Теперь администраторы и разработчики могут использовать единое решение для хранения и управления паролями и секретами — нет необходимости поддерживать два разных продукта (отдельный менеджер паролей и отдельный Vault). При этом остаются привычные интерфейсы Пассворка: веб-клиент, мобильные приложения и браузерные расширения для пользователей, и мощный API — для разработчиков.

API как основа интеграции

API позволяет интегрировать Пассворк с внутренними системами компании, обеспечивая полный доступ ко всем функциям платформы. Всё, что можно выполнить через веб-интерфейс, доступно программно: создание, получение и обновление секретов, управление хранилищами, настройка пользователей и групп, работа с вложениями и просмотр журналов событий.

Для разработчиков и администраторов это означает максимальную гибкость: можно автоматически создавать сейфы для новых сотрудников, выполнять запланированную ротацию паролей сервисных учётных записей или интегрировать Пассворк с сервис-деском для выдачи временных доступов.

Инструменты для разработчиков и DevOps

Python-коннектор

Официальный Python-коннектор Пассворка избавляет разработчиков от необходимости погружаться в детали низкоуровневого взаимодействия с API и криптографией.

Ключевые преимущества:

- Простота интеграции. Все базовые операции сведены к методам вроде

create_item,get_item,create_vault, что избавляет от ручной работы с HTTP-запросами. - Безопасность на клиенте. Шифрование, расшифровка и работа с мастер-ключом выполняются в библиотеке, секреты защищены даже при работе с открытым API.

- Управление сессиями. Коннектор автоматически сохраняет и восстанавливает токены, а также обновляет истекший

accessTokenчерезrefreshToken. - Гибкость. Универсальный метод

call()позволяет обращаться к любым эндпоинтам, даже если они не покрыты стандартными методами коннектора.

Для работы достаточно указать адрес сервера, установить токены и мастер-ключ, после чего можно создавать и получать секреты.

from passwork_client import PassworkClient

client = PassworkClient(host="https://passwork.example.com")

client.set_tokens("ACCESS_TOKEN", "REFRESH_TOKEN") # передаём токены

client.set_master_key("MASTER_KEY") # мастер-ключ для расшифровки

# создание хранилища и пароля

vault_id = client.create_vault(vault_name="DevOps", type_id="vault_id_type")

password_data = {

"Name": "Database PROD",

"vaultId": vault_id,

"title": "DB prod",

"login": "admin",

"password": "secure-password",

"url": "https://db.example.com"

}

password_id = client.create_item(password_data)

# получение и использование пароля

secret = client.get_item(password_id)

print(secret['password'])Все криптографические операции выполняются локально, а мастер-ключ никогда не покидает вашу среду.

CLI-утилита

Passwork CLI — командная утилита для получения секретов и работы с API из shell-скриптов и CI/CD.

Режимы работы:

- exec — извлекает секреты, создаёт для них переменные окружения и запускает указанный процесс. Пароли нигде не сохраняются и доступны только во время выполнения.

- api — выполняет произвольные методы API и выводит ответ в JSON.

Полезно для:

- Безопасного подключения к базам данных и сервисам — пароль подставляется через переменные окружения и не хранится на диске.

- Автоматизации развёртывания и CI/CD — секреты автоматически подгружаются в пайплайне;

- Администрирования серверов — временные переменные позволяют выполнять задачи от имени сервисных учётных записей;

- Интеграции с DevOps-инструментами — легко сочетается с Ansible, Terraform и другими решениями.

Для аутентификации можно использовать флаги (--host, --token, --master-key) либо переменные окружения PASSWORK_HOST, PASSWORK_TOKEN и PASSWORK_MASTER_KEY.

Пример exec

Резервное копирование PostgreSQL. CLI создаст переменную окружения PGPASSWORD и запустит pg_dump:

export PASSWORK_HOST="https://passwork.example.com"

export PASSWORK_TOKEN="your_access_token"

export PASSWORK_MASTER_KEY="your_master_key"

passwork-cli exec --password-id "5f8a7b6c9d0e1f2a3b4c5d6e" \

pg_dump -h localhost -U username -d database > backup.sql

Пример multi-secret

Запуск скрипта, которому нужны три секрета:

passwork-cli exec \

--password-id "db123,api456,storage789" \

deploy.sh --db-pass=$DATABASE_PASSWORD --api-key=$API_KEY --storage-key=$STORAGE_KEY

Пример api

Получить список сейфов:

passwork-cli api --method GET --endpoint "v1/vaults"CLI поддерживает фильтрацию по тегам и папкам, работу с пользовательскими полями, обновление токенов, временную деактивацию SSL-проверки (только для тестовой среды с флагом --no-ssl-verify).

Docker-контейнер

Для CI/CD подготовлен Docker-образ passwork/passwork-cli. Он содержит предустановленный CLI и запускается от непривилегированного пользователя.

Укажите переменные окружения и запустите команду:

docker run -it --rm \

-e PASSWORK_HOST="https://passwork.example.com" \

-e PASSWORK_TOKEN="your_access_token" \

-e PASSWORK_MASTER_KEY="your_master_key" \

passwork-cli exec --password-id "db_password_id" mysql -h db_host -u admin -p $DB_PASSWORD db_name

Образ удобен в пайплайнах Bitbucket или GitLab — достаточно указать переменные окружения и выполнить команду passwork-cli exec. Можно использовать docker-compose и пробрасывать секреты другим контейнерам.

Использование секретов в приложениях

CLI передаёт секреты через переменные окружения. Это упрощает интеграцию: веб-приложение на Node.js получает пароль к базе данных без необходимости хранить его в коде или конфигурационных файлах.

Пример:

- В Пассворке создаётся запись

DB_PASSWORD - В пайплайне запускается команда:

passwork-cli exec --password-id "<id_секрета>" --cmd "node server.js"

- CLI создаёт переменную

DB_PASSWORDи запускаетnode server.js. Приложение читает пароль изprocess.env.DB_PASSWORD.

Аналогично можно передавать несколько секретов. Переменные окружения существуют только внутри процесса — после завершения они исчезают.

Автоматизация ротации паролей

Регулярная смена паролей снижает риск компрометации. Сценарий автоматизации с Python-коннектором:

- Получить текущий пароль из Пассворка (

get_item) - Сгенерировать новый пароль

- Изменить пароль в базе данных (

ALTER USER) - Обновить запись в Пассворке (

update_item) - Уведомить команду о завершении

Псевдокод:

from passwork_client import PassworkClient

import secrets

import psycopg2

def rotate_db_password(passwork_host, accessToken, refreshToken, master_key, password_id, db_params):

client = PassworkClient(passwork_host)

client.set_tokens(accessToken, refreshToken)

client.set_master_key(master_key)

secret = client.get_item(password_id)

current_password = secret['password']

new_password = secrets.token_urlsafe(32)

conn = psycopg2.connect(

dbname=db_params['db'],

user=db_params['user'],

password=current_password,

host=db_params['host']

)

with conn.cursor() as cur:

cur.execute(f"ALTER USER {db_params['user']} WITH PASSWORD '{new_password}'")

conn.commit()

client.update_item(password_id, {"password": new_password})

print("Пароль успешно ротирован и обновлён в Пассворке")

Шифрование и модель Zero Knowledge

Пассворк реализует схему шифрования, соответствующую принципу Zero Knowledge: сервер никогда не видит секреты в открытом виде. Существует два уровня защиты:

- Серверное шифрование — всё содержимое баз данных шифруется на сервере и защищено даже от администраторов.

- Клиентское шифрование (client-side encryption, CSE) — можно включить для критичных данных: секреты шифруются на стороне клиента библиотеке клиента, на сервер отправляется только шифротекст. При включённом CSE пользователь вводит мастер-пароль, из него генерируется мастер-ключ, которым расшифровываются ключи сейфов и отдельных записей; благодаря этому даже компрометация сервера не раскрывает содержимое сейфов.

Если Пассворк развёрнут в изолированной сети, можно оставить лишь серверное шифрование. Важно помнить, что CSE стоит включать, если вы размещаете Пассворк в облаке или должны соответствовать строгим стандартам безопасности.

Авторизация и токены

API использует пару токенов — accessToken и refreshToken. Access-токен действует ограниченное время, refresh-токен позволяет получить новый access-токен без повторной аутентификации — Python-коннектор делает это автоматически.

Для безопасности рекомендуется:

- Создавать отдельных пользователей для интеграций API и выдавать им только необходимые права (минимальные привилегии)

- Назначать сервисным учёткам роль с доступом только к нужным сейфам и папкам

- Регулярно ротировать токены и ограничивать срок их действия

- Хранить токены в переменных окружения или секрет-хранилищах

- Использовать HTTPS для всех запросов

Бизнес-кейсы

| Сценарий | Цель/выгода |

|---|---|

| CI/CD и DevOps | Автоматическая подстановка секретов в пайплайны GitLab/Bitbucket/Jenkins. Нет секретов в репозиториях, централизованная ротация. |

| Онбординг/оффбординг | Создание сейфов и выдача временного доступа новым сотрудникам; отзыв прав и смена паролей при увольнении. |

| Микросервисы и контейнеры | Каждый сервис получает только нужные ему секреты через отдельную учётку. Масштабирование без копирования паролей. |

| Базы данных | Периодическая ротация паролей и ключей доступа; исключение статических паролей из конфигов. |

| Серверное администрирование | Скрипты Ansible или Terraform получают временные пароли через CLI, выполняют настройку и не сохраняют секреты. |

| Сервис-деск и временный доступ | API создаёт временные ссылки на пароли для подрядчиков; доступ автоматически отзывается. |

Итоги

Пассворк эволюционировал из менеджера паролей в платформу управления секретами. Открытый API и сопровождающие инструменты (Python-коннектор, CLI и Docker-образ) позволяют получить программный доступ ко всем функциям и строить гибкую инфраструктуру, где секреты хранятся централизованно и выдаются по принципу минимальных привилегий.

Для администраторов — это удобное хранилище и инструмент автоматизации. Для разработчиков и DevOps — API и готовые решения для безопасной работы с конфиденциальными данными.

Пассворк может заменить отдельную систему Vault: теперь все пароли и сервисные секреты хранятся в одной системе с единым интерфейсом. Это снижает издержки на сопровождение, упрощает ротацию и делает безопасность понятной для IT-администраторов и разработчиков. Используя Пассворк в качестве менеджера секретов, компании получают простую и безопасную основу для своих приложений и сервисов.

Читайте также

Пассворк: управление секретами и автоматизация доступа

В новой версии улучшили процесс миграции со старых версий Пассворка, дополнили описания событий в Истории действий и внесли исправления в интерфейс.

Улучшения

- Добавили блокировку самостоятельной смены типа авторизации для пользователей

- Улучшили миграцию на Пассворк 7 для версий Пассворка до 5.3

- Улучшили описание некоторых событий в истории действий

Исправления

- Исправили ошибку, при которой не удавалось переместить папку в Корзину через drag-and-drop, если в настройке «Уровень доступа для копирования папок и паролей» было установлено значение «Действие запрещено»

- Исправили дублирование кнопки «Сохранить» в настройках сейфов

- Исправили отображение индикаторов изменения параметров в Настройках сейфов и Управлении пользователями в Safari

- Исправили некорректный редирект в Недавние после успешной авторизации расширения

Читайте также