Для современной ИТ-инфраструктуры централизованное управление секретами — необходимость. HashiCorp Vault долгое время считался стандартом для DevOps и корпоративного сегмента. Но его внедрение требует серьёзных ресурсов: высокие расходы, сложная архитектура, необходимость в узкой экспертизе.

Пассворк предлагает альтернативный подход: решение, которое закрывает требования большинства компаний с минимальными затратами времени и финансов на внедрение и поддержку.

В этой статье разберём, чем Пассворк отличается от HashiCorp Vault, какие задачи решает и в каких сценариях оправдан выбор каждого из инструментов.

Пассворк: позиционирование и принципы

В ответ на сложности и высокую стоимость существующих решений, Пассворк предлагает иной подход к управлению секретами, основанный на трёх ключевых принципах: простота внедрения, универсальность применения и безопасность по умолчанию.

С релизом 7-й версии Пассворк эволюционировал из менеджера паролей в полноценную систему управления секретами и значительно расширил возможности. Основа этой трансформации — открытый REST API и набор нативных DevOps-инструментов.

Теперь это не только платформа для безопасного хранения паролей, но и полноценная система управления секретами:

- Менеджер паролей — удобный пользовательский интерфейс для безопасного хранения и совместного использования учётных данных внутри команды. Быстрый старт без необходимости обучения.

- Система управления секретами — программный доступ для разработчиков и администраторов через REST API, Python-коннектор, CLI и Docker-образ. Автоматизация ротации секретов, интеграция с CI/CD, управление доступом на уровне приложений.

Пассворк объединяет все секреты (пароли, API-ключи, сертификаты) в единой экосистеме. Внедрение занимает минимум времени благодаря готовым инструментам и интуитивно понятному интерфейсу.

API-first архитектура

Пассворк построен по принципу API-first: каждая функция интерфейса доступна программно через REST API. Это фундамент для глубокой интеграции с ИТ-инфраструктурой.

Более 300 API-эндпоинтов — полнофункциональное управление паролями, пользователями, сейфами, группами, ролями и системными настройками.

Готовые инструменты для разработчиков:

- Python-коннектор — нативная интеграция с приложениями на Python

- Passwork CLI — управление секретами из терминала и shell-скриптов

- Docker-образ — встраивание в контейнеризованные окружения и CI/CD-пайплайны

Принцип Zero knowledge в действии

Мастер-ключ никогда не покидает устройство пользователя. Вместо передачи

пароля на сервер, система использует сложную криптографическую цепочку:

- Мастер-ключ формируется из мастер-пароля через алгоритм PBKDF2 с

использованием случайной соли и большого числа итераций (защита от

атак перебором). - RSA-ключи пользователя (RSA-2048): Для каждого пользователя

генерируется уникальная пара асимметричных ключей. Закрытый ключ

шифруется мастер-ключом и хранится на сервере только в зашифрованном виде. - Многоуровневая иерархия: Каждая запись пароля шифруется

собственным AES-256-ключом, который в свою очередь шифруется ключом сейфа, а ключ сейфа — RSA-ключами пользователей с доступом.

Что это означает на практике

- Сервер хранит только шифртекст — даже администраторы системы или потенциальные злоумышленники, получившие полный доступ к серверу и базе данных, не смогут прочитать содержимое секретов без знания мастер-паролей пользователей.

- Полная совместимость — клиентское шифрование поддерживается во всех официальных клиентах: веб-интерфейсе, браузерных расширениях, мобильных приложениях и Python-коннекторе для серверных интеграций.

Преимущества

Пассворк значительно снижает общую стоимость владения системой управления секретами. Это достигается благодаря нескольким принципиальным преимуществам:

- Быстрое внедрение. Развёртывание и интеграция занимают дни, а не месяцы. Готовые инструменты, документация, техподдержка на всех этапах и интуитивно понятный интерфейс.

- Прозрачное ценообразование. Пассворк предлагает простую и предсказуемую модель лицензирования. Фиксированная стоимость за пользователя без скрытых платежей за API-вызовы, хранилища или дополнительные модули.

- Единое решение. Пароли сотрудников, SSH-ключи, API-токены, сертификаты, конфигурации — всё в одной системе.

- DevOps-ready из коробки. Мощный CLI, Python-коннектор и Docker-образы позволяют быстро интегрировать Пассворк в CI/CD-процессы и автоматизировать рутинные задачи.

- Оперативная техподдержка. Профессиональная русскоязычная техническая поддержка на всех этапах — от внедрения до эксплуатации. Быстрые ответы, понятные решения, без языкового барьера.

Результат: экономия на лицензиях и внедрении, DevOps-команды перестают тратить время на поддержку избыточно сложной инфраструктуры.

HashiCorp Vault

Vault — один из самых известных инструментов для управления секретами в корпоративной среде. Он подходит крупным компаниям с высокими требованиями к безопасности и сложной инфраструктурой. Несмотря на свою мощь и популярность, HashiCorp Vault не является универсальным решением. У него есть специфические нюансы, которые важно учитывать при выборе — особенно если ваша компания стремится к оптимизации ресурсов.

- Ценообразование. Hashicorp Vault не публикует открытый прайс-лист. Стоимость Vault Enterprise определяется индивидуально — после консультации с отделом продаж. Это нужно учитывать при планировании бюджета, чтобы избежать неожиданных расходов.

- Экспертиза. Решение требует глубоких знаний для настройки и поддержки. Развертывание отказоустойчивых кластеров, управление политиками доступа и интеграция с различными системами — задачи, которые под силу опытным DevOps-инженерам, знакомым с архитектурой Vault. Найти таких специалистов может быть сложнее, чем администраторов типовых систем управления секретами.

- Функции. Vault предлагает большой набор возможностей: от базового хранения секретов до динамической генерации учётных данных и шифрования как услуги. Часть функций доступна только в Enterprise-версии — это стоит учитывать, если вам нужны конкретные возможности с самого начала.

- Иностранное решение. HashiCorp Vault — продукт американской компании. В России нет официальных лицензий, решение отсутствует в Реестре Минцифры. Это ограничивает его использование в госсекторе и компаниях с требованиями к импортозамещению.

Сравнение Hashicorp Vault и Пассворка

При выборе системы управления секретами важно понимать не только общую философию продукта, но и конкретные технические возможности.

Архитектура

Пассворк построен на принципах Zero knowledge. Это означает, что сервер физически не может расшифровать секреты без мастер-ключа пользователя. Такая архитектура определяет, как строятся интеграции.

Как работает Hashicorp Vault: сервер может расшифровывать секреты и выполнять операции с ними напрямую. Это позволяет создавать встроенные движки (Database Secrets Engine, PKI Engine и др.), которые работают на стороне сервера.

Как работает Пассворк: сервер не может расшифровать секреты без мастер-ключа пользователя. Все интеграции строятся как внешние клиентские решения: Python-скрипты, CLI-утилиты или приложения. Они работают по следующей схеме:

- Обращаются к Пассворку с токеном доступа и мастер-ключом

- Расшифровывают секреты на стороне клиента

- Выполняют действия по интеграции со сторонними системами

- Записывают или обновляют данные в Пассворке

В чём разница: Vault доверяет серверу и полагается на его защищённость. Пассворк не доверяет никому, кроме конечного пользователя.

Преимущества подхода Пассворка

- Защита при компрометации сервера — даже при полном взломе сервера секреты остаются зашифрованными.

- Гибкость интеграций — любая логика реализуется в клиентском коде без ограничений серверной архитектуры.

- Прозрачность — вся логика работы с секретами находится в открытом коде интеграций.

Управление секретами

Оба решения обеспечивают надёжное хранение секретов, но отличаются подходом к динамике и удобству использования.

Статические секреты

Пассворк предлагает более понятный интерфейс для управления статическими секретами, что важно для компаний, которым нужен быстрый доступ и внедрение без долгого изучения документации.

- HashiCorp Vault: KV Secrets Engine — гибкое хранилище ключ-значение с версионированием.

- Пассворк: хранение паролей, ключей и файлов с кастомными полями и удобным интерфейсом.

Динамические секреты

Vault — технологический лидер в этой области. Но на практике 90% потребностей в ротации покрывают простые скрипты, интегрированные с Пассворком.

- HashiCorp Vault: встроенные движки генерируют временные учётные данные для баз данных, облаков (AWS, Azure, GCP) и других систем.

- Пассворк: через внешние агенты — Пассворк не имеет встроенного механизма, но позволяет реализовать ротацию через API и скрипты.

Lease management

Lease Management в Vault — это механизм «аренды» секретов. Секрет автоматически истекает по TTL, его можно продлить или принудительно отозвать.

- HashiCorp Vault: автоматическое управление жизненным циклом (TTL, продление, отзыв) для динамических секретов.

- Пассворк: нет встроенного механизма — жизненный цикл управляется внешними системами (например, cron-заданиями).

API-доступ

API Пассворка часто отмечают как более простой, предсказуемый, и оптимизированный под разработку интеграций.

- Оба решения: REST API с полным программным доступом ко всем функциям.

Криптография и PKI

Возможность шифрования «на лету» и управления инфраструктурой открытых ключей (PKI) — сильная сторона Vault. Эти инструменты часто оказываются избыточными для типовых сценариев, но незаменимы при сложных требованиях к безопасности.

PKI/CI

- HashiCorp Vault: встроенный PKI движок — может выступать в роли корневого или промежуточного центра сертификации.

- Пассворк: нет встроенного движка — Пассворк предназначен для безопасного хранения сертификатов и ключей, сгенерированных внешними CA.

Transit Crypto-as-a-service

У Vault это встроенный полнофункциональный движок. Transit — мощная, но нишевая функция. Пассворк фокусируется на своей основной задаче — безопасном хранении секретов.

- HashiCorp Vault: встроенный движок позволяет шифровать и подписывать данные без их хранения в Vault, используя централизованно управляемые ключи.

- Пассворк: нет встроенного движка — данная функция не реализована. Для подобных задач рекомендуется использовать специализированные криптографические сервисы.

Шифрование данных

Подход Пассворка обеспечивает более высокий уровень конфиденциальности, так как сервер никогда не видит данные в открытом виде.

- HashiCorp Vault: разнообразные алгоритмы — AES-GCM, ChaCha20, RSA, ECDSA и др. Шифрование на стороне сервера.

- Пассворк: Zero knoweldge и серверное шифрование (OpenSSL) — все данные шифруются на стороне клиента по принципу Zero knowledge.

Интеграция с DevOps-инструментами

Простота и скорость интеграции в существующие процессы — ключевой фактор для DevOps-команд.

CI/CD интеграция

Оба решения эффективно интегрируются с CI/CD. Vault предлагает готовые плагины для популярных систем, Пассворк — универсальный подход через CLI и Docker.

- HashiCorp Vault: множество плагинов для большинства популярных CI/CD-систем (Jenkins, GitLab CI, GitHub Actions).

- Пассворк: CLI и Docker-образы — универсальный подход, который работает с любой CI/CD-системой без необходимости в плагинах.

Python SDK

hvac — зрелая и функциональная библиотека. Коннектор Пассворка проще в освоении и автоматизирует типовые операции.

- HashiCorp Vault: hvac library — популярная и мощная библиотека для взаимодействия с Vault.

- Пассворк: официальный коннектор — простой в использовании SDK, который берёт на себя рутинные задачи, например, автоматическое обновление токенов.

CLI-инструменты

Passwork-cli прост в освоении, имеет понятный синтаксис и удобный режим exec для передачи секретов.

- HashiCorp Vault: Vault CLI — большое количество команд и опций.

- Пассворк: Passwork CLI —утилита с интуитивно понятным синтаксисом и удобным режимом exec, который позволяет передавать секреты в дочерние процессы.

Интеграция с Kubernetes

У Vault есть нативная автоматизация через Injector/CSI, у Пассворка — более простой init/sidecar-паттерн. Итог (секреты на лету) достигается в обоих подходах — различается сложность и глубина автоматизации.

- HashiCorp Vault: Agent Injector + CSI — глубокая и нативная интеграция с Kubernetes через sidecar-контейнеры и CSI-драйвер с аннотациями на Pod-спецификации.

- Пассворк: Init-контейнеры/sidecar — интеграция возможна через стандартные механизмы Kubernetes с использованием CLI, но требует больше ручной настройки.

Корпоративные функции

Управление доступом, аудит и интеграция со службой каталогов — обязательные требования для корпоративных решений.

Управление доступом на основе ролей (RBAC)

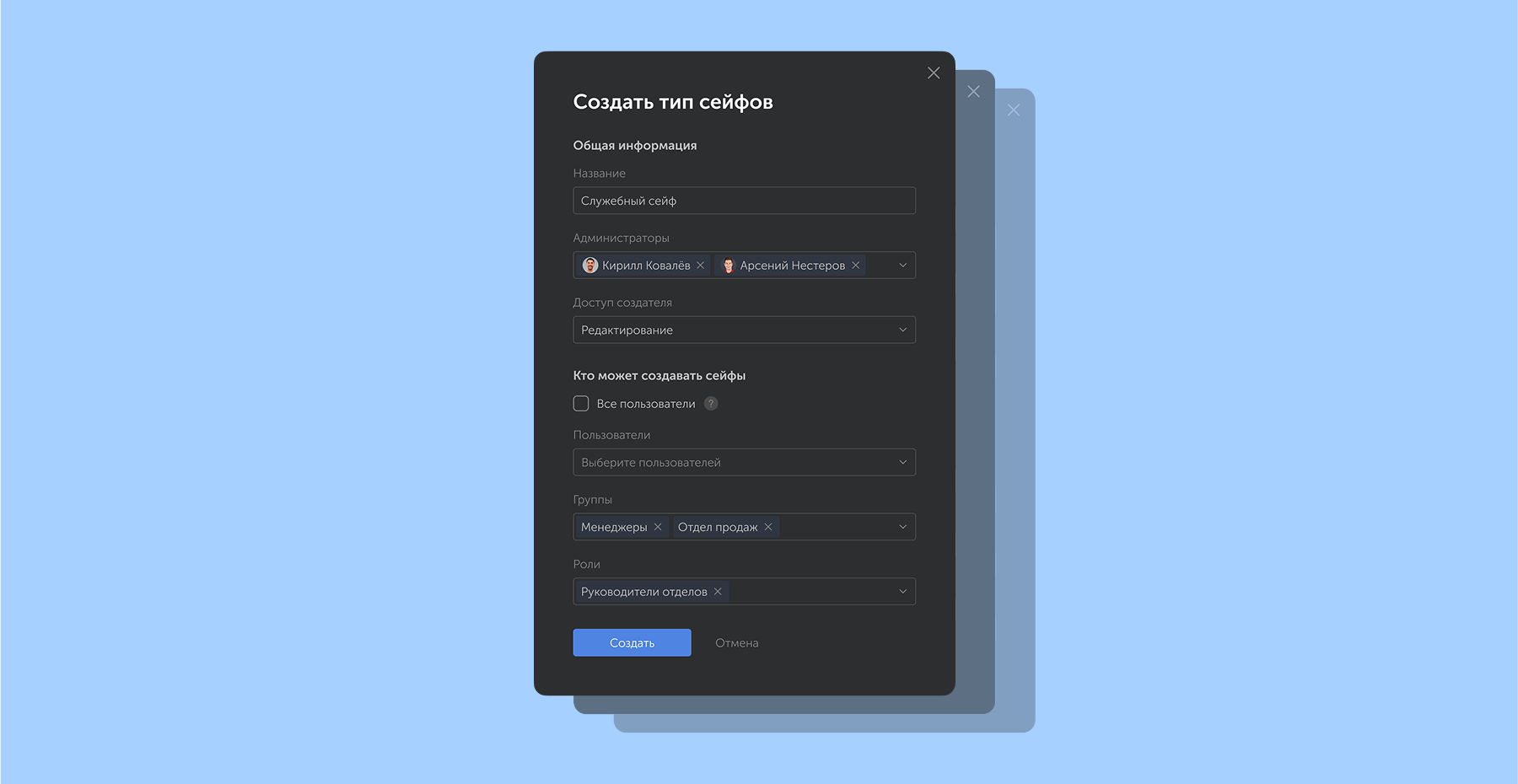

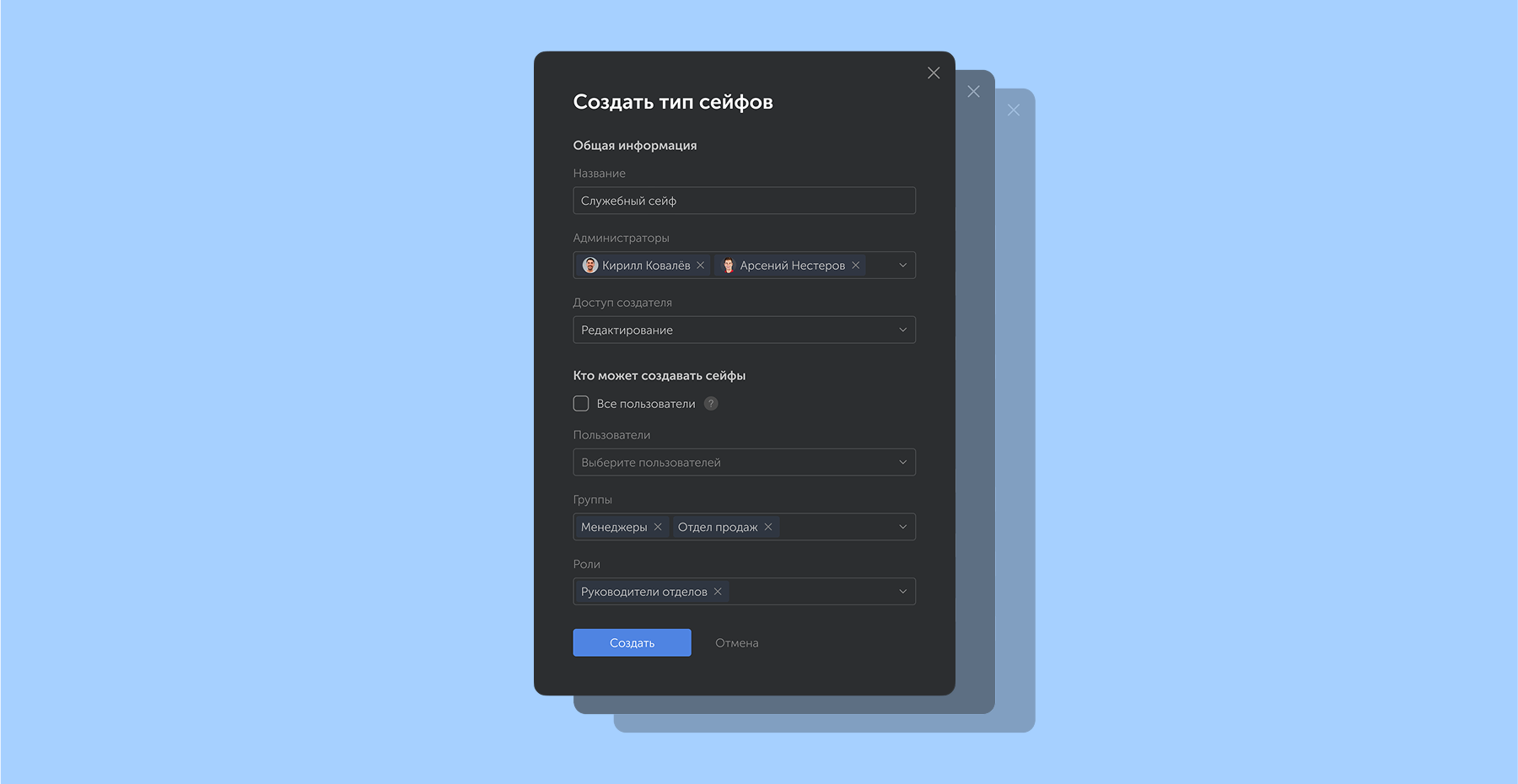

Пассворк предлагает более простую и быструю в настройке модель RBAC, которая покрывает большинство корпоративных потребностей.

- HashiCorp Vault: Policies + Roles — гибкая система управления доступом на основе политик.

- Пассворк: Роли + Группы — простая и понятная ролевая модель, знакомая большинству администраторов.

Интеграция с AD/LDAP

Оба решения поддерживают AD/LDAP-интеграцию. В Vault это один из множества методов аутентификации, в Пассворке — встроенная функция с простой настройкой.

- HashiCorp Vault: Auth methods — поддерживается как один из множества методов аутентификации.

- Пассворк: встроенная поддержка — интуитивная и быстрая интеграция с Active Directory и другими LDAP-каталогами.

Технология единого входа (SSO)

Оба решения предлагают сопоставимые возможности по SSO.

- HashiCorp Vault: OIDC, SAML — поддержка стандартных протоколов для интеграции с провайдерами идентификации.

- Пассворк: интеграция с популярными SSO-провайдерами.

Аудит

Оба решения предоставляют исчерпывающую информацию для аудита безопасности.

- HashiCorp Vault: возможность логировать каждое действие с секретами.

- Пассворк: детальный журнал всех действий пользователей и API-клиентов.

Пользовательский интерфейс

Удобный интерфейс Пассворка является ключевым преимуществом, так как позволяет использовать систему не только техническим специалистам, но и обычным сотрудникам.

- HashiCorp Vault: интерфейс ориентирован на администраторов и DevOps-инженеров.

- Пассворк: современный и интуитивно понятный интерфейс, рассчитанный на широкий круг пользователей.

Практические сценарии использования

Рассмотрим, как Пассворк и Vault решают типичные DevOps-задачи.

Интеграция в CI/CD

Задача: безопасно передать пароль от базы данных в скрипт развертывания deploy.sh в рамках CI/CD-пайплайна.

Решение HashiCorp Vault: интеграция требует нескольких шагов — настройки аутентификации для CI/CD (например, через JWT или AppRole), создания политик доступа и получения секрета.

deploy:

script:

# 1. Аутентификация в Vault

- export VAULT_TOKEN=$(vault write -field=token auth/jwt/login role=myproject jwt=$CI_JOB_JWT)

# 2. Чтение секрета (путь и поле зависят от вашей схемы ключей в KV)

- export DB_PASSWORD=$(vault kv get -field=password secret/myapp/db)

# 3. Запуск скрипта

- ./deploy.shРешение Пассворка: Пассворк CLI предлагает режим exec, который получает секрет и передает его в дочерний процесс через переменные окружения. Имя переменной формируется из названия кастомного поля записи.

deploy:

image: passwork/passwork-cli:latest

variables:

# Рекомендуется задать эти значения как Masked/Protected переменные

# в Settings > CI/CD > Variables

PASSWORK_HOST: "https://passwork.example.com"

PASSWORK_TOKEN: "${PW_TOKEN}"

PASSWORK_MASTER_KEY: "${PW_MASTER_KEY}"

script:

# Запуск скрипта с автоматическим получением секрета

# Секреты будут доступны в ENV только дочернему процессу

- passwork-cli exec --password-id "ITEM_ID" -- ./deploy.shПримечание: deploy.sh использует $DB_PASSWORD из кастомного поля записи в Пассворке.

Управление секретами в Kubernetes

Задача: обеспечить под приложения в Kubernetes доступом к секретам.

Решение HashiCorp Vault: Vault предлагает нативные механизмы: Agent Injector или CSI Provider. Требуется развертывание дополнительных компонентов в кластере и глубокая настройка с аннотациями на Pod-спецификации.

# Аннотации для пода, использующего Agent Injector

metadata:

annotations:

vault.hashicorp.com/agent-inject: 'true'

vault.hashicorp.com/role: 'myapp-role'

vault.hashicorp.com/agent-inject-secret-database-config.txt: 'secret/data/myapp/db'

Решение Пассворка: подход Пассворка проще и не требует установки дополнительных операторов в кластер. Используется стандартный паттерн init-контейнера, который с помощью passwork-cli получает секреты и записывает их в общую для пода emptyDir-директорию.

Вариант 1 (через API, извлечь только пароль)

# Фрагмент манифеста пода

initContainers:

- name: passwork-secrets

image: passwork/passwork-cli:latest

command:

- sh

- -c

- |

passwork-cli api \

--method GET \

--endpoint "v1/items/ITEM_ID" \

--field password > /secrets/db_password

volumeMounts:

- name: secrets-volume

mountPath: /secrets

containers:

- name: my-app

# ...

volumeMounts:

- name: secrets-volume

mountPath: /secrets

readOnly: trueВариант 2 (через exec, записать ENV в файл)

initContainers:

- name: passwork-secrets

image: passwork/passwork-cli:latest

command:

- sh

- -c

- |

passwork-cli exec --password-id "ITEM_ID" \

-- sh -lc 'printf "%s" "$DB_PASSWORD" > /secrets/db_password'

volumeMounts:

- name: secrets-volume

mountPath: /secretsВывод: хотя решение Vault более нативное, подход Пассворка использует стандартные механизмы Kubernetes — не требует дополнительной инфраструктуры и проще в отладке.

Ротация паролей

Задача: регулярно менять пароль для сервисного аккаунта базы данных.

Решение HashiCorp Vault: используется Database Secrets Engine, который автоматически генерирует временные учетные данные с заданным TTL.

Решение Пассворка: задача решается простым скриптом, запускаемым по расписанию (например, в cron или CI/CD), который выполняет три действия:

- Генерирует новый пароль

- Применяет его в целевой системе (например,

ALTER USERв СУБД) - Обновляет пароль в Пассворке через API

#!/usr/bin/env bash

set -Eeuo pipefail

NEW_PASSWORD="$(openssl rand -base64 24)"

# 1) Ротация в БД

PGPASSWORD="$OLD_PASSWORD" psql -h "$DB_HOST" -U "$DB_USER" -d "$DB_NAME" \

-c "ALTER USER \"$DB_USER\" WITH PASSWORD '$NEW_PASSWORD';"

# 2) Обновление в Пассворке (CSE на клиенте)

python - <<'PY'

import os

from passwork_api import Passwork

pw = Passwork(

host=os.environ["PASSWORK_HOST"],

token=os.environ["PASSWORK_TOKEN"],

master_key=os.environ["PASSWORK_MASTER_KEY"],

)

pw.update_item(item_id=os.environ["PW_ITEM_ID"],

password=os.environ["NEW_PASSWORD"])

PY

Вывод: для большинства сценариев ротации секретов не требуется сложный механизм динамических секретов. Простой скрипт и API Пассворка обеспечивают достаточный уровень автоматизации и безопасности.

Архитектурные сценарии внедрения

Выбор между Пассворком и Vault не всегда означает полную замену одного на другое. В зависимости от зрелости компании, требований к безопасности и существующей инфраструктуры возможны различные стратегии.

Чистый Пассворк

Этот сценарий предполагает использование Пассворка как единственного инструмента для управления всеми типами секретов.

Для кого: стартапы, средний, малый бизнес и даже крупные компании, которые начинают выстраивать процессы управления секретами с нуля или ищут простую замену разрозненным инструментам.

Преимущества: Максимальная простота, низкая стоимость, быстрое внедрение. Покрывает большинство потребностей в управлении статическими секретами и их интеграции в CI/CD.

Реализация: локальная установка на серверы компании, интеграция в DevOps-процессы через CLI и API.

Гибридный подход

Этот сценарий признает сильные стороны обоих продуктов и использует их для решения конкретных задач.

Vault используется для нишевых, высокоспециализированных задач:

- PKI Engine — управление собственной инфраструктурой открытых ключей и массовый выпуск короткоживущих сертификатов.

- Transit Engine — централизованный сервис для криптографических операций (шифрование как сервис).

Пассворк используется для всего остального:

- Хранение 99% всех секретов: пароли пользователей, API-ключи, статические ключи доступа, конфигурационные файлы

- Управление доступом для сотрудников и команд

- Простая интеграция в CI/CD для большинства приложений

Преимущества: позволяет использовать мощные функции Vault там, где они действительно необходимы, избегая при этом его высокой стоимости и сложности для решения повседневных задач.

Миграционный подход

Для компаний, которые уже используют HashiCorp Vault, но он обходится слишком дорого или требует много усилий на поддержку, — можно плавно перейти на Пассворк.

- Аудит и идентификация — проанализировать текущее использование Vault. Выделить сценарии, где его функциональность избыточна (например, хранение простых статических ключей).

- Пилотный проект — внедрить Пассворк для одного или нескольких некритичных проектов. Перенести секреты из Vault в Пассворк и перенастроить CI/CD-пайплайны.

- Поэтапная миграция — после успешного пилота постепенно переводить другие команды и проекты на Пассворк.

- Оценка и решение — по итогам миграции принять решение: полностью отказаться от Vault в пользу Пассворка или перейти к гибридной модели, оставив Vault для специфических задач.

Этот подход позволяет минимизировать риски, распределить нагрузку по миграции и на практике оценить преимущества Пассворка в реальных условиях.

Заключение: когда выбирать Пассворк?

Выбор инструмента для управления секретами — стратегическое решение, которое влияет на безопасность, операционную эффективность и бюджет компании. HashiCorp Vault, без сомнения, мощное и функциональное решение, но его сложность и стоимость делают его оправданным лишь в узком круге сценариев.

Пассворк — оптимальный выбор для большинства компаний, которые ищут экономически эффективное и простое в использовании решение.

Выбирайте Пассворк, если:

- Цените быструю окупаемость (ROI): Пассворк позволяет получить 90% необходимой функциональности за 20% от стоимости и сложности Vault.

- Стремитесь к универсальности: вам нужен единый инструмент для управления паролями сотрудников и секретами для DevOps, с удобным интерфейсом для всех.

- Предпочитаете простоту и предсказуемость: вы хотите избежать сложных настроек, длительного внедрения и непрозрачного ценообразования.

- Ваша команда DevOps перегружена: вы хотите высвободить ресурсы инженеров от поддержки сложной инфраструктуры и направить их на решение бизнес-задач.

- Безопасность для вас приоритет: архитектура Zero knowledge с клиентским шифрованием в Пассворке обеспечивает высочайший уровень защиты данных.

В то время как HashiCorp Vault остается решением для узкоспециализированных задач, таких как управление собственной PKI-инфраструктурой, Пассворк — стратегическая альтернатива для современного бизнеса, предлагающая идеальный баланс между функциональностью, стоимостью и простотой использования. Это решение, которое позволяет повысить безопасность и эффективность без лишних затрат.

Читайте также