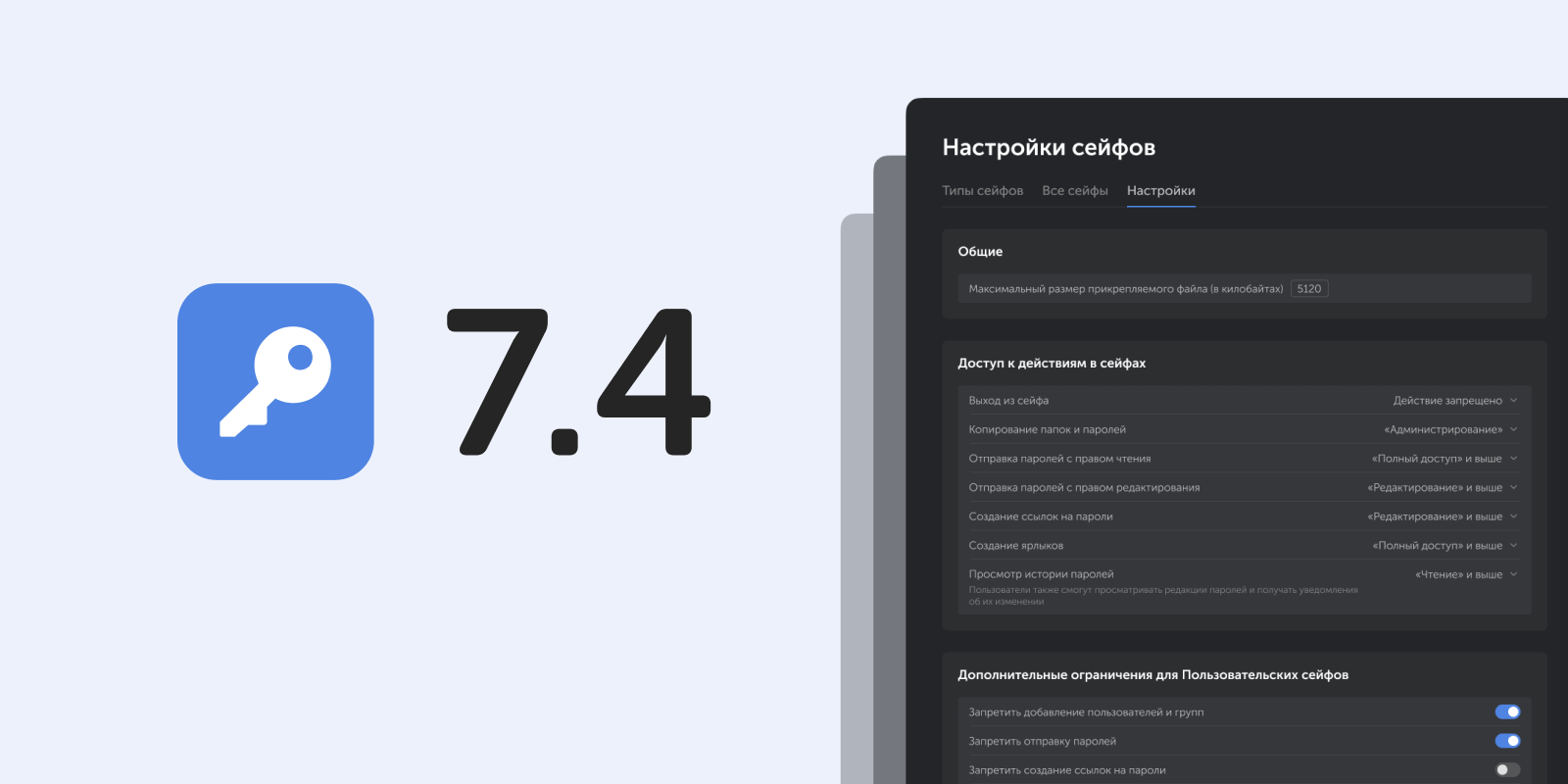

В новых версиях добавили настройки ограничений для Пользовательских сейфов, в том числе возможность запретить добавление пользователей и групп, сделали плавное переключение темы оформления и внесли ряд других улучшений и исправлений.

Ограничения для Пользовательских сейфов

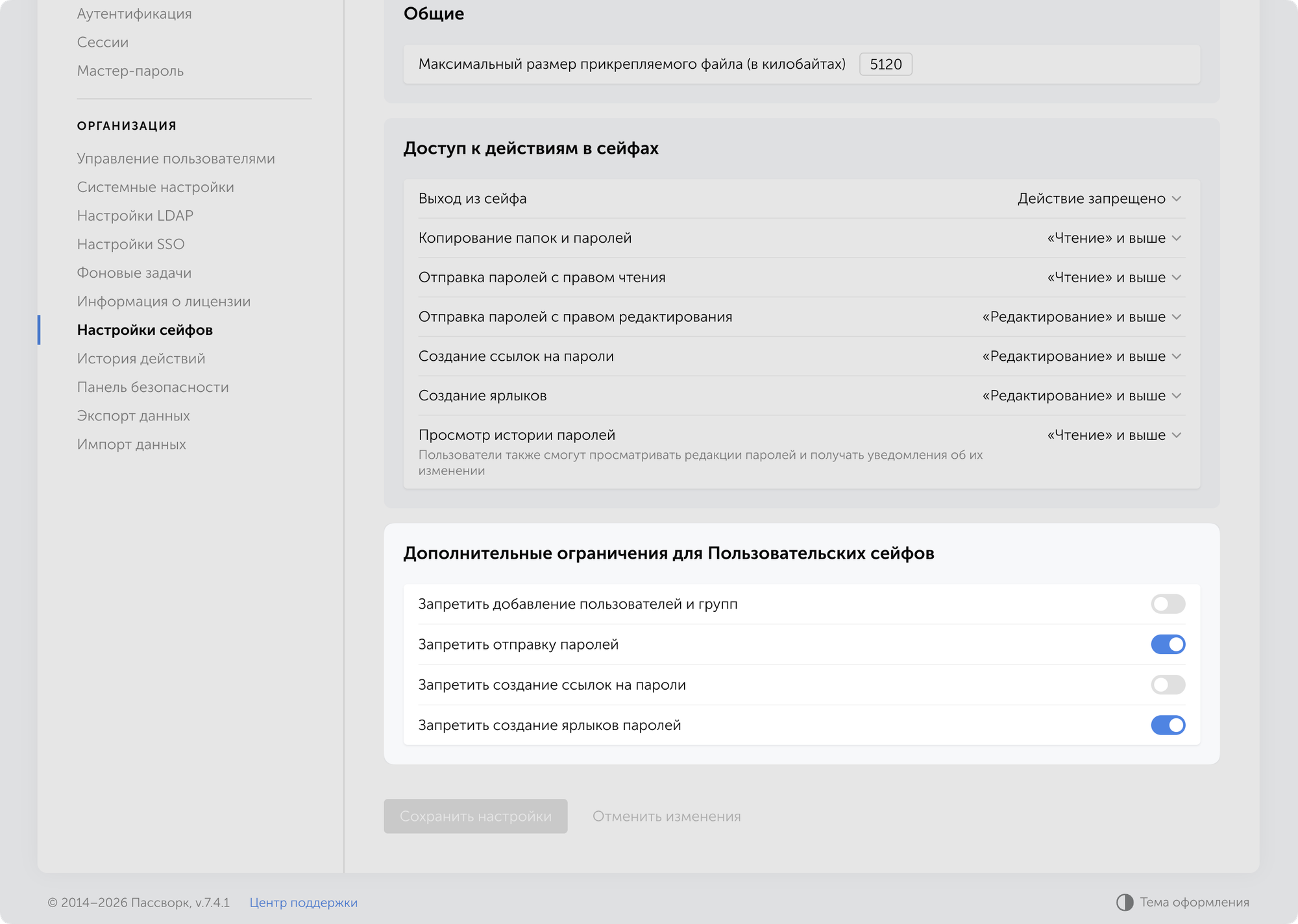

Добавили блок дополнительных ограничений для Пользовательских сейфов в раздел «Настройки сейфов», который позволяет администраторам централизованно запретить или разрешить следующие действия для всех Пользовательских (приватных и общих) сейфов:

- Добавление пользователей и групп

- Отправку паролей

- Создание ссылок на пароли

- Создание ярлыков паролей

Ограничения не распространяются на Корпоративные сейфы и применяются ко всем существующим и новым Пользовательским сейфам автоматически.

Настройки дополнительных ограничений для Пользовательских сейфов находятся в разделе «Настройки и пользователи» → «Настройки сейфов» → вкладка «Настройки».

Новые ограничения решают три задачи безопасности:

- Снижение рисков утечек. Запрет на создание ссылок и отправку паролей из Пользовательских сейфов минимизирует риск случайной или намеренной передачи критичных данных за пределы организации.

- Централизованное управление политиками. Вместо того чтобы полагаться на дисциплину сотрудников, администратор может заблокировать нежелательные действия на уровне всей системы.

- Усиление контроля над распространением данных. Администраторы получают инструмент для предотвращения неконтролируемого распространения паролей через личные сейфы сотрудников, что особенно важно для компаний с высокими требованиями к безопасности.

Примеры использования

Три типичные ситуации, в которых дополнительные ограничения для Пользовательских сейфов решают конкретные проблемы безопасности:

Запрет на обмен паролями из личных сейфов

- Проблема: Сотрудники хранят корпоративные пароли в личных сейфах и делятся ими с коллегами напрямую, минуя корпоративные сейфы.

- Решение: Включить все четыре ограничения. Теперь сотрудники могут хранить пароли в личных сейфах, но не могут ими делиться — для этого нужно использовать корпоративные сейфы с контролируемым доступом.

Запрет на создание ссылок для внешних подрядчиков

- Проблема: Сотрудники создают временные ссылки на пароли из личных сейфов и отправляют их внешним подрядчикам, что создает риск утечки.

- Решение: Включить ограничение «Запретить создание ссылок на пароли». Теперь ссылки можно создавать только из корпоративных сейфов, где администратор контролирует срок действия и права доступа.

Предотвращение дублирования корпоративных паролей

- Проблема: Сотрудники копируют пароли из Корпоративных сейфов в свои личные, создают ярлыки, а затем делятся ими с коллегами. В результате одни и те же учётные данные хранятся в нескольких местах, и при смене пароля в Корпоративном сейфе остаются устаревшие копии в личных хранилищах.

- Решение: Включить ограничения «Запретить создание ярлыков паролей» и «Запретить добавление пользователей и групп». Это заставит сотрудников работать напрямую с корпоративными сейфами, где пароли всегда актуальны, а администратор контролирует их жизненный цикл и историю изменений.

Другие изменения

- Добавили визуальные индикаторы с сообщением о необходимости подтверждения электронной почты для получения уведомлений

- Добавили динамическую подгрузку списка в фильтр по пользователям в «Панели безопасности»

- Добавили плавный переход при переключении темы оформления

- Добавили автоматическую установку значения «Чтение» в поле «Уровень доступа» при отправке пароля

- Исправили ошибку, при которой пользователи не могли подтвердить электронную почту, если мастер-пароль не был сохранен в браузере

- Исправили ошибку, при которой после сброса доступа через мультиселект в «Управлении пользователями» отображался некорректный уровень доступа до перезагрузки страницы

- Исправили ошибку, при которой после включения параметра «Искать только во Входящих» с пустым поисковым запросом не отображался список входящих паролей

- Исправили ошибку, при которой не удавалось импортировать XML-файл из KeePass, если в нем содержались папки с названиями, состоящими только из цифр

Обновления Пассворк 7.4 и 7.4.1

В новой версии добавили настройки ограничений для Пользовательских сейфов, в том числе возможность запретить добавление пользователей и групп, сделали плавное переключение темы оформления и внесли ряд других улучшений и исправлений.

Провели двустороннее тестирование менеджера паролей Пассворк и СУБД Platform V Pangolin DB от российского разработчика СберТех. По результатам испытаний подписали сертификат совместимости, подтверждающий корректную и стабильную работу решений в единой инфраструктуре.

Platform V Pangolin DB — реляционная СУБД на базе PostgreSQL с повышенной безопасностью для для высоконагруженных систем. Решение содержит важные доработки, позволяющие использовать его в масштабах корпораций. Более ста тысячи инсталляций Platform V Pangolin DB работают в составе приложений и сервисов различного уровня критичности в ряде крупнейших компаний России. Продукт полностью соответствует всем требованиям регуляторов в области безопасности и сертифицирован по 4-му уровню доверия ФСТЭК России.

СберТех — одна из крупнейших российских ИТ-компаний, разработчик инфраструктурного ПО. Более 14 лет создает надёжные решения корпоративного уровня, которые уже обеспечили цифровую трансформацию и технологическую независимость Сбера. В 2021 году СберТех вывел на рынок своё флагманское решение — цифровую платформу Platform V. Платформа объединяет более 90 продуктов, позволяющих компаниям из разных отраслей экономики оптимизировать разработку, повысить эффективность бизнеса, реализовать программы импортозамещения.

Сегодня продукты Platform V и уникальная экспертиза команды СберТеха, в том числе в сфере AI, помогают клиентам достичь технологического лидерства. Разработчик оказывает компаниям всестороннюю поддержку при построении ИТ-систем: помогает спланировать изменения в инфраструктуре и определить их ценность для бизнеса, а также консультирует на каждом этапе — от архитектурного проектирования до сопровождения пилота и внедрения.

Пассворк и Platform V Pangolin DB внесены в Единый реестр российского ПО. Их совместное использование помогает российским компаниям обеспечить технологическую независимость и построить надёжную ИТ-инфраструктуру, отвечающую нормативным требованиям.

Крупному бизнесу, госсектору и субъектам критической информационной инфраструктуры миграция на совместимые российские решения позволяет снизить влияние внешних факторов на работу систем, минимизировать риски конфликтов на уровне интеграции, избежать дополнительных затрат на тестирование и укрепить позиции на внутреннем рынке.

СберТех и Пассворк обеспечат защиту критичных данных российского бизнеса

Провели двустороннее тестирование и подписали сертификат совместимости, подтверждающий корректную и стабильную работу менеджера паролей Пассворк и СУБД Platform V Pangolin DB в единой инфраструктуре.

В новой версии добавили возможность изменять размер поля для заметок, улучшили описания событий в Истории действий и внесли множество других изменений и исправлений.

Улучшения

- Добавили возможность изменять размер поля для заметок при создании и редактировании записей

- Изменили поведение пункта меню «Экспорт данных»: теперь он становится неактивным, если данные для экспорта отсутствуют

- Улучшили описание событий подтверждения имейл-адресов пользователей в «Истории действий»

Исправления

- Исправили ошибку, при которой пароли со специальными символами могли некорректно обрабатываться при сохранении LDAP-сервера

- Исправили отображение результатов поиска по выбранному сейфу при выключенных фильтрах и пустом поисковом запросе

- Исправили ошибку, при которой после выполнения поиска в сейфе и выхода из поиска отображались только папки, а пароли и ярлыки не загружались до повторного входа в сейф

- Исправили ошибку, при которой после выхода из поиска в сейфе отображались только папки, а пароли и ярлыки не загружались до повторного входа в сейф

- Исправили ошибку, при которой в процессе экспорта данных могли выгружаться не все пароли

- Исправили ошибку, при которой для сброса мастер-пароля пользователя дополнительно требовалось разрешение на управление политиками сложности мастер-пароля

- Исправили ошибку в форме регистрации по ссылке при отключённой самостоятельной регистрации

- Исправили ошибку, при которой не удавалось добавить WebAuthn-ключ с пустым полем transports

Обновление Пассворк 7.3.2

В новой версии добавили возможность изменять размер поля для заметок, улучшили описания событий в Истории действии и внесли множество других изменений и исправлений.

В новой версии добавили возможность ограничить поиск текущей директорией, улучшили процесс импорта и внесли правки в интерфейс. Обновление доступно в Клиентском портале.

Поиск по сейфу и входящим

Добавили возможность ограничить поиск текущим выбранным сейфом или разделом «Входящие». Под строкой поиска теперь есть специальный параметр, при включении которого поиск будет происходить только по выбранной области.

Другие изменения

- Исправили ошибку, при которой после быстрого переключения между директориями и разделами «Недавние», «Избранные» или «Входящие» мог отображаться неверный или пустой список паролей

- Исправили ошибку, при которой импорт файлов с длинными заметками мог приводить к зависанию процесса

- Исправили ошибку в обработке строки подключения к MongoDB

Обновление Пассворк 7.3.1

В новой версии добавили возможность ограничить поиск текущей директорией, улучшили процесс импорта и внесли правки в интерфейс. Обновление доступно в Клиентском портале.

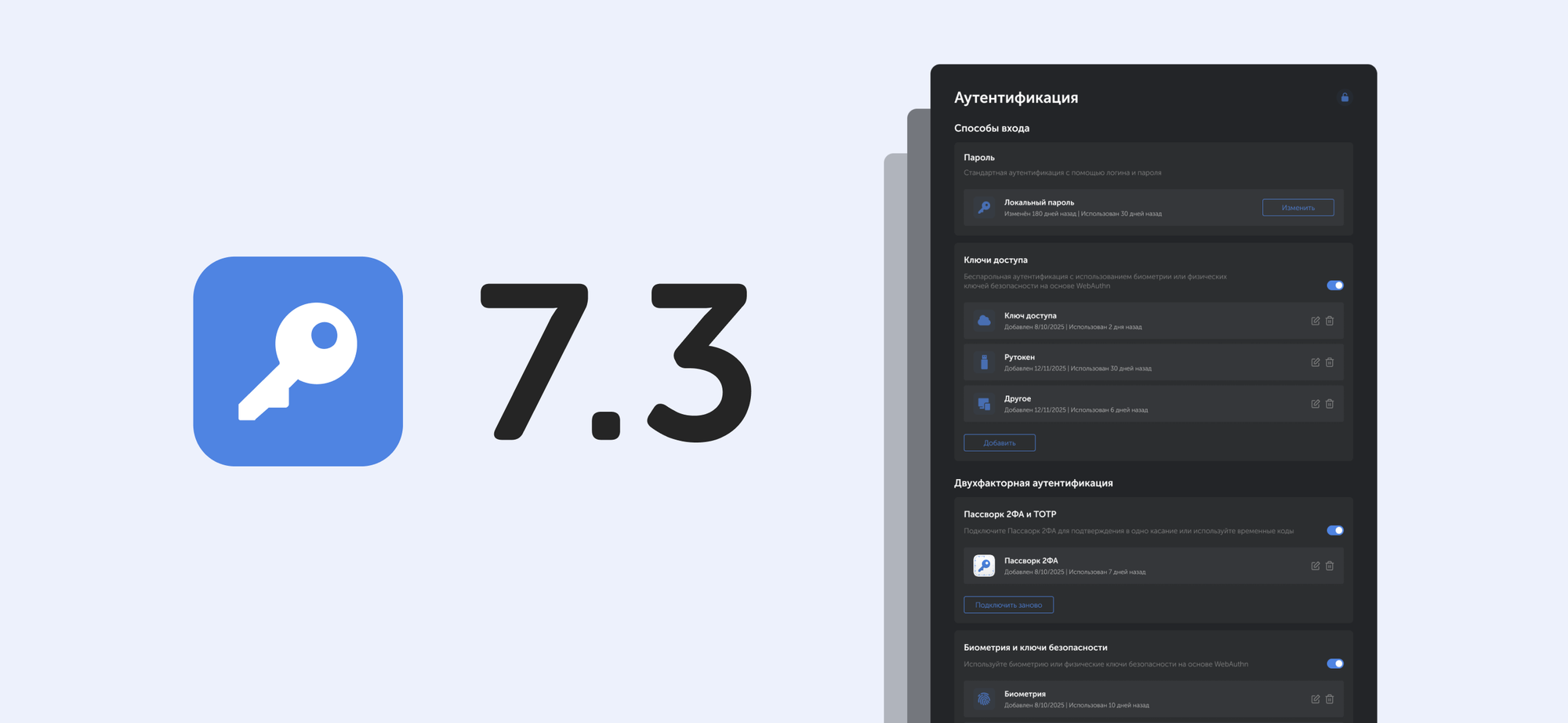

В новой версии добавили поддержку биометрии и ключей доступа для входа в Пассворк, возможность указать несколько URL-адресов для одной записи, механизм подтверждения имейл-адресов пользователей, аутентификацию по имейлу и множество других улучшений и исправлений.

Биометрия и ключи доступа

Добавили поддержку биометрии, ключей доступа (passkey) и ключей безопасности на основе стандарта WebAuthn. Теперь можно подтвердить вход в Пассворк отпечатком пальца, Face ID, ПИН-кодом или физическим USB-ключом (Рутокен, YubiKey и аналоги).

На странице настроек Аутентификация вы можете добавлять новые способоы входа и управлять существующими, сменить пароль или подключить беспарольную аутентификацию через биометрию или физические ключи доступа.

Новая настройка ролей Использование ключа доступа вместо пароля позволяет пользователям проходить аутентификацию с помощью ключа доступа вместо локального или доменного пароля.

Сбросить ключ доступа для отдельного пользователя можно на его странице в разделе Управление пользователями через модальное окно Аутентификация.

Подробнее о способах аутентификации — в нашем руководстве.

Несколько URL-адресов для одной записи

Теперь к одной записи можно добавить несколько URL-адресов. Это удобно, если один аккаунт используется для входа на разные адреса: тестовые и продакшн-среды, региональные версии сайта или связанные сервисы компании. Браузерное расширение автоматически предложит заполнить данные на любом из указанных адресов.

Подтверждение имейл-адресов пользователей

Теперь в Пассворке можно включить обязательное подтверждение имейл-адресов пользователей. Когда пользователь добавляет или меняет свой имейл, Пассворк отправляет письмо со ссылкой для подтверждения. После перехода по ссылке адрес получает статус «подтверждён».

Включить обязательное подтверждение имейлов можно в Системных настройках → блок Регистрация → пункт Обязательное подтверждение имейла.

Без проверки имейл-адресов в системе могут появиться невалидные адреса. Это приводит к проблемам: уведомления не доходят, сброс пароля не работает, возникают риски для безопасности. Подтверждение имейла гарантирует, что письма доставляются только реальным владельцам адресов.

Аутентификация по имейлу

Добавили возможность входа в Пассворк по подтверждённому имейлу вместо логина для упрощения аутентификации и снижения количества ошибок при входе. После включения настройки вход по логину останется доступен, а все имейл-адреса будут проверяться на уникальность в системе.

Включить возможность аутентификации в Пассворке с помощью имейла можно в Системных настройках → блок Регистрация → пункт Вход по имейлу.

Улучшения

- Улучшили фильтр по пользователям в разделе «История действий»: теперь поиск учитывает не только инициатора действия, но и связанных с ним пользователей

- Улучшили фильтр по директории в разделах «Панель безопасности» и «История действий»: теперь при выборе родительской папки также включаются данные из вложенных папок

- Добавили автоматическую блокировку страницы настроек аутентификации через 5 минут бездействия

- Добавили возможность задавать цвет для каждого ярлыка отдельно, не изменяя цвет исходного пароля

- Добавили поддержку Trusted Proxies (подробнее в документации)

- Внесли улучшения в интерфейс

Исправления

- Исправили ошибку, при которой пункт «Редактирование» в разделе «Управление пользователями» не активировался при включении пункта «Редактирование имейлов пользователей» в настройках роли

- Исправили некорректное отображение плашки с предложением добавить сервисную учётную запись на странице редактирования сервера LDAP после перезагрузки страницы

- Исправили ошибку, при которой кнопка «Обновить» в модальном окне редактирования пользователя могла оставаться неактивной при наличии несохранённых изменений

- Исправили ошибку в мастере установки, при которой на странице подключения к базе данных могло отображаться некорректное сообщение «База данных уже существует»

- Исправили ошибку, при которой после сохранения изменений в модальном окне «Доступ к сейфу» или «Доступ к папке» некорректно отображалось сообщение «Сбросить изменения?» при попытке закрыть окно

- Исправили ошибку, при которой могли не приходить уведомления о неудачных попытках ввода ПИН-кода в браузерном расширении

Представляем Пассворк 7.3

В новой версии добавили поддержку ключей доступа и биометрии, механизм подтверждения имейл-адресов для пользователей, возможность указать несколько URL для одного пароля, независимую настройку цветов ярлыков, а также множество улучшений и исправлений.

МТС Банк — один из крупнейших цифровых коммерческих банков России, который уже более 30 лет помогает компаниям и частным лицам управлять своими финансами. МТС Банк входит в топ-30 крупнейших банковских учреждений страны по активам и обслуживает более 3,8 миллионов клиентов по всей стране. Банк занимает шестое место в России по величине портфеля кредитных карт и четырнадцатое место по вкладам населения.

Являясь частью экосистемы МТС, Банк активно создаёт и внедряет передовые технологии и цифровые решения. В 2024 году приложение МТС Банка было признано лучшим в RuStore, а само финансовое учреждение получило множество наград — премию СХ WORLD AWARDS за лучший клиентский опыт в премиальном сегменте и FINAWARD за инновационные продукты. Кроме того, банк стал победителем международной премии Eventiada Awards за корпоративный проект в сфере здорового образа жизни сотрудников, демонстрируя заботу не только о клиентах, но и о своей команде.

МТС Банк предлагает широкий спектр финансовых услуг для частных лиц, малого и среднего бизнеса, а также крупных корпоративных клиентов. За каждой успешной транзакцией стоит команда из пяти тысяч профессионалов, которые ежедневно работают над тем, чтобы банковский опыт был безупречным. Миссия МТС Банка — быть лучшим цифровым банком в России для жизни и бизнеса, предлагая каждому клиенту мобильность и свободу управления своими финансами.

Дата и место основания: Россия, 1993

Отрасль: Финансовые услуги

Размер компании: Более 5000 сотрудников

Задача: централизовать управление паролями и исключить риски

Как и многие крупные организации, МТС Банк сталкивался с серьёзными вызовами в управлении конфиденциальной информацией. Разные подразделения использовали собственные инструменты для хранения паролей и учётных записей. Эти локальные решения работали обособленно, не были связаны между собой и не позволяли централизованно контролировать доступы, отслеживать действия пользователей и обеспечивать единые стандарты информационной безопасности.

«У каждого подразделения был свой менеджер паролей, серверный или локальный. Хотели прийти к чему-то общему, чтобы для всего банка это было единственное целевое решение», — команда МТС Банка

Компания искала решение, которое:

- соответствует строгим требованиям регуляторов и внутренним политикам информационной безопасности

- входит в техническую экосистему на базе российских решений в рамках стратегии импортозамещения и снижения зависимости от зарубежного ПО

- обеспечивает безопасную передачу конфиденциальной информации между сотрудниками

Банку требовался сервис, который объединит рабочие процессы всех отделов, позволит выстроить прозрачную систему управления доступами и обеспечит надёжное хранение паролей.

Выбор надёжного менеджера паролей

Для выбора менеджера паролей команда информационной безопасности МТС Банка провела тщательный анализ доступных решений на рынке. Одним из ключевых требований было использование отечественного ПО в соответствии с дорожной картой Банка России для финансовых организаций.

В процессе оценки рассматривались различные варианты, включая популярный продукт BearPass. Пассворк и BearPass демонстрировали схожий функционал и возможности, однако в ходе тестирования было выявлено критически важное различие. В Пассворке есть уникальная функция, которая полностью исключает доступ администраторов системы к личным сейфам пользователей, при этом сами пользователи могут делиться доступами из этих сейфов с коллегами.

«В BearPass нельзя предоставить кому-то доступ из личного сейфа, что для нас критично. В Пассворке можно из личного сейфа предоставить права другим пользователям, и при этом сейф не будет виден администратору. Для нас это важно, так как мы не хотим стать главной целью злоумышленников»

Для банка эта функция имела принципиальное значение. Администраторы работают с огромным объёмом финансовых данных, поэтому нужен уровень защиты, который технически исключит возможность доступа к конфиденциальным данным.

Процесс тестирования Пассворка занял около двух месяцев и проводился командой, в которую вошли специалисты отдела информационной безопасности, системные администраторы и сотрудники первой линии технической поддержки. Команда МТС Банка протестировала все заявленные функции и проанализировала защищённость на уровне базы данных. Специалисты информационной безопасности банка провели пентесты для оценки решения и убедились, что все критически важные данные хранятся в зашифрованном виде.

Построение отказоустойчивой инфраструктуры

В крупных финансовых организациях действуют высокие требования к отказоустойчивости и производительности. Пассворк соответствовал таким требованиям, поэтому после тестирования в МТС Банке приняли решение о развёртывании менеджера паролей в инфраструктуре компании, которая включала в себя:

- Два балансировщика нагрузки — для распределения запросов пользователей

- Два сервера приложений — для обработки логики работы системы

- Два сервера базы данных с арбитром — для обеспечения отказоустойчивости хранения данных

«Мы выбрали трёхуровневую архитектуру для надёжности и масштабируемости системы: балансировщики, серверы приложений и баз данных, а также арбитр для максимальной защиты наших данных»

Все компоненты системы были развёрнуты в виртуальной среде под управлением российской операционной системы РЕД ОС, в соответствии со стратегией импортозамещения. Построение сложной архитектуры происходило поэтапно:

- Во время тестирования использовали упрощённую конфигурацию с одной базой данных

- Систему постепенно масштабировали до полноценной отказоустойчивой конфигурации по запросу ИТ-архитекторов банка

- Чтобы быстро восстановить работу системы в случае сбоя, настроили резервное копирование

- Подключили LDAP для централизованного управления пользователями на основе службы каталогов Active Directory

- Для дополнительной защиты учётных записей включили обязательную двухфакторную аутентификацию (2FA) для всех сотрудников

После успешного внедрения отделу администрирования средств информационной безопасности было необходимо структурировать работу сотрудников в новой системе.

Организация работы с данными в Пассворке

В МТС Банке стремились построить гармоничную и гибкую систему, сочетающую контроль и свободу личного информационного пространства сотрудников. Пассворк позволяет создавать неограниченное количество ролей с индивидуальными правами. В МТС Банке создали специальные роли для различных категорий пользователей:

- Четыре сотрудника являются администраторами системы с правом на изменение системных настроек

- Для сотрудников первой линии технической поддержки создали роль с минимальными правами: доступны изменение адреса электронной почты пользователей и сброс 2FA при необходимости

- Учётные записи технических специалистов интегрированы с API для автоматизации рутинных задач

В седьмой версии Пассворка пользователи получили возможность самостоятельно создавать любые сейфы, которые им необходимы для работы.

«Теперь у команды есть единый инструмент, внутри которого можно безопасно обмениваться паролями. Пассворк позволяет отправлять пароли внутри системы и по внешней ссылке, предоставлять временный доступ или отозвать его в любой момент»

С помощью IdM-системы отдел управления доступами централизованно контролирует права пользователей во всех корпоративных сервисах. Этот отдел согласовывает и назначает роли, регулярно проводит аудиты. Для автоматизации процессов сотрудники создали скрипт, который мгновенно блокирует в Пассворке учётные записи пользователей, отключённых в Active Directory.

Для обучения сотрудников в МТС Банке провели вебинар, где руководитель одного из отделов рассказал о Пассворке и показал, как пользоваться менеджером паролей эффективно. У сотрудников всегда под рукой пользовательские инструкции, а отдел по работе с персоналом регулярно создаёт рассылку о новых возможностях Пассворка — и как они помогают в работе. Обратную связь об использовании сервиса сотрудники оставляют через собственную службу поддержки, которая вместе с ИБ-отделом быстро решает возникающие вопросы.

Результат: безопасность и эффективность рабочих процессов

С помощью Пассворка МТС Банк выстроил современную систему управления паролями и конфиденциальной информацией. Все процессы работы с критическими данными объединены в единой платформе под контролем ИБ-отдела.

«Пассворк — это не только личное хранение, но и централизованное управление, и возможность передачи секретов»

Единое пространство для хранения данных

Банк отказался от разрозненных локальных решений: все пароли теперь хранятся в защищённой системе с многоуровневым шифрованием. Доступ к ним строго контролируется и логируется — это помогает предотвращать утечки и проводить расследования инцидентов при необходимости.

Сотрудники передают конфиденциальную информацию внутри системы: Пассворк позволяет безопасно делиться доступами через предоставление прав доступа к сейфам или одноразовые ссылки для просмотра пароля.

Архитектура Пассворка позволяет исключить доступ администраторов к личным сейфам пользователей. Это снижает риски для специалистов ИБ и защищает как данные, так и сотрудников, которые с ними работают.

Импортозамещение и соответствие требованиям

Пассворк входит в реестр российского ПО, имеет лицензии ФСТЭК и ФСБ, гарантирует соблюдение стандартов безопасности финансовой отрасли и полностью соответствует политике Банка России по импортозамещению.

Пассворк улучшил внутреннюю безопасность МТС Банка, создав надёжную инфраструктуру для управления паролями и секретами. Теперь все процессы по защите учётных данных выстроены централизованно, с чётким разграничением прав и прозрачным контролем действий пользователей. Это решение укрепило безопасность банка и сделало работу сотрудников проще и безопаснее.

«Пассворк стал единым инструментом для всего банка. Сотрудники сохраняют контроль над своими данными, а система остаётся прозрачной и безопасной»

МТС Банк: как Пассворк помог организовать управление паролями

Пассворк стал победителем премии ComNews Awards 2025 в категории «Лучшее решение для работы с паролями в компании». Эксперты оценили архитектуру безопасности, технологическую зрелость и удобство работы для ИТ-команд.

Премия ComNews Awards

Профессиональная премия ComNews Awards ежегодно отмечает компании и продукты, которые внесли значимый вклад в развитие ИТ, телеком- и цифровых технологий. Жюри оценивало технологическую зрелость, инновационность и влияние решений на рынок. По итогам оценки Пассворк признан лучшим российским менеджером паролей.

Критерии оценки

Особое внимание уделялось тому, насколько решение помогает компаниям выстраивать эффективные процессы управления доступами и повышать уровень информационной безопасности. Эксперты выделили ключевые преимущества Пассворка:

- высокий уровень безопасности и архитектуры, в основе которой фундаментальная безопасность

- удобный и гибкий интерфейс для командной работы

- развитая ролевая модель доступа и аудит

- полнофункциональный API и инструменты для DevOps

- комплексный подход к управлению паролями и секретами

«Пассворк создаётся для компаний, которым критична безопасность: мы усиливаем архитектуру, развиваем гибкие механизмы управления доступами и делаем работу с паролями и секретами максимально удобной и прозрачной. Признание ComNews Awards — результат большой работы нашей команды и показатель доверия рынка», — Андрей Пьянков, генеральный директор ООО «Пассворк»

Признанная надёжность

Профессиональная награда подтверждает, что наш подход к безопасности и управлению секретами соответствует самым высоким требованиям рынка, а заложенные в платформу принципы безопасности выдерживают оценку независимых экспертов.

Мы постоянно улучшаем Пассворк: укрепляем архитектуру, расширяем функциональность и остаёмся отраслевым стандартом в управлении корпоративными паролями и секретами.

Пассворк стал лучшим решением для работы с паролями по версии ComNews

Обновление Пассворк 7.2.4 доступно в Клиентском портале.

- Исправили ошибку в «Панели безопасности», при которой предупреждение о просмотре пароля по истёкшей ссылке исчезало после удаления этой ссылки: теперь предупреждение об угрозе сохраняется до смены пароля

- Исправили ошибку, при которой после настройки 2ФА приложения-аутентификаторы (например, Google Authenticator) отображали некорректный текст вместо логина пользователя

- Исправили логику работы с ПИН-кодом в браузерном расширении: теперь при удалении ПИН-кода или после трёх неудачных попыток его ввода сбрасывается только текущая сессия

- Исправили ошибку, при которой в поле «Время хранения истории фоновых задач» некорректно обрабатывалось нажатие клавиши Enter

- Исправили ошибку, при которой папка открывалась только после двойного нажатия по её названию

- Исправили ошибку, при которой имейл-уведомления могли отправляться заблокированным и неподтверждённым пользователям при изменении доступа к сейфу

- Исправили ошибку, при которой в «Истории действий» не работала кнопка сброса фильтра по директории

- Внесли ряд улучшений в интерфейс

Обновление Пассворк 7.2.4

Пассворк запустил программу поиска уязвимостей на площадке Standoff Bug Bounty — крупнейшей российской багбаунти-платформе. Теперь безопасность Пассворка проверяют более 30 000 независимых экспертов. Это важный этап нашей стратегии безопасности: мы выявляем и устраняем потенциальные уязвимости до того, как они станут проблемой.

Безопасность как фундамент

Согласно исследованию Positive Technologies, 36% успешных кибератак на российские компании осуществляются через эксплуатацию уязвимостей в веб-приложениях. Для системы управления паролями это критический риск: её компрометация может открыть злоумышленникам доступ ко всей корпоративной инфраструктуре.

Для организаций Пассворк — первый рубеж защиты корпоративных секретов. Именно поэтому мы рассматриваем безопасность не как отдельную функцию, а как фундамент продукта. Все архитектурные решения строятся вокруг принципов надёжной защиты.

«Киберугрозы постоянно эволюционируют. Просто реагировать на инциденты — уже недостаточно. Запуская Bug Bounty, мы действуем на опережение. Это наш способ подтвердить, что доверие, которое клиенты оказывают Пассворку, абсолютно оправданно», — Андрей Пьянков, генеральный директор ООО «Пассворк»

Запуская Bug Bounty мы продолжаем следовать нашей стратегии, направленной на проактивное выявление и устранение потенциальных уязвимостей с привлечением независимого экспертного сообщества.

Почему Standoff Bug Bounty

Мы выбрали Standoff Bug Bounty как крупнейшую площадку по поиску уязвимостей в России. Платформа объединяет более 30 000 исследователей безопасности, предоставляет удобную инфраструктуру для работы и обеспечивает прозрачное взаимодействие с багхантерами.

Positive Technologies — один из лидеров в области результативной кибербезопасности. Компания является ведущим разработчиком продуктов, решений и сервисов, позволяющих выявлять и предотвращать кибератаки до того, как они причинят неприемлемый ущерб бизнесу и целым отраслям экономики. Positive Technologies — первая и единственная компания из сферы кибербезопасности на Московской бирже (MOEX: POSI). Количество акционеров превышает 220 тысяч.

Сотрудничество с Positive Technologies даёт нам доступ к крупнейшему сообществу исследователей безопасности, отработанные процессы обработки уязвимостей и полный контроль на всех этапах. Это гарантия того, что мы получим качественную экспертизу и сможем оперативно реагировать на найденные угрозы.

Что мы тестируем

В рамках программы специалисты исследуют фронтенд и бэкенд веб‑приложения Пассворка:

- Удалённое исполнение кода (RCE): возможность заставить сервер выполнять произвольный код или команды.

- Инъекции (SQL и аналоги): внедрение вредоносного кода в запросы к базам данных (SQL, NoSQL, ORM, LDAP) для чтения, изменения данных или обхода аутентификации.

- Подделка запросов на стороне сервера (SSRF): принуждение сервера обращаться к произвольным (включая внутренним) ресурсам для получения секретов или обхода периметра.

- Раскрытие и манипуляции чувствительными данными (IDOR): доступ к объектам через изменяемые идентификаторы без проверки прав, позволяющий читать или редактировать чужие записи.

- Захват аккаунта: получение контроля над учётной записью через уязвимости входа или восстановления, кражу токенов и сессий, обход двухфакторной аутентификации.

- Локальное и удалённое включение файлов (LFI/RFI): включение локальных или удалённых файлов через параметры путей.

- Межсайтовый скриптинг (XSS) с высоким импактом: внедрение и исполнение вредоносного JavaScript (особенно Stored XSS в админ-панели) для кражи токенов и подмены действий пользователя.

- Обход ролевой модели доступа к сейфам и паролям: нарушение ACL, позволяющее просматривать, редактировать или экспортировать пароли в чужих сейфах вопреки политикам.

- Горизонтальное или вертикальное повышение привилегий: получение прав другого пользователя или администратора через манипуляцию параметрами, скрытыми полями и маршрутами.

- Обход ключевых механизмов безопасности продукта: логические или технические способы обойти 2FA, ограничения экспорта и подтверждения критических действий.

Непрерывный процесс

Программа Bug Bounty — это не разовое мероприятие, а постоянная практика. Каждый отчёт будет тщательно анализироваться командой безопасности Пассворка. Найденные уязвимости будут оперативно устраняться, а выводы — интегрироваться в процессы разработки.

Мы регулярно проводим аудит безопасности и тестируем Пассворк силами внутренних и внешних экспертов. Для наших клиентов это еще один повод быть уверенными в том, что выбирая Пассворк, вы выбираете безопасность, подтвержденную не только сертификатами, но и тысячами независимых экспертов.

Читайте также