Введение

Ещё пару лет назад тема защиты персональных данных чаще звучала в профессиональной среде юристов, специалистов по информационной безопасности и в крупных корпорациях. Но новые требования 152-ФЗ и Роскомнадзора сделали её топ-темой в 2025 году для всех, превратив в одну из ключевых вызовов для любого российского бизнеса.

С начала года вступили в силу значительно ужесточённые требования Роскомнадзора к хранению и защите персональных данных. Теперь утечка данных может стоить компании не символических 50–100 тысяч рублей, как это было ранее, а миллионы. В теме нам помог разобраться Аким Величко, сооснователь и CEO центра работы с персональными данными Агент 152.

«Сегодня в России мы видим переломный момент: тема персональных данных вышла за рамки узкопрофильных конференций и превратилась в ежедневную реальность любого предпринимателя. Даже владелец небольшой сети кафе или интернет-магазина теперь понимает: утечка это не "проблема больших", это угроза лично для него», — Аким Величко, CEO Агент 152

Хакеры стали действовать гораздо активнее, и их мишенью всё чаще становятся не только гиганты индустрии с миллиардными оборотами, но и малый и средний бизнес. У злоумышленников своя логика: атаковать мелкие компании зачастую проще, поскольку их системы обычно хуже защищены, сотрудники не так хорошо обучены основам цифровой гигиены, а последствия для бизнеса могут быть не менее разрушительными.

Чем грозят российскому бизнесу поправки в законе о персональных данных

Новая реальность в сфере персональных данных и поправки в 152-ФЗ несут для российского бизнеса целый комплекс рисков, включая возросшие штрафы за персональные данные. Что ожидать?

Утечка данных и удар по репутации

Если клиентская база попадёт в сеть, доверие к компании обрушится. Для малого бизнеса, который живёт за счёт повторных покупок и рекомендаций, это может означать фактический крах. Вернуть репутацию крайне сложно.

Финансовые потери и простой работы

Кибератака часто парализует процессы: интернет-магазин без CRM и платежей теряет выручку каждый день. Украденные данные используют для мошенничества — от кредитов на имена клиентов до поддельных договоров, что влечёт новые убытки и судебные риски.

Штрафы от государства

С 2025 года за утечку ПДн штрафы начинаются от 1,5 млн ₽. И это только часть проблемы — клиенты уходят, это влияет на репутацию и доверие, а бизнесу приходится тратить ресурсы на восстановление.

Как менеджеры паролей помогают соблюдать закон

Когда речь заходит о защите персональных данных, компании думают о сложных и дорогостоящих системах, серверах, шифровании, DLP-решениях. Всё это, безусловно, важно, но существует критическая уязвимость, о которой часто забывают: доступы, пароли и секреты, особенно в контексте защиты персональных данных. Именно с них начинается подавляющее большинство утечек.

Типичный сценарий: сотрудник использует один и тот же не всегда сложный пароль для корпоративной почты и своего личного аккаунта на каком-либо стороннем ресурсе. Этот ресурс подвергается атаке, база данных утекает в сеть, и хакеры, получив доступ к паролю, проверяют его в корпоративной системе — и вот они уже внутри вашей инфраструктуры.

«Надёжный доступ — это фундамент. Если ваши пароли лежат в Excel или пересылаются в Telegram, считайте, что они уже утекли. Менеджер паролей не роскошь, а минимальная гигиена, такой же базовый инструмент, как касса в магазине», — Аким Величко, CEO Агент 152

Менеджеры паролей с лицензиями ФСТЭК и ФСБ эффективно решают проблему защиты персональных данных, предлагая комплексный подход к управлению учётными данными, как это делает корпоративный менеджер паролей и секретов Пассворк:

- Генерирует уникальные и сложные пароли для каждого ресурса, исключая возможность использования одинаковых или легко подбираемых комбинаций

- Хранит пароли в зашифрованном виде, обеспечивая их безопасность даже в случае компрометации устройства

- Позволяет удобно управлять доступами внутри компании, сотрудники видят только необходимые для их работы пароли и типы сейфов

- Мгновенно отключает доступ у уволенного работника, предотвращая несанкционированный доступ к корпоративным ресурсам

Менеджеры паролей помогают выполнить ключевые требования закона: ограничение доступа к персональным данным, контроль действий сотрудников, предотвращение несанкционированного доступа и фиксацию всех операций в логах. Это снижает вероятность утечек и упрощает прохождение проверок Роскомнадзора: компания может показать, что доступы регулируются, пароли защищены, а процессы документированы. Пассворк — полноценная платформа для управления корпоративными данными, рассчитанная на реальные задачи и высокие требования к безопасности.

Практические рекомендации для бизнеса: чек-лист соответствия 152-ФЗ

Поправки в Федеральном законе № 152-ФЗ «О персональных данных» направлены на усиление защиты прав субъектов персональных данных и усиление контроля со стороны Роскомнадзора. В этих условиях бизнесу необходимо проактивно выстраивать систему защиты персональных данных.

«Теперь это минимальный набор требований для любой компании, работающей с персональными данными. В новой реальности — игнорирование грозит штрафами до 20 млн рублей, потерей репутации и даже уголовными сроками для должностных лиц», — Аким Величко, CEO Агент 152.

1. Разработать Политику обработки персональных данных в соответствии с 152-ФЗ. Это отдельный базовый документ, который обязателен для любой компании, работающей с ПДн. Политика показывает клиентам и Роскомнадзору, как именно вы собираете, храните и защищаете данные. Без неё невозможно пройти проверку или корректно взаимодействовать с пользователями. Политика должна содержать:

- Цели обработки персональных данных

- Состав обрабатываемых данных

- Категории субъектов персональных данных

- Перечень действий, совершаемых с данными

- Сроки и порядок хранения данных

- Условия передачи данных третьим лицам

- Применяемые меры защиты персональных данных

2. Определить правовое основание для обработки. Каждое действие с персональными данными должно иметь чёткое правовое основание, предусмотренное законом. Какие могут быть основания:

- Согласие субъекта. Должно быть добровольным, конкретным, информированным и сознательным. Важно правильно оформить согласие, указав цель обработки, перечень ПДн, список действий, срок хранения и круг третьих лиц. Неправильно оформленное согласие — прямой путь к штрафу.

- Исполнение требований законодательства. Например, ведение бухгалтерского учёта.

- Выполнение договора. Если субъект является стороной договора или выгодоприобретателем.

- Защита жизни и здоровья. В случаях, когда получение согласия невозможно.

3. Локализация баз данных. С 1 июля 2025 года Роскомнадзор запускает платформу автоматизированного мониторинга сайтов. Рекомендуется отказаться от иностранных облачных решений (Google Docs, Google Forms, Google Analytics) и перейти на локальные или проверенные российские аналоги, обеспечивающие соблюдение этого требования.

4. Cookie-файлы. Cookie-файлы относятся к персональным данным, поскольку они позволяют идентифицировать пользователя и отслеживать его поведение. Компаниям нужно:

- Указать использование cookie в Политике обработки персональных данных

- Внедрить на сайте баннер или отдельное уведомление с запросом согласия пользователя на использование cookie

- Чётко прописать цели использования cookie: аналитика, маркетинг, персонализация

5. Передача данных третьим лицам. Передача персональных данных третьим лицам допустима только при наличии законного правового основания и соответствующего документального оформления. Для этого необходимо:

- Проверить уровень информационной безопасности партнёра, которому передаются данные

- Получить согласие субъекта персональных данных на такую передачу или сослаться на другой законный вариант (например, исполнение договора)

- Заключить поручение на обработку персональных данных или включить соответствующие условия в договор с третьим лицом. Это поможет выполнить требования закона, снизить риски и частично снять ответственность с вашей компании

«Сегодня защищаться от утечек нужно не только ради бизнеса и клиентов, но и ради того, чтобы пережить проверку РКН. В реальности это два разных уровня защиты: первый — чтобы данные не утекли, второй — чтобы потом доказать регулятору, что вы сделали всё возможное», — Аким Величко, CEO Агент 152

С 30 мая 2025 года штрафы выросли до миллионов рублей: оплатить придётся от 3 до 15 млн, до 20 млн в тяжёлых случаях, введена уголовная ответственность должностных лиц. О факте утечки нужно сообщать в Роскомнадзор в течение 24 часов.

Заключение

Защита персональных данных это не формальность, а обязательное условие выживания бизнеса. Формальные документы больше не спасут, теперь Роскомнадзор проверяет реальные процессы. Чтобы избежать штрафов и рисков, нужно:

- привести в порядок сайт компании: обновить политику обработки ПДн, добавить баннер согласия на cookie, убрать запрещённые виджеты и скрипты, настроить корректный сбор данных

- обновить внутренние процедуры: регламенты обработки и порядок реагирования на инциденты, локализацию баз данных и хранение ПДн на серверах в РФ

- проводить обучение сотрудников и внутренние аудиты, обеспечивая их соответствие закону

Всё это поможет выявлять проблемы заранее, а готовый план реагирования на инциденты сократит время реакции при утечке. Если компания соблюдает 152-ФЗ и выполняет требования Роскомнадзора не только на словах, риск штрафов и репутационных потерь становится намного ниже.

Читайте также

Персональные данные 2025: новые правила для бизнеса

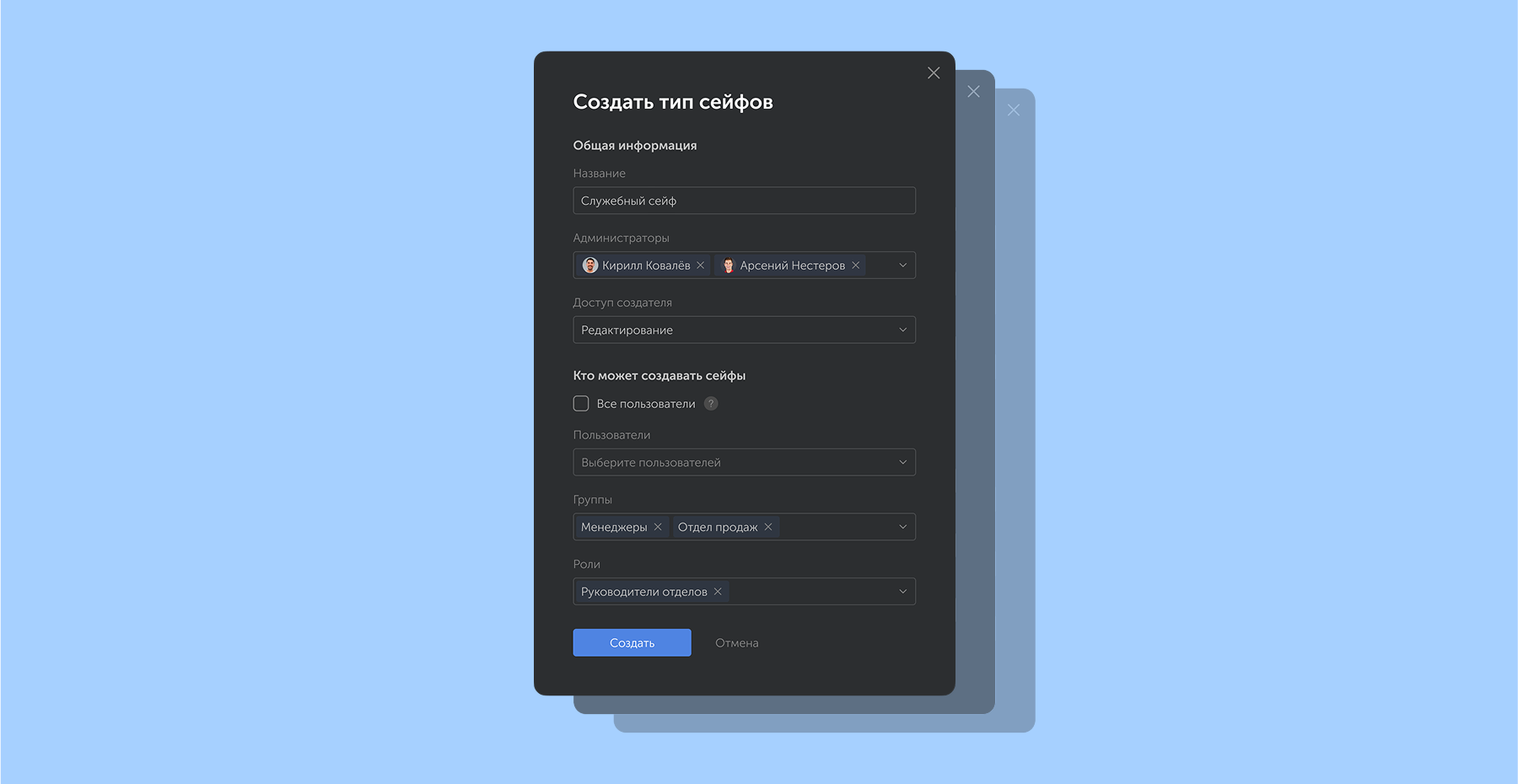

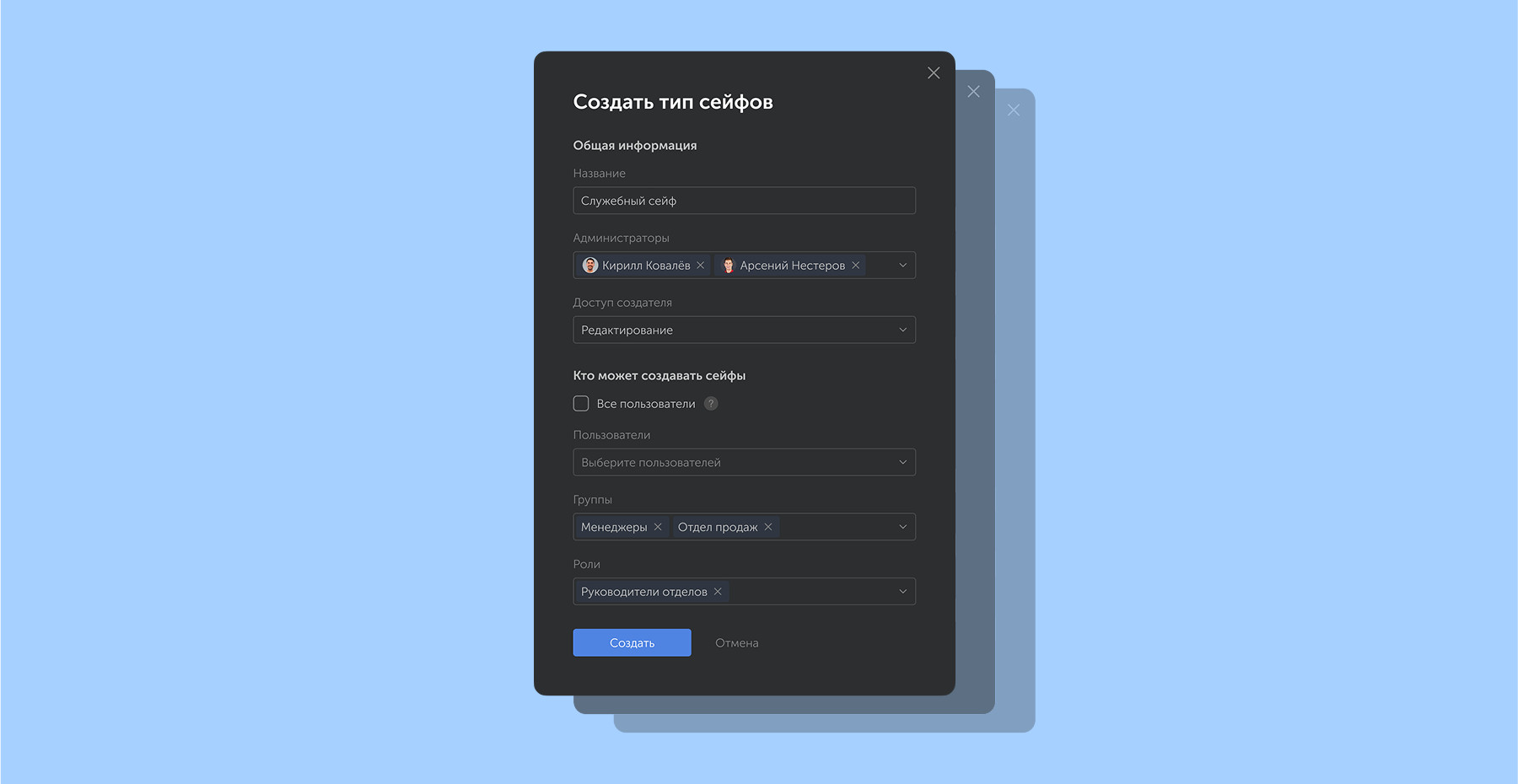

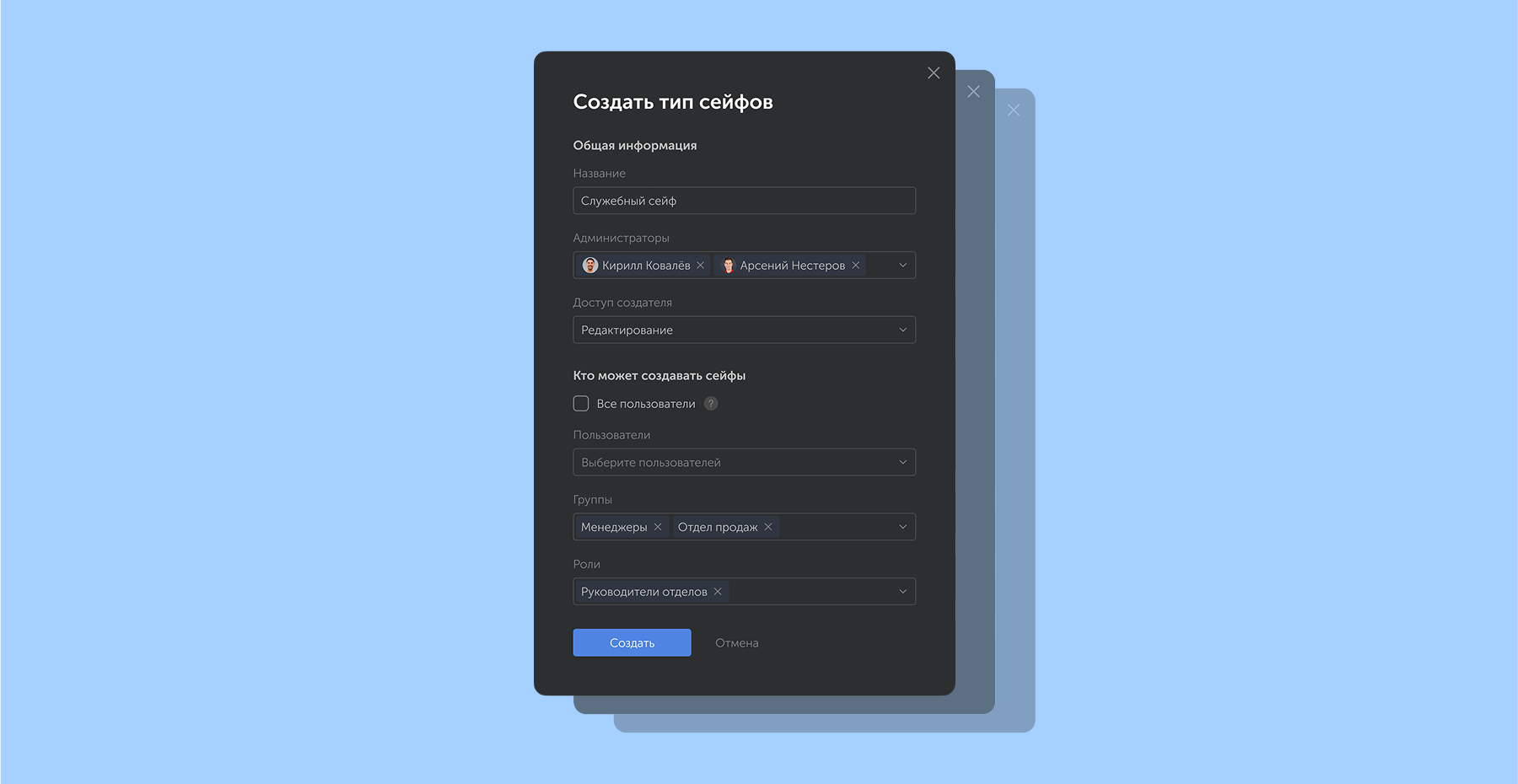

Типы сейфов

В Пассворк 7.1 управление доступом стало более гибким благодаря системе типов сейфов. Типы сейфов решают главную проблему администраторов — как контролировать доступ к данным и делегировать управление сейфами в большой компании. Ранее выбор был ограничен двумя типами. Теперь можно создавать собственные типы сейфов под любые задачи и структуру организации.

Для каждого отдела или проекта можно создать собственный тип сейфов, назначить выделенных корпоративных администраторов, выбрать права создателя и определить, кто может создавать сейфы этого типа.

Например, можно создать отдельные сейфы для ИТ-отдела, финансов, HR или временных проектных команд. Администраторы, назначенные для конкретного типа сейфа, будут автоматически добавляться во все новые сейфы этого типа, обеспечивая постоянный контроль и прозрачность работы.

Что такое типы сейфов?

Типы сейфов позволяют администраторам создавать категории сейфов с заранее заданными настройками безопасности и управления доступом. Для каждого типа сейфа можно назначить собственных администраторов, определить уровни доступа и установить ограничения на создание новых сейфов.

Как это работает?

При создании сейфа выбранные в настройках типа администраторы автоматически получают к нему доступ. Их нельзя удалить или понизить в правах — это гарантирует, что ключевые сотрудники (например, руководители отделов или ИТ-администраторы) всегда контролируют критически важные данные.

Вы можете разделить сейфы по отделам, проектам, уровням доступа и быть уверены, что права назначены корректно и прозрачно

Базовые типы сейфов

В Пассворке есть два базовых типа сейфов: пользовательские сейфы и корпоративные сейфы — их нельзя удалить или переименовать:

- Пользовательские сейфы — доступны по умолчанию только их создателю. Делятся на приватные и общие. Приватный сейф становится общим при добавлении в него других пользователей.

- Корпоративные сейфы — доступны не только их создателю, но и корпоративным администраторам. Администраторы добавляются в сейф автоматически, их нельзя удалить или изменить их права доступа.

Кроме базовых типов можно создать неограниченное количество собственных типов сейфов.

Преимущества типов сейфов

Благодаря типам сейфов администраторы Пассворка могут определять, кто создаёт сейфы, автоматически назначать администраторов и управлять правами создателя.

- Постоянный контроль — в новые сейфы конкретного типа автоматически добавляются выбранные неудаляемые администраторы, они всегда имеют доступ к ключевым данным.

- Гибкость прав — можно разрешить пользователям создавать сейфы, но ограничить их возможности (например, запретить приглашать других пользователей).

- Делегирование — типы сейфов позволяют детально распределить права. Руководитель ИТ-направления управляет ИТ-сейфами, директор по продажам — сейфами отдела продаж.

- Аудит и анализ — вы видите все сейфы в системе, их типы, подключенных пользователей и можете быстро менять тип сейфа при необходимости.

Сейфы всех типов поддерживают многоуровневую структуру на основе папок — администраторы могут выстраивать иерархию с вложенными элементами

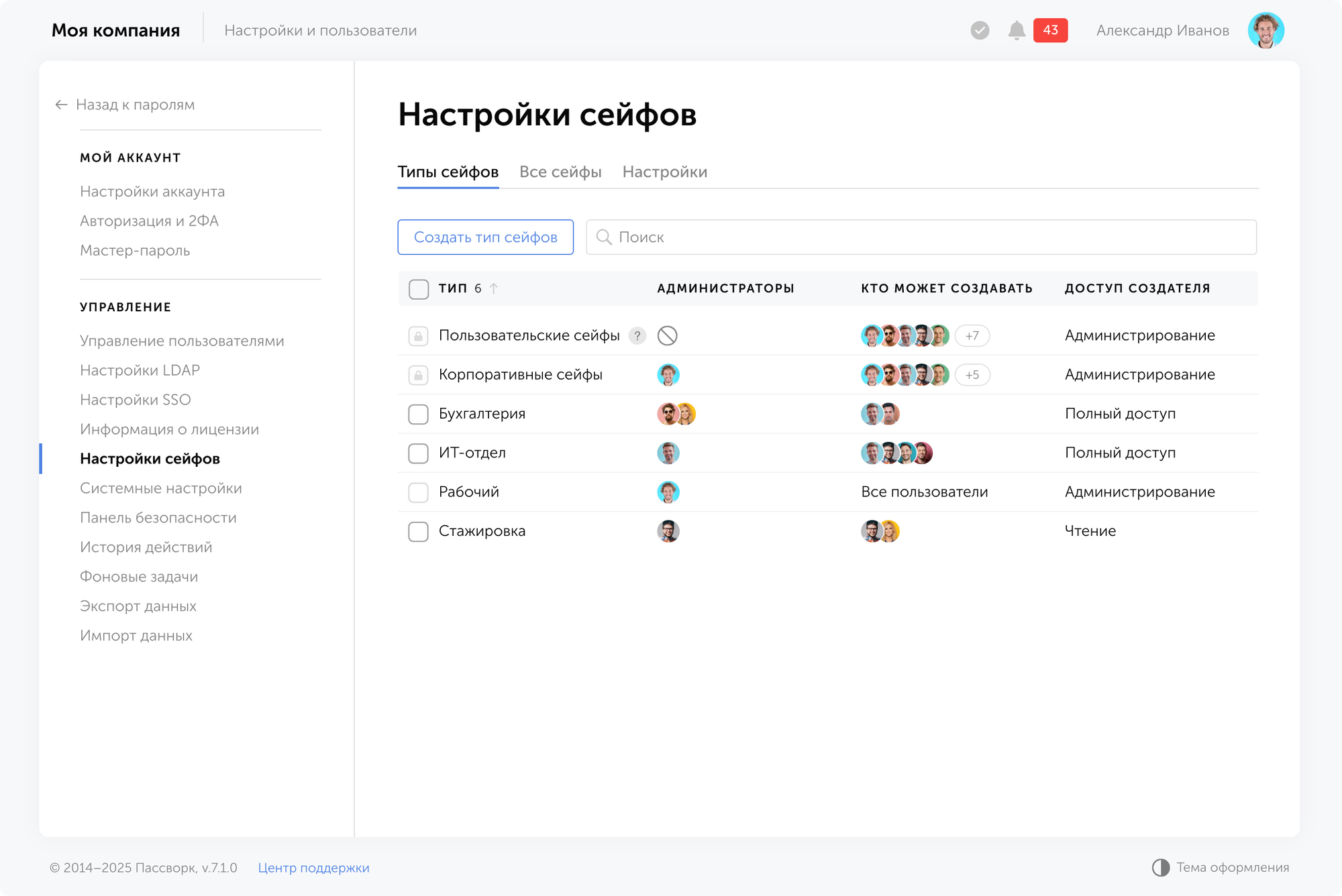

Управление типами сейфов

На странице Настройки сейфов вы управляете всеми типами сейфов, просматриваете их список, а также настраиваете права доступа. Доступ к разделу регулируется индивидуальными правами роли — только уполномоченные сотрудники могут изменять критические настройки.

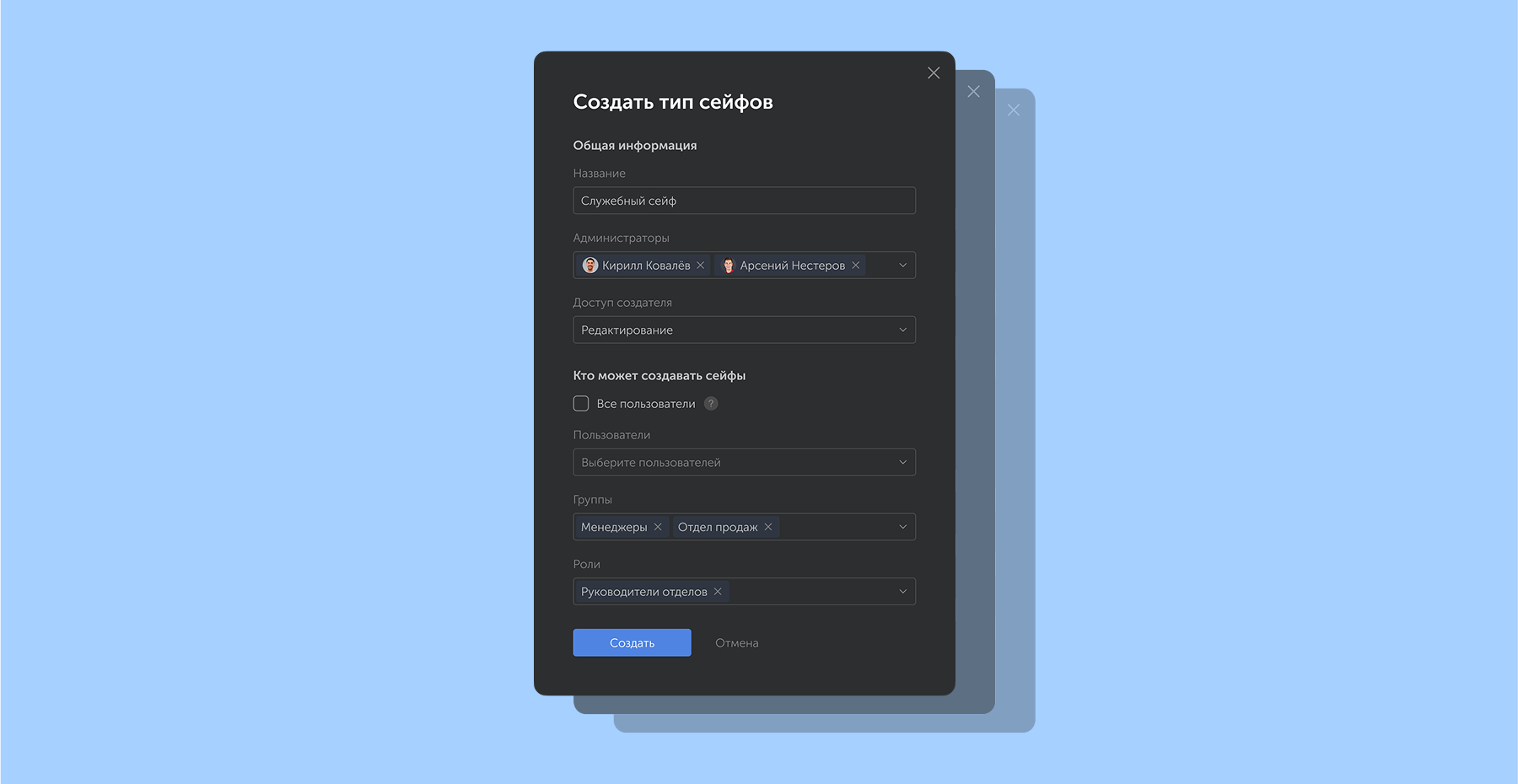

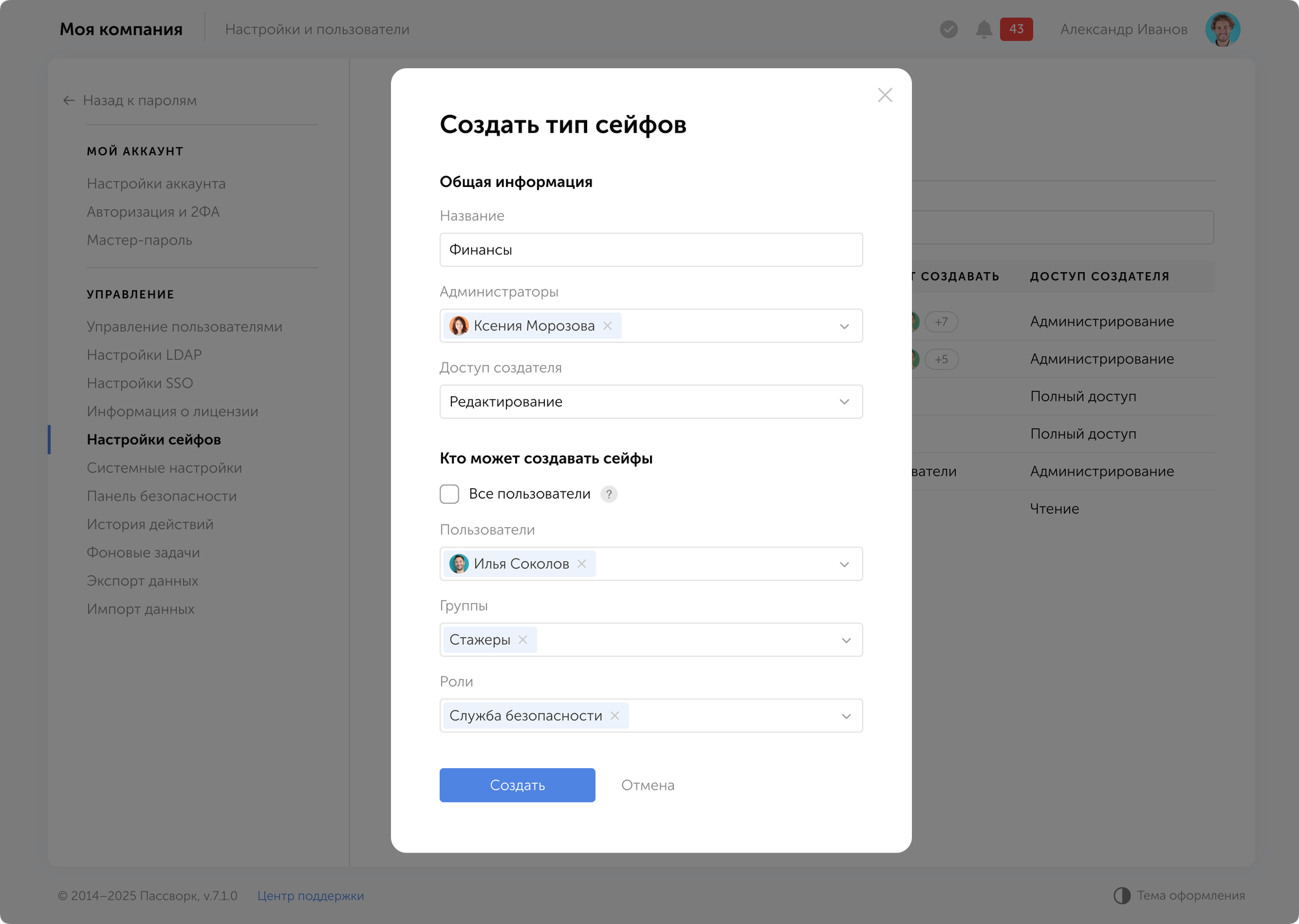

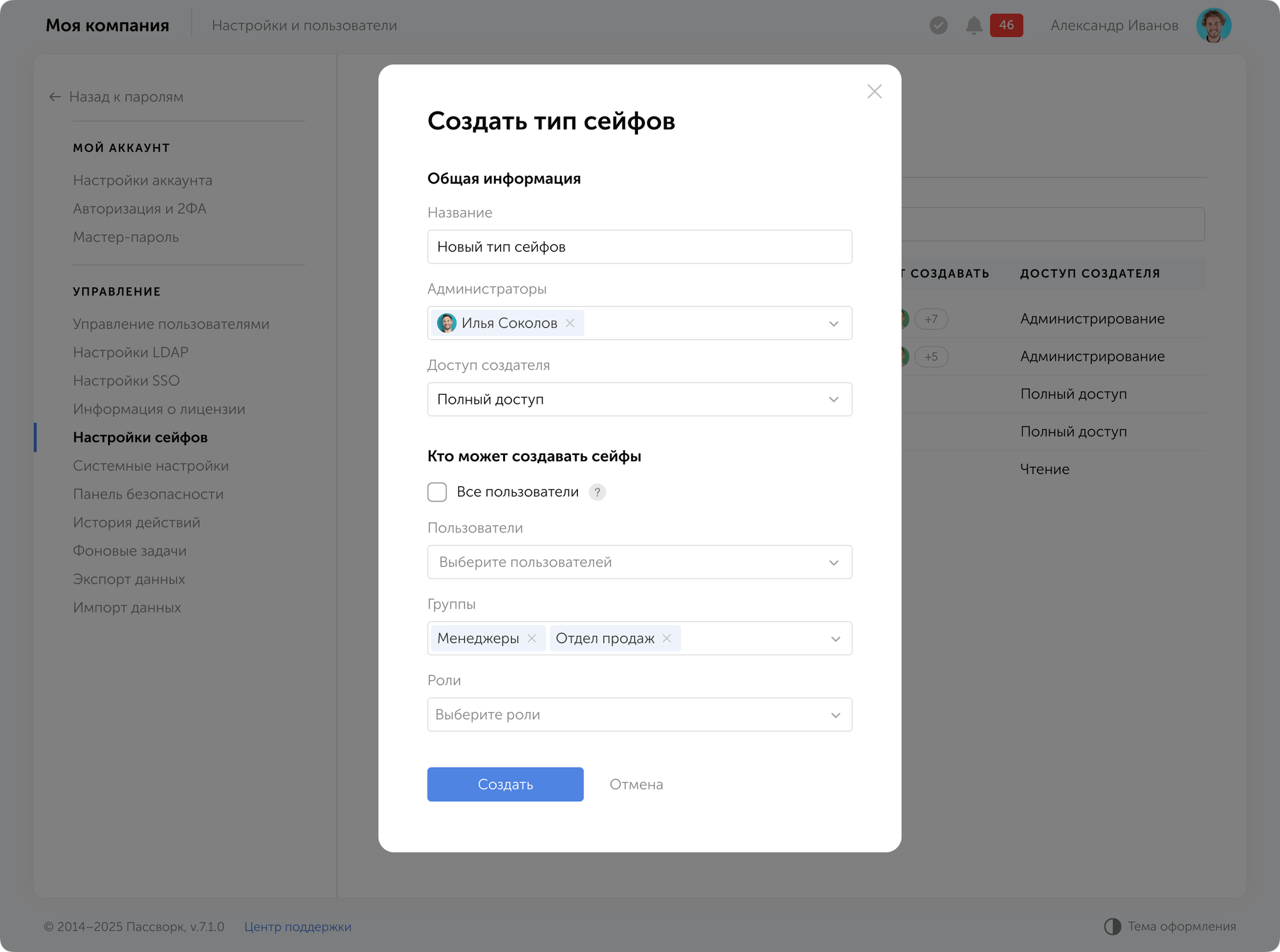

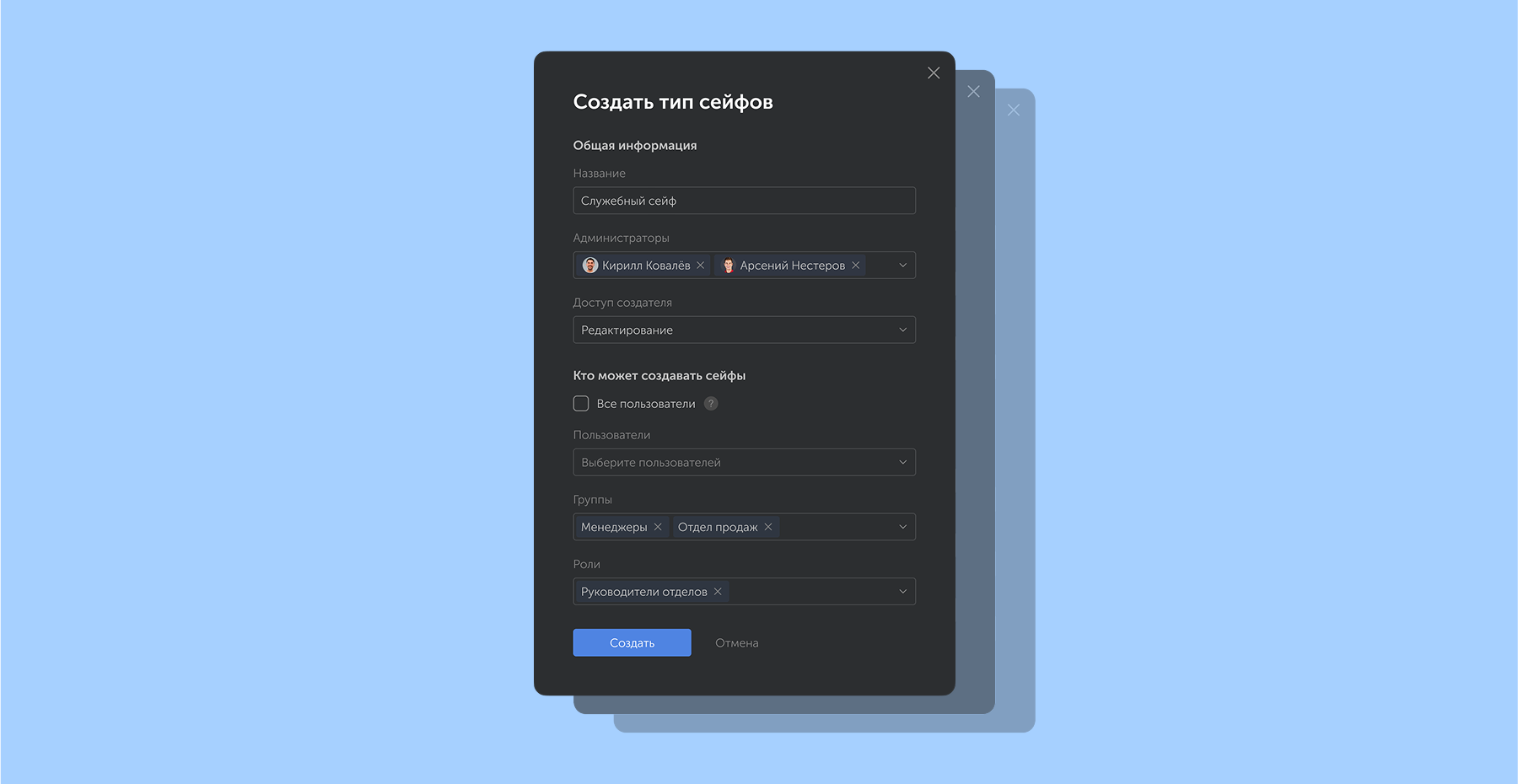

Создание типа сейфов

Для работы с типами вы можете использовать базовые типы или создать свой собственный. Чтобы создать собственный тип сейфа, нажмите Создать тип сейфов.

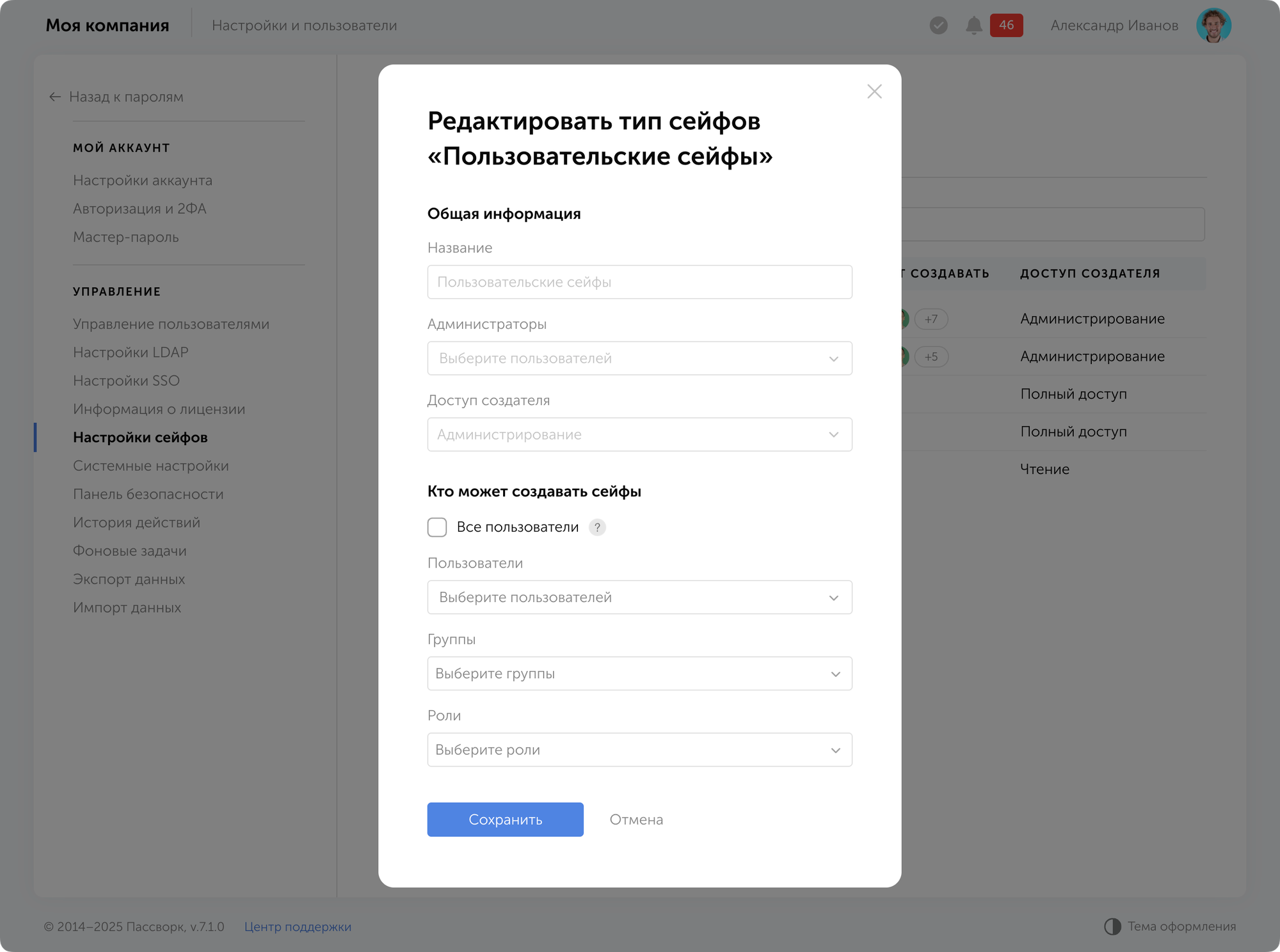

Во всплывающем окне создания типа доступны следующие пункты:

- Название — название типа сейфов.

- Администраторы — пользователи, которые автоматически добавляются во все сейфы этого типа с правами «Администрирование». Пока они находятся в списке администраторов выбранного типа, их нельзя удалить или изменить права.

- Доступ создателя — уровень доступа, который получает пользователь, создающий сейф этого типа. Например, можно разрешить сотрудникам создавать сейфы, но не приглашать туда других пользователей.

- Кто может создавать сейфы — определяет создателей: конкретные пользователи, группы, роли или все сотрудники организации.

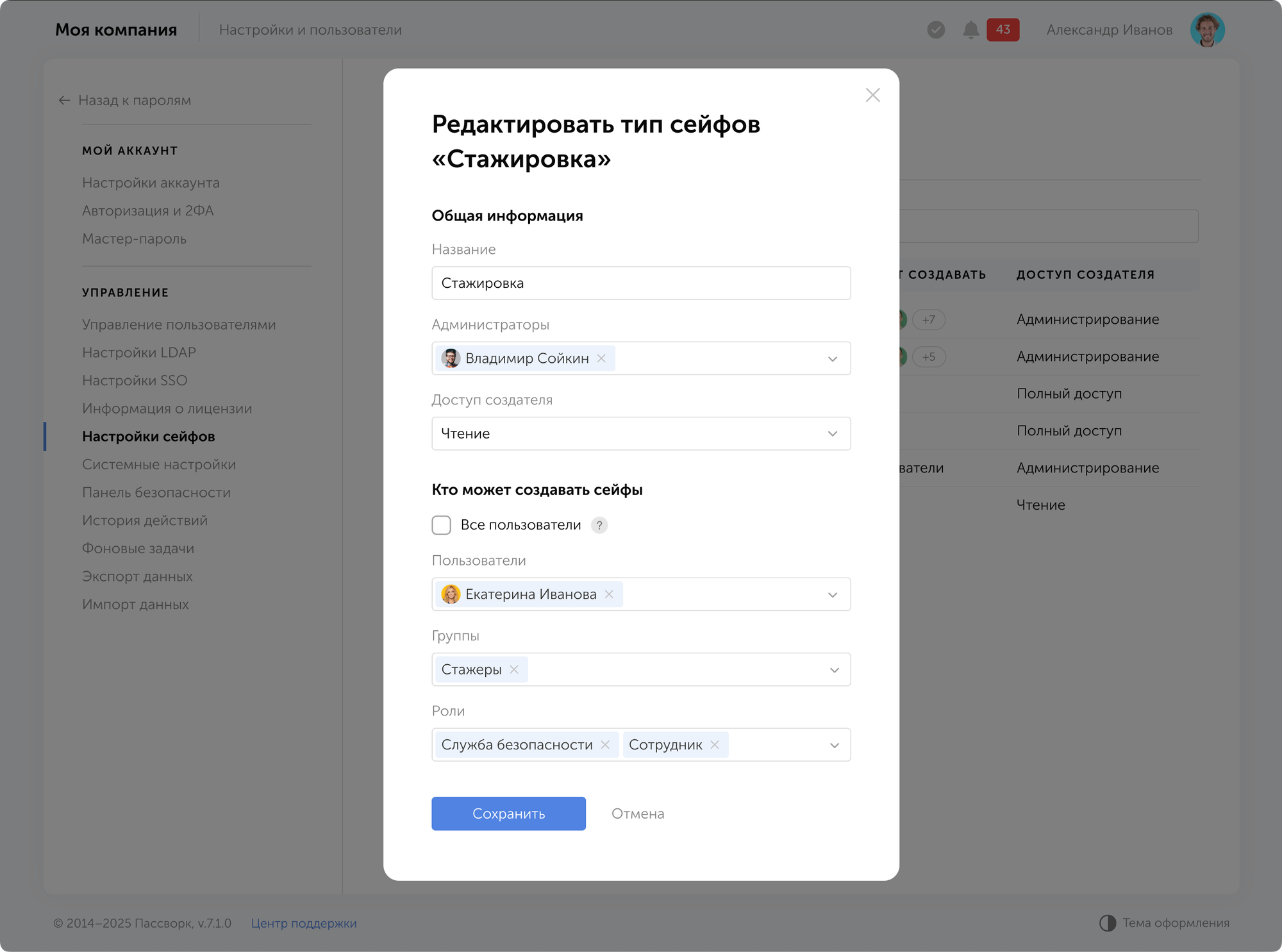

Редактирование типа сейфов

Пользователи с доступом ко вкладке Типы сейфов могут редактировать типы: переименовывать их, добавить или удалить администраторов, а также менять права на создание сейфов. Чтобы отредактировать тип сейфа, откройте его в списке всех типов и отредактируйте нужные поля.

Если пользователь был добавлен в администраторы уже существующего типа, необходимо подтвердить запрос на его добавление в соответствующие сейфы.

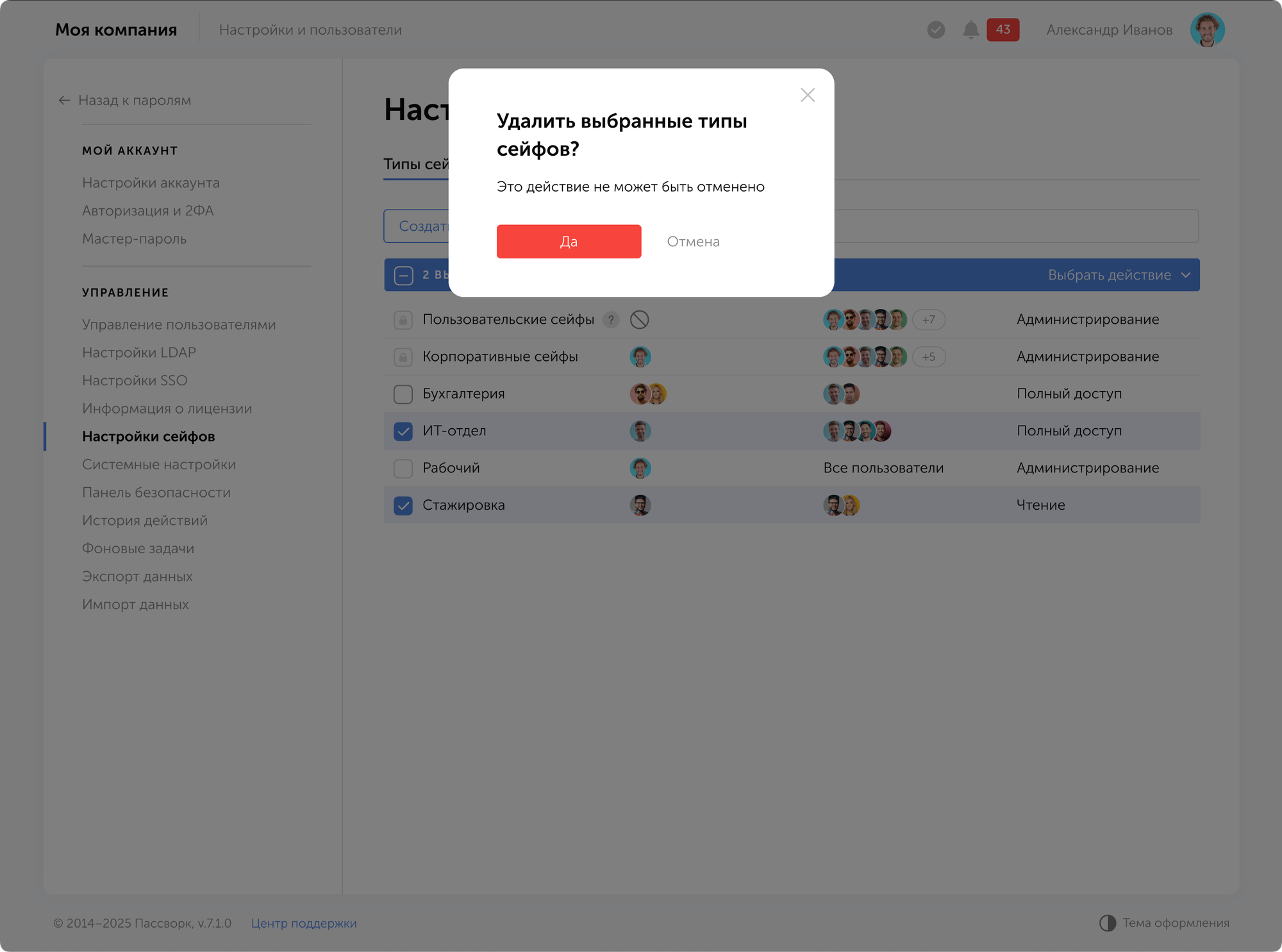

Удаление типа сейфа

Чтобы удалить тип сейфа, отметьте один или несколько типов во вкладке Типы сейфов и нажмите Удалить в выпадающем меню в верхней части списка.

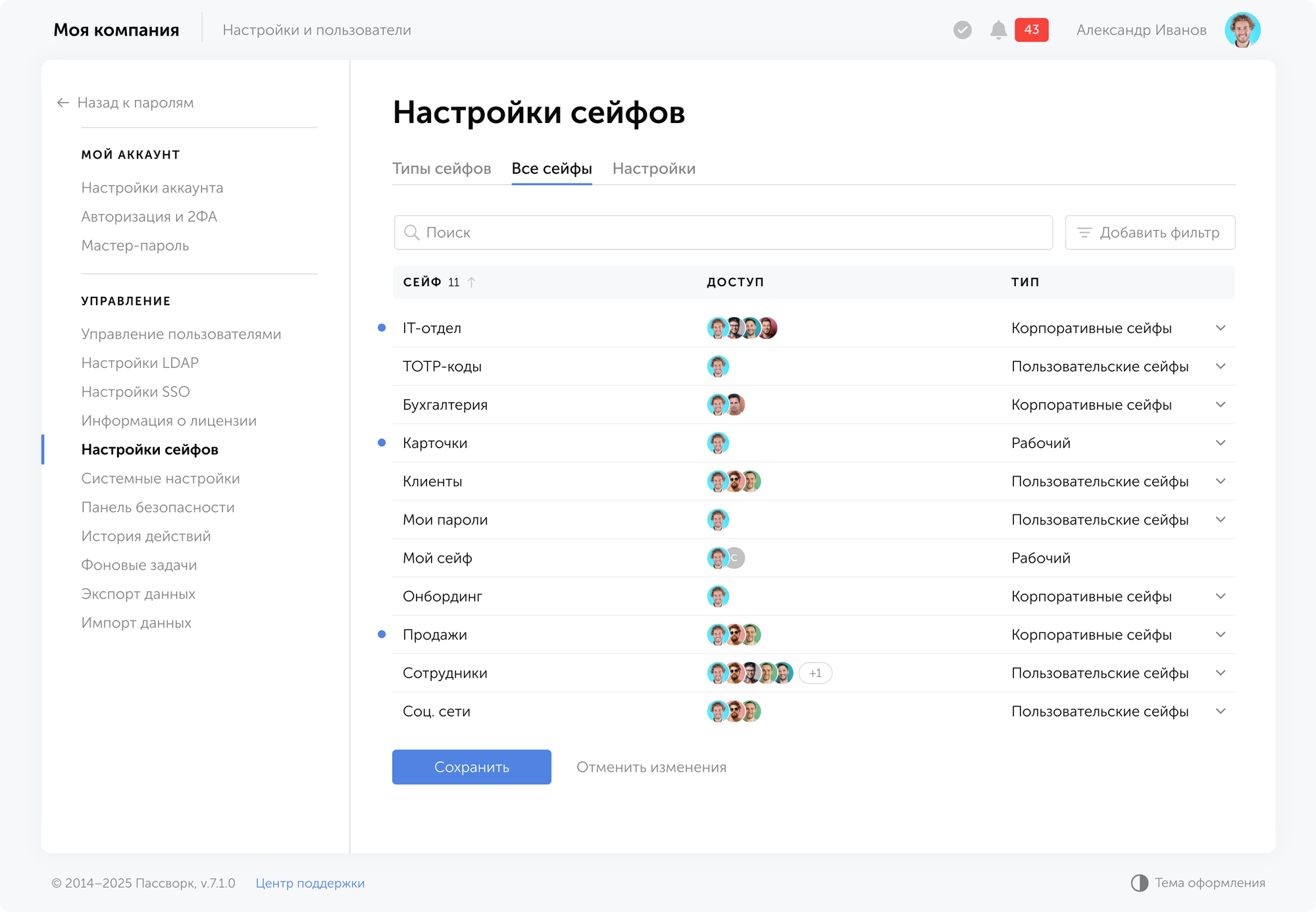

Аудит и смена типа сейфа

На вкладке Все сейфы можно просмотреть все сейфы, их типы, списки пользователей и администраторов. Можно быстро поменять тип сейфа, например, если отдел реорганизуется или появляется новый проект.

Сейфы можно отфильтровать по типу или показать только те, к которым у вас есть доступ.

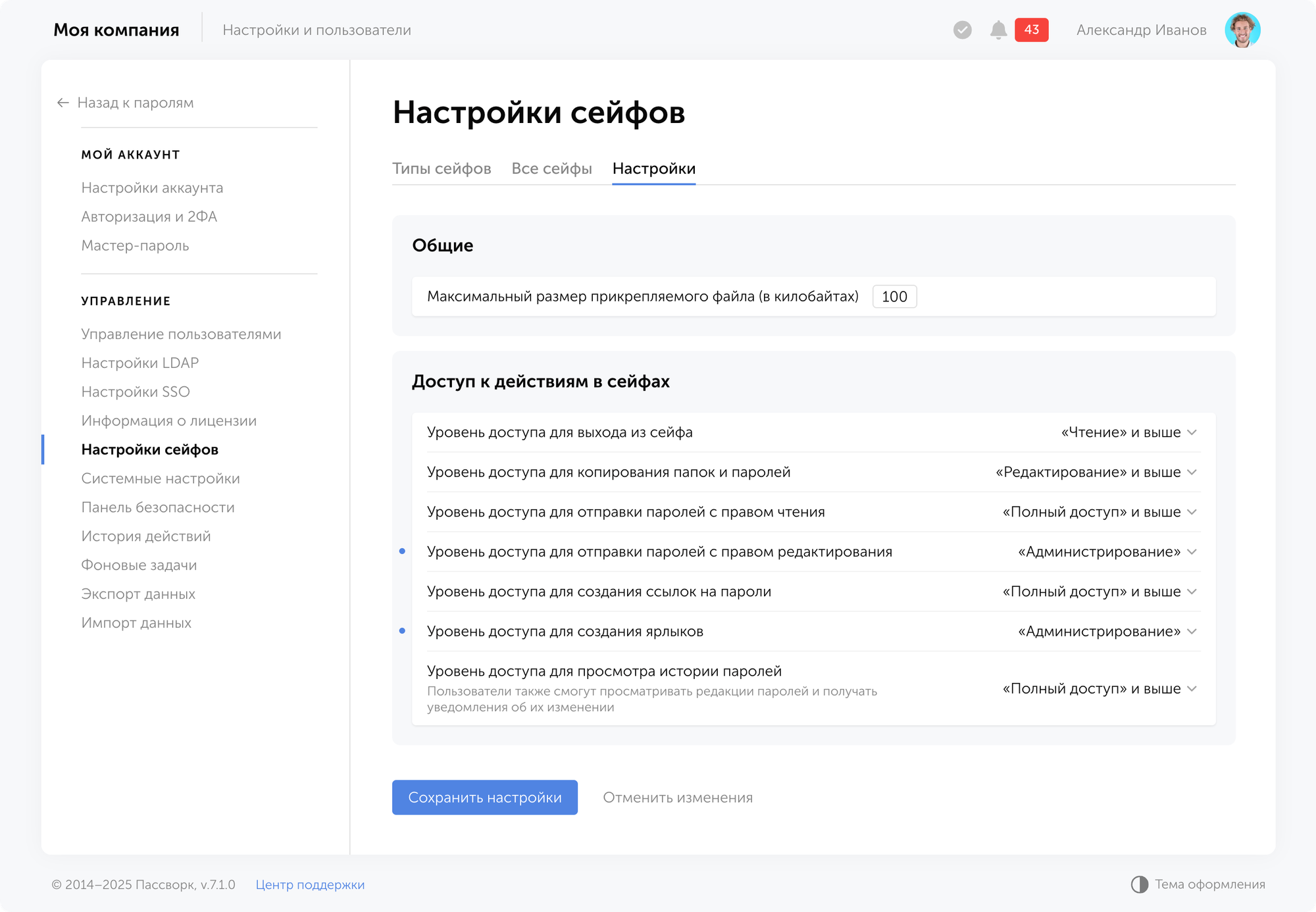

Настройки

Вкладка Настройки позволяет установить минимальный необходимый уровень доступа для совершения определенных действий в директориях, а также максимальный размер прикрепляемых к паролям файлов.

Миграция с предыдущих версий

При миграции с предыдущих версий Пассворка в окне импорта сейфов можно выбрать тип, который будет назначен импортируемым сейфам (если выбрана опция импорта в корневую директорию).

При обновлении с Пассворк 6 до версии 7 система автоматически конвертирует имеющиеся сейфы:

- Личные сейфы остаются личными и получают тип «Пользовательские сейфы». Ваши права и доступы не изменяются.

- Общие сейфы также получают тип «Пользовательские сейфы». Все пользователи и их права сохраняются.

- Сейфы организации преобразуются в корпоративные типы сейфов. Администраторы восстановливаются и становятся неудаляемыми, структура доступа сохраняется.

Часто задаваемые вопросы

- Чем типы сейфов отличаются от обычных сейфов? Обычные сейфы — это контейнеры для хранения паролей. Типы сейфов — это правила и шаблоны, которые определяют, как создаются и управляются сейфы определённого типа.

- Обязательно ли использовать типы сейфов? Нет, использование настраиваемых типов сейфов не является обязательным. Вам всегда будут доступны базовые типы: приватные сейфы для персональных паролей пользователей, общие сейфы — для сейфов, которыми пользователи делятся самостоятельно.

- Чем корпоративные администраторы отличаются от обычных? Корпоративные администраторы — это пользователи, которые автоматически получают права администратора во всех сейфах определённого типа. Назначение корпоративных администраторов позволяют обеспечить постоянный контроль над важными данными.

- Можно ли изменить корпоративных администраторов в существующем типе? Да, вы можете менять список корпоративных администраторов в настройках типа сейфа. При добавлении нового пользователя система автоматически создаст запросы на добавление нового администратора во все существующие сейфы этого типа.

- Как установить ограничение на создание сейфов определённого типа? При создании или редактировании типа сейфа в разделе «Кто может создавать сейфы» выберите один из вариантов: все пользователи — любой пользователь сможет создать сейф этого типа, или ограниченный доступ — только выбранные пользователи, роли или группы.

- Можно ли изменить тип существующего сейфа? Да, тип существующего сейфа можно изменить, но только при наличии прав администратора в нужном сейфе. При изменении типа в сейф автоматически добавятся корпоративные администраторы нового типа, применятся новые правила доступа и создадутся запросы на подключение пользователей.

- Почему я не могу удалить некоторых администраторов из сейфа? Если вы не можете удалить администраторов из сейфа, значит они являются корпоративными администраторами. Корпоративные администраторы могут быть удалены только при изменении соответствующей настройки типа сейфа (требуются права администратора системы).

Сценарии использования

Запрет приватных сейфов

Задача: запретить сотрудникам создание приватных сейфов.

Решение: в настройках сейфов откройте тип «Пользовательские сейфы». В разделе «Кто может создавать сейфы» удалите всех пользователей или оставьте только тех, кому нужно сохранить это право.

Корпоративные сейфы с обязательными администраторами

Задача: все сейфы, которые создают сотрудники, должны содержать корпоративных администраторов.

Решение: в настройках сейфов создайте один или несколько новых типов сейфов. В разделе «Администраторы» добавьте нужных пользователей (корпоративных администраторов) — они автоматически попадут во все сейфы этого типа с правами, которые нельзя изменить или отозвать. Запретите создание других типов сейфов.

Создание приватных сейфов без права добавления пользователей

Задача: разрешить сотрудникам создавать собственные рабочие сейфы, но запретить приглашать туда других пользователей.

Решение: в настройках сейфов создайте новый тип с уровнем доступа «Полный доступ» для создателя — этот уровень запрещает добавление других пользователей.

Делегирование обязанностей

Задача: настроить систему так, чтобы у разных отделов были свои собственные администраторы.

Решение: в настройках сейфов создайте отдельные типы для каждого отдела и добавьте в них соответствующие роли. Руководитель ИТ-направления сможет создавать и управлять ИТ-сейфами, директор по продажам — сейфами своего отдела.

Ограниченное управление сейфами

Задача: запретить администраторам просматривать список всех сейфов организации, управлять типами сейфов и настройками уровней доступа.

Решение: в настройках ролей откройте роль «Администратор». В блоке «Сейфы» отключите нужные разрешения — можно ограничить доступ к разделу со списком всех сейфов или ко всей странице настроек сейфов.

Почему это важно

Типы сейфов решают главную проблему растущих компаний — контроль доступа к данным без перегрузки ИТ-отдела. Администраторы автоматически получают доступ к новым сейфам своего типа, руководители отделов управляют данными самостоятельно, система масштабируется вместе с организацией — данные под контролем, процессы автоматизированы, сотрудники работают эффективно.

Читайте также

Пассворк 7.1: типы сейфов

Версия 2.0.27

- Дополнительно улучшили защиту от кликджекинга: добавили блокировку нажатий на скрытые элементы и проверку перекрытия элементов и CSS-трансформаций

- Исправили ошибку при попытке перейти по ссылке из уведомлений в удалённый сейф или пароль

- Исправили ошибку, которая могла приводить к выходу из расширения

Изменения в версиях 2.0.25 и 2.0.26

- В версии 2.0.25 отключили всплывающие окна с предложением автозаполнения для проверки расширения на устойчивость к кликджекинг-атакам. Также добавили предупреждения о подозрительных элементах на странице формы.

- В версии 2.0.26 окна автозаполнения снова доступны и добавлена возможность их отключения на уровне всей организации. Расширение автоматически распознаёт и блокирует большинство распространённых методов кликджекинга.

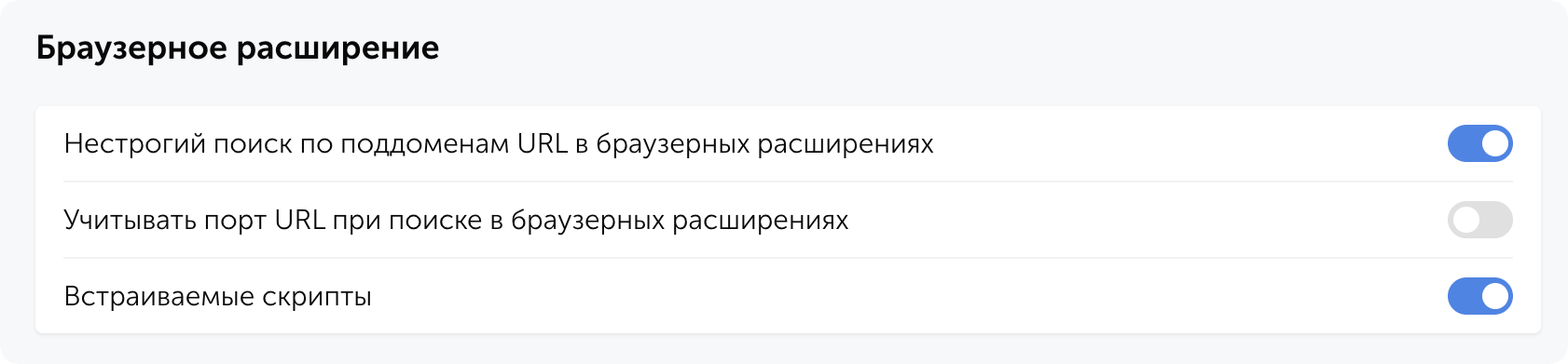

Отключить всплывающие окна с предложение автозаполния можно с помощью настройки Встраиваемые скрипты в блоке Браузерное расширение системных настроек (начиная с версии Пассворк 7.1.2).

Читайте также

Обновление браузерного расширения 2.0.27

Обновление Пассворк 7.1.3 доступно в Клиентском портале.

- Исправили ошибку, при которой у пользователя не изменялся уровень доступа в сейфах после добавления его в администраторы типа этих сейфов

- Исправили ошибку при миграции с пустым значением

password_hash_historyу пользователя

Читайте также

Обновление Пассворк 7.1.3

Расширенная версия Пассворка — основа управления доступом. Она создана для компаний, которым важно не просто хранить пароли, а организовать безопасность, масштабирование и автоматизацию на уровне всей структуры. В расширенную версию включены все ключевые возможности: интеграция с корпоративными сервисами, централизованное управление ролями и правами, разделение доступа по типам сейфов, настройка репликации и отказоустойчивости.

С расширенной версией бизнес получает гибкость, прозрачность и контроль над всеми корпоративными паролями и секретами — от онбординга сотрудников до автоматического распределения доступа и интеграции с инфраструктурой. Эта версия отвечает современным требованиям безопасности и становится стандартом для компаний, которые ценят надёжность и удобство.

Возможности расширенной версии позволяют автоматизировать рутину, снизить риски ошибок и утечек, соблюдать стандарты безопасности и быстро реагировать на изменения. Компания получает гибкую систему, которая масштабируется вместе с бизнесом и защищает интересы на каждом этапе.

Решение для вашей компании

Расширенная версия Пассворка — это решение для компаний любого масштаба, где безопасность, гибкость и удобство управления доступом имеют значение.

- Крупные организации. Централизованный контроль над доступами, интеграция с корпоративными сервисами и автоматизация процессов. Вы избавляетесь от хаоса в управлении доступами, получаете прозрачность и масштабируемость, когда ручные методы уже не справляются.

- Средний и малый бизнес. Помогает быстро расти, не теряя контроль над доступами и защищая ключевые данные. ИТ-отдел экономит время, аудит проходит без лишних вопросов.

- ИТ-команды. Облегчает распределение ролей, делегирование задач и предотвращает ошибки при управлении паролями. Всё прозрачно: понятно, кто и к чему имеет доступ.

- Компании, работающие с клиентскими или конфиденциальными данными. Соблюдение стандартов безопасности, обеспечения отказоустойчивости и защита информации на каждом этапе работы.

- Бизнесы, которые масштабируются или часто меняют структуру. Автоматизация онбординга, гибкая настройка прав и быстрое реагирование на изменения.

Расширенная версия Пассворка помогает избежать несогласованности в управлении доступами, защищает бизнес от утечек и ошибок, экономит время сотрудников и ИТ-специалистов. Даже небольшая команда получает инструменты корпоративного уровня: интеграцию с SSO, автоматическое управление правами, прозрачную структуру доступа и готовность к масштабированию.

Для больших команд расширенная версия становится необходимостью: с ростом числа пользователей ручное управление доступами быстро превращается в источник рисков и потери времени.

Оптимизация бюджета

В расширенной версии вы получаете полный функционал Пассворка сразу. Всё уже включено: в дальнейшем не придётся ничего докупать. Это упрощает бюджетирование и исключает неожиданные траты — финансовый отдел заранее знает итоговую сумму.

Пассворк можно приобрести сразу на 2–3 и более года. Компания получает доступ ко всем новым функциям и обновлениям без дополнительных закупочных процедур. Это избавляет от повторных закупок и защищает от роста цен, что особенно актуально для крупных компаний, где согласование новых покупок занимает месяцы.

Централизованное управление секретами

Пассворк — не только менеджер паролей, но и надёжное решение для управления секретами с полноценным REST API для автоматизации DevOps-процессов. Платформа позволяет централизованно управлять всеми типами секретов: от пользовательских паролей до API-ключей и сертификатов — всё на единой платформе, сертифицированной по российским стандартам безопасности.

Для интеграции с внутренними сервисами доступны дополнительные инструменты:

- Пассворк CLI для работы с секретами из командной строки и автоматизации рутинных задач

- Python-коннектор для интеграции с собственными скриптами и системами

- Docker-образы для быстрой установки и масштабирования Пассворка в корпоративной инфраструктуре

Такой набор инструментов позволяет гибко внедрять Пассворк в любые рабочие процессы и поддерживать единые стандарты безопасности в компании.

Возможности расширенной версии

Расширенная версия Пассворка позволяет выйти за рамки базового хранения учётных данных и получить максимальный уровень контроля и удобства для работы с паролями и секретами.

Аутентификация с помощью SAML SSO

Поддержка интеграции с корпоративными системами единого входа через протокол SAML SSO. Сотрудники получают доступ к Пассворку по своей стандартной корпоративной учётной записи — не нужно создавать их заново или запоминать отдельные пароли. Это ускоряет вход, снижает нагрузку на поддержку и повышает безопасность: все правила аутентификации контролируются централизованно.

Сценарий использования

В компании более 100 сотрудников, и для входа в Пассворк работает корпоративная аутентификация через SAML SSO. Сотрудники используют рабочие учётные записи, отдельные пароли для Пассворка не требуются. Это ускоряет доступ и упрощает онбординг новых сотрудников.

Пример из практики

До перехода на расширенную версию каждый сотрудник или администратор создавал отдельную учётную запись. Пароли часто терялись, и ИТ-отдел тратил до 1–2 часов в неделю на восстановление доступа. С переходом на расширенную версию компания внедрила единые корпоративные правила безопасности для всех систем.

Результат

Централизованное управление доступом избавляет ИТ-отдел от рутинных задач и исключает человеческий фактор. Это обеспечивает единые стандарты безопасности, экономит время и ресурсы ИТ-команды и гарантирует надёжную защиту данных.

Настраиваемые типы сейфов

Типы сейфов позволяют централизованно управлять доступом, автоматизировать добавление корпоративных администраторов и делегировать административные обязанности по отделам и проектам. Это облегчает соблюдение политик безопасности и снижает риск ошибок при ручном управлении доступом.

Сценарий использования

В крупной компании каждый отдел работает с отдельными группами паролей и секретов. Для ИТ-отдела создан тип сейфов «ИТ-инфраструктура» с заранее назначенными корпоративными администраторами — ИТ-директором и ведущими системными администраторами. Только сотрудники ИТ-отдела могут создавать сейфы этого типа, а создатель сейфа получает права на редактирование, но не может приглашать других пользователей.

Пример из практики

Раньше ИТ-отдел вручную добавлял администраторов в каждый новый сейф, что приводило к ошибкам и потере контроля над доступами. С типами сейфов все корпоративные администраторы автоматически получают права при создании сейфа, а обычные пользователи не могут их удалить или изменить уровень доступа. Это исключило случайное удаление администраторов и обеспечило постоянный контроль.

Результат

Типы сейфов автоматизируют процессы управления доступом, обеспечивают соответствие политикам безопасности и упрощают администрирование. Администраторы больше не тратят время на ручное добавление пользователей, структура доступа становится прозрачной, а риски утечек минимизируются.

Сопоставление групп LDAP с группами в Пассворке

Пассворк позволяет синхронизировать группы пользователей из вашей службы каталогов (например, Active Directory) с внутренними группами Пассворка. Это позволяет автоматически синхронизировать пользователей, группы и права доступа. Нет необходимости вручную добавлять сотрудников — все изменения происходят автоматически, согласно структуре вашей компании.

Сценарий использования

В компании часто меняется состав команд: сотрудники приходят, уходят, переходят между отделами. Пассворк синхронизируется с LDAP, и все права доступа обновляются без ручного вмешательства.

Пример из практики

ИТ-отделу раньше приходилось вручную добавлять и удалять пользователей в Пассворке. Из-за этого неизбежно возникали ошибки: кто-то получал лишний доступ, а кто-то не получал нужный. Ошибки случались регулярно, доступы оставались у бывших сотрудников. После перехода на расширенную версию все права назначаются по уже действующим корпоративным правилам, что исключает человеческие ошибки.

Результат

Все права настраиваются в одном месте по единым стандартам — это экономит время, сводит к минимуму риски утечек и гарантирует, что сотрудники видят только ту информацию, которая им действительно необходима.

Неограниченное количество ролей

В расширенной версии Пассворка администраторы создают любое количество ролей и детально настраивают права для каждого сотрудника. Для аудиторов, ИБ-специалистов, администраторов и менеджеров назначается свой уровень доступа — от управления пользователями и интеграциями до просмотра логов и истории действий. Делегировать задачи становится просто: можно распределить ответственность и ограничить доступ только нужными функциями, чтобы каждый сотрудник работал в рамках своих полномочий.

Сценарий использования

Компания назначила главного администратора, но часть задач распределена между другими сотрудниками: один отвечает за интеграцию с LDAP, другой — за управление пользователями: их регистрацию, распределение по группам и удаление. Роли настроены так, чтобы ни один сотрудник не мог случайно изменить критичные настройки или получить доступ к конфиденциальным данным вне своей зоны ответственности.

Пример из практики

Ранее все администраторы отделов имели одинаковые права, что создавало постоянные риски и напряжённость в работе. Сотрудник с правами администратора мог по ошибке сбросить настройки почтового сервера или аутентификации через SSO. После внедрения чёткой системы ролей каждый администратор отвечает только за своё направление, и доступ строго ограничен.

Результат

Безопасность и порядок в управлении доступами, минимизация человеческих ошибок и чёткая ответственность.

Настройка репликации и отказоустойчивое решение

Расширенная версия Пассворка поддерживает настройку репликации данных и отказоустойчивого решения для обеспечения непрерывной работы системы даже при сбоях оборудования или сети. Это особенно востребовано для организаций с повышенными требованиями к надёжности и доступности сервисов.

Сценарий использования

Компания использует Пассворк для совместной работы с корпоративными учётными данными. Система развёрнута на двух серверах в разных дата-центрах, чтобы защититься от простоев: если один сервер выходит из строя, второй сразу берёт на себя всю работу. Специалисты техподдержки Пассворка помогли настроить репликацию и предоставили пошаговые инструкции для резервного копирования и восстановления данных.

Пример из практики

Круглосуточный доступ к паролям — критическое требование для бизнеса. Потеря доступа даже на час блокирует работу всех отделов. Благодаря репликации сотрудники не сталкиваются с перебоями: пароли всегда доступны, бизнес-процессы не останавливаются.

Результат

Бизнес не останавливается даже при технических сбоях, а данные защищены от потери и недоступности.

Ярлыки на пароли

Расширенная версия позволяет создавать неограниченное количество ярлыков для паролей. Один и тот же доступ можно использовать в разных проектах, отделах или для разных групп пользователей. Ярлыки помогают быстро находить нужные пароли и логично их структурировать.

Сценарий использования

У компании есть общий пароль для тестовых серверов, которым пользуются три команды: DevOps, QA и тестировщики. Чтобы не создавать копии, для него сделали ярлыки.

Пример из практики

При смене пароля администратор обновляет его только в одном месте, и ярлыки автоматически обновляются. Команды всегда работают с правильными доступами, не тратя время на уточнения.

Результат

Система ярлыков полностью избавила от дублирования и сделала работу удобнее для всех. Пароль хранится в одном месте, а ярлыки ведут к нему из разных контекстов. Команды получают доступ быстро и без риска ошибок.

Мы собрали все ключевые возможности расширенной версии Пассворка в нашем видеообзоре — в нём вы можете наглядно увидеть, как Пассворк помогает решать типовые задачи безопасности и управления доступом.

Основа информационной безопасности

Расширенная версия Пассворка — это не просто «расширенный» набор функций. Это полноценная платформа для управления корпоративными секретами, рассчитанная на реальные задачи, большие команды и высокие требования к безопасности. Она избавляет от рутины, автоматизирует процессы, защищает бизнес и экономит ресурсы.

Читайте также

Почему бизнес выбирает расширенную версию Пассворка

Обновление Пассворк 7.1.2 доступно в Клиентском портале.

- Добавили возможность отключить встраиваемые скрипты расширений на уровне всей организации

- Добавили возможность импортировать пароли без названия

- Добавили больше информации в некоторые события истории действий

- Добавили блокировку редактирования прав и настроек собственной роли на клиентской стороне

- Исправили некорректную работу поиска при добавлении пользователей в сейф или папку

- Исправили ошибку, при которой не отображались вкладки «История действий» и «Редакции» при определенных условиях

- Исправили ошибку, при которой не скачивалось вложение пароля при несовпадении хэшей

Читайте также

Обновление Пассворк 7.1.2

В новой версии добавили возможность создавать собственные типы сейфов с автоматическим назначением администраторов, доработали наследование прав доступа от групп и обработку параметров при генерации TOTP-кодов, а также внесли множество исправлений и улучшений.

Типы сейфов

В Пассворк 7.1 вы можете создавать собственные типы сейфов с гибкими настройками под задачи вашей организации:

- Для каждого типа сейфа можно назначить администраторов, установить ограничения на создание новых сейфов и определить уровень доступа создателей

- При создании сейфа или изменении его типа выбранные администраторы автоматически получат к нему доступ, а другие администраторы не смогут понизить их уровень доступа или удалить из сейфа

- Новый функционал позволяет создавать разные типы сейфов для разных отделов или проектов, назначать ответственных администраторов и настраивать права под конкретные задачи

Просмотр всех сейфов в системе

Реализована возможность просмотра всех сейфов, созданных в организации, включая приватные сейфы пользователей. В списке отображаются только названия сейфов и список пользователей и групп, имеющих к ним доступ — содержимое сейфов все так же доступно только пользователям, напрямую добавленным в сейфы. Это открывает широкие возможности для аудита структуры хранения данных в системе. Право просмотра списка всех сейфов в системе определяется ролью пользователя.

Улучшения

- Изменили логику наследования прав от нескольких групп: теперь, если пользователь состоит в группе с доступом «Полный доступ» и ниже к определенной директории, а также в группе, для которой доступ к этой директории запрещен, для него будет действовать запрет на доступ

- Добавили настройки «Уровень доступа для выхода из сейфа» и «Уровень доступа для копирования папок и паролей»

- Добавили возможность показывать системный баннер неавторизованным в Пассворке пользователям: при активации настройки «Показывать неавторизованным пользователям» баннер будет виден на страницах авторизации, регистрации, смены пароля и мастер-пароля

- Добавили обработку параметров digits и period при генерации TOTP-кодов

- Добавили кликабельные ссылки на сейфы, папки, пароли, роли, группы и пользователей в уведомлениях

- Добавили перенос истории пользовательских сессий при миграции с Пассворк 6

Исправления

- Исправили ошибку, при которой могла не отображаться страница настройки 2ФА при входе в Пассворк после активации параметра «Обязательная 2ФА» в настройках роли

- Исправили ошибку, при которой некорректно считалось количество неудачных попыток входа по лимиту, заданному в настройке «Лимит неудачных попыток входа в течение установленного периода»

- Исправили ошибку, при которой сессии мобильного приложения и браузерного расширения не сбрасывались после деактивации настроек «Использование мобильных приложений» и «Использование браузерных расширений» в настройках роли

- Исправили ошибку, при которой фильтр по директориям в «Истории действий» после выбора сейфа показывал события из папок внутри этого сейфа: теперь отображаются только действия на выбранном уровне

- Исправили ошибку, при которой поиск по цвету мог не работать для некоторых паролей

- Исправили ошибку, при которой данные пользователя могли обновляться при отключенной настройке «Разрешить изменение пользователя во время LDAP-синхронизации»

- Исправили ошибку в окне экспорта, при которой после снятия чекбоксов у всех папок внутри сейфа снимался чекбокс у сейфа

- Исправили некорректное поведение настройки «Автоматический выход из системы при неактивности»

- Исправили некорректное отображение текста заметок

- Исправили некорректный переход в исходную директорию пароля или ярлыка после его редактирования в разделе «Избранные»

- Исправили ошибку, при которой сбрасывалась дата удаления в корзине при миграции с Пассворк 6

Читайте также

Обновление Пассворк 7.1

Вступление

Каждый день сотрудники входят в десятки сервисов и приложений. Чтобы не запоминать сложные комбинации и упростить себе жизнь, многие используют один и тот же пароль для аккаунтов. Удобно? Да. Но именно в этом скрываются серьёзные угрозы, особенно для бизнеса. По данным исследований, до 15% пользователей используют одинаковые пароли для рабочих и личных аккаунтов. Масштаб проблемы впечатляет: только в 2025 году в открытом доступе оказались данные от более чем 16 миллиардов учётных записей.

Для бизнеса это не абстрактная угроза, а реальный риск потерять клиентскую базу, финансовую отчётность или раскрыть коммерческие тайны. В лучшем случае последствия ограничатся простоем в работе и потерянным временем, в худшем — штрафами, потерянным доверием и крахом бизнеса. Разберём, почему использование одного пароля для разных сервисов — одна из самых опасных привычек в корпоративной безопасности, какие киберугрозы она несёт и как грамотная политика хранения паролей помогает эффективно защитить ваши данные и бизнес.

Почему использование одного пароля опасно

Среднестатистический пользователь использует в работе десятки учётных записей, и держать в голове уникальные и сложные комбинаций для каждой из них — задача не из лёгких. Поэтому один и тот же пароль часто применяется снова и снова. Такая привычка становится главным источником утечек данных.

Если злоумышленник получает доступ к одному из ваших аккаунтов, используя скомпрометированный пароль, он автоматически получает ключ ко всем остальным сервисам, где используется та же комбинация. Это называется «каскадной компрометацией» и является одним из самых распространённых сценариев взлома корпоративных и личных данных.

Компании часто недооценивают риски повторного использования паролей. Один скомпрометированный пароль может стать точкой входа для злоумышленников во всю корпоративную инфраструктуру.

Как злоумышленники охотятся за паролями:

- Фишинг. Мошенники создают поддельные сайты, копируя интерфейс банков, соцсетей или корпоративных порталов. Сотрудник сам вводит свои данные, думая, что находится на настоящем ресурсе.

- Вредоносное ПО. После заражения компьютера вирусы сканируют систему и крадут сохранённые пароли из браузеров, файлов и буфера обмена. Всё найденное автоматически отправляется злоумышленникам.

- Анализ утечек с других сайтов. Мошенники взламывают базы данных на развлекательных порталах или в интернет-магазинах, а затем проверяют найденные пары «логин-пароль» для входа в корпоративные системы. Если сотрудник использует один и тот же пароль, компания оказывается под угрозой.

- Атаки перебором (Brute Force). Специальные программы автоматически перебирают тысячи вариантов паролей, пока не найдут подходящий. Особенно уязвимы простые и короткие комбинации.

- Социальная инженерия. Мошенники обманывают сотрудников, чтобы те сами выдали пароли — например, представляются коллегой из техподдержки или руководителем и убеждают предоставить доступ «для срочного решения проблемы».

- Атаки на устаревшие протоколы и уязвимости. Если компания использует старое ПО или небезопасные способы передачи данных, злоумышленники могут воспользоваться известными уязвимостями для кражи паролей.

Утечка корпоративных данных, финансовых отчётов, документации, договоров, клиентских баз или интеллектуальной собственности не только наносит бизнесу прямой ущерб: компания теряет деньги и конкурентные преимущества. Последствия этим не ограничиваются. Репутация оказывается под угрозой, клиенты и партнёры теряют доверие, а компания сталкивается с юридическими и регуляторными санкциями.

Основные ошибки при работе с паролями в бизнесе

Даже если сотрудники знают о рисках, привычки меняются не сразу. Вот самые частые ошибки, которые значительно снижают уровень защиты корпоративных данных и создают уязвимости в системе управления доступом:

1. Один пароль для всех сайтов

Это универсальный ключ от дома, офиса и сейфа одновременно. Потеря этого ключа даёт злоумышленнику полный доступ ко всей вашей цифровой жизни.

2. Слабые и предсказуемые пароли

«123456» или «qwerty» до сих пор встречаются в корпоративных системах. Иногда сотрудники используют даты рождения или имена детей — всё то, что легко угадывается и подбирается с помощью разных кибератак, например, словарных или брутфорса.

3. Пароли на стикерах

Пароль на бумажке под клавиатурой или Excel-файл «Пароли_финал2.xlsx» без защиты — в офисе такие «хранилища» могут увидеть коллеги или подрядчики, а при удалённой работе риски бывают выше из-за отсутствия контроля.

4. Редкое обновление паролей

Даже самый сложный пароль со временем может быть скомпрометирован. Регулярная смена паролей (рекомендуется не реже одного раза в 90 дней) поможет снизить риск утечки.

5. Игнорирование многофакторной аутентификации (MFA)

MFA добавляет дополнительный уровень защиты, требуя подтверждения входа через SMS-код или приложение-аутентификатор. Даже если пароль скомпрометирован, без второго фактора злоумышленник не получит доступ.

6. Общие пароли для команды

«Один логин для всех» кажется удобным, но в итоге невозможно отследить, кто и когда им пользовался. Это повышает риск утечки данных при увольнении или недобросовестности одного из сотрудников.

7. Передача паролей через небезопасные каналы

Когда сотрудники отправляют пароли в чате или по почте, они фактически кладут ключи от офиса на стол в открытом кафе. Любой перехват такого сообщения — и злоумышленник получает доступ к корпоративным данным.

8. Игнорирование уведомлений о подозрительных входах.

Сообщение о входе из другого города или устройства — это тревожный звонок, а не случайность. Закрыть уведомление и продолжить работу означает самому открыть дверь для кибератаки.

9. Недостаточное обучение сотрудников

Если людям не объяснить, как работают угрозы, они будут действовать интуитивно. И чаще всего это небезопасно.

10. Сохранение паролей в браузере.

Браузер может запомнить ваши пароли, чтобы ускорить вход на сайты, но такой подход небезопасен. Если устройство заражено вредоносным ПО, все сохранённые данные легко окажутся в руках злоумышленников. Браузер не обеспечивает надёжную защиту ваших секретов — используйте специализированные инструменты для хранения паролей.

Что делать, если пароль уже скомпрометирован

Если вы подозреваете, что один из ваших паролей или пароль сотрудника попал в чужие руки, действуйте быстро:

Шаг 1. Смените скомпрометированный пароль

Новый пароль должен быть длинным, сложным и не связанным с предыдущими комбинациями. Не используйте предсказуемые изменения вроде добавления цифры или знака.

Шаг 2. Проверьте и смените пароли на всех связанных сервисах

Вспомните, где ещё вы могли использовать ту же или похожую комбинацию. Злоумышленники всегда проверяют скомпрометированный пароль на других популярных платформах (социальные сети, почтовые клиенты, онлайн-банки). Ваша задача — опередить их и обновить все пароли заранее.

Шаг 3. Включите многофакторную аутентификацию (MFA)

Даже если злоумышленник знает ваш пароль, без второго фактора он не сможет войти в аккаунт. Подключите второй фактор защиты во всех сервисах, где это возможно.

Шаг 4. Проверьте активность в учётной записи

Внимательно изучите историю входов и недавние действия в скомпрометированном аккаунте. Ищите подозрительные сессии из незнакомых мест или устройств, любые изменения, которые вы и ваши коллеги не совершали (отправленные письма, изменённые настройки, удалённые файлы). Любая аномалия — сигнал для дополнительных мер.

Шаг 5. Сообщите об инциденте

Если речь идёт о корпоративном аккаунте, немедленно сообщите о компрометации вашему ИТ-отделу или службе безопасности. Специалисты смогут заблокировать доступ злоумышленнику и проверить, не затронуты ли другие аккаунты.

Шаг 6. Проанализируйте ситуацию

Когда угроза устранена, важно понять, как произошла утечка. Это был фишинг? Вредоносное ПО на компьютере? Или пароль был слишком простым? Анализ причин поможет избежать повторения подобных ошибок в будущем.

Последствия утечки паролей

Что ждёт бизнес после компрометации данных? Последствия всегда серьёзные:

- Финансовые потери. Прямой ущерб от кражи средств, вымогательства, а также косвенные потери, связанные с восстановлением систем, расследованием инцидентов и юридическими издержками.

- Репутационный ущерб. Утечка данных клиентов или партнёров подрывает доверие и ведёт к оттоку клиентов и снижению конкурентоспособности.

- Юридическая ответственность. Нарушение законов о защите персональных данных (ФЗ-152) грозит штрафами и судебными исками.

- Операционные сбои. Взлом может парализовать работу отделов или всей компании и привести к потере критически важных данных.

- Утрата интеллектуальной собственности. Компрометация паролей может дать злоумышленникам доступ к конфиденциальным разработкам, коммерческим тайнам и другим ценным активам.

Как безопасно работать с паролями

Для того чтобы снизить риски, связанные с данными, компании внедряют комплексный подход к управлению учётными данными сотрудников:

- Менеджеры паролей. Внедрение корпоративного менеджера паролей позволяет создавать и хранить уникальные пароли для каждого ресурса. Сотрудники получают удобный инструмент, а ИТ-отдел — снижение нагрузки и централизованный контроль.

- Многофакторная аутентификация (MFA). MFA должна быть обязательной для критичных сервисов. Даже при утечке пароля она станет дополнительным барьером для злоумышленника.

- Обучение сотрудников. Без знаний даже лучший инструмент работать не будет. Короткие, регулярные тренинги объясняют, как безопаснее хранить пароли, и зачем это нужно.

- Сложные уникальные пароли. Современные политики безопасности требуют длинных комбинаций с буквами разного регистра, цифрами и символами. Менеджер паролей Пассворк автоматически генерирует такие пароли и избавляет сотрудников от необходимости их запоминать.

- Регулярная смена паролей. Если пароли обновляются по графику, злоумышленнику сложнее воспользоваться украденными данными или подобрать актуальную комбинацию. Для критичных учётных записей установите отдельный срок смены пароля и контролируйте выполнение этого требования.

- Мониторинг и аудит. Постоянный мониторинг активности учётных записей и регулярный аудит систем безопасности для выявления подозрительной активности и своевременного реагирования на угрозы.

Как выбрать менеджер паролей

На что стоит обратить внимание при выборе менеджера паролей для бизнеса, особенно в сферах с высокими требованиями к корпоративной безопасности:

- Развёртывание на собственных серверах. Возможность локальной установки обеспечивает полный контроль над корпоративными данными и обеспечивает соответствие требованиям внутренней политики безопасности.

- Архитектура безопасности. Менеджер паролей должен обеспечивать защиту по принципу Zero Knowledge и использовать современный тип шифрования, такой как AES-256.

- Управление доступом. Интеграция с LDAP и SSO упрощает аутентификацию и централизует управление пользователями.

- Гибкая модель ролей. Управление доступом на основе ролей (RBAC) чётко разграничивает права сотрудников. Каждый сотрудник получает доступ только к тем данным, которые необходимы ему для выполнения рабочих задач.

- Аудит и мониторинг. Журналирование всех действий и мгновенные уведомления о критических изменениях позволяют быстро обнаружить и локализовать инциденты.

- Многофакторная аутентификация. MFA — встроенная функция, усиливающая защиту при компрометации пароля.

- Удобство внедрения и использования. Если система сложная, сотрудники будут искать любой другой вариант хранения паролей, и он явно не будет более безопасным. Менеджер паролей должен быть интуитивно понятен и легко интегрироваться в рабочие процессы.

При выборе менеджера паролей компании должны опираться на критерии безопасности, контроля, удобства и соответствия законодательным нормам. Пассворк разработан именно для таких задач и сочетает высокий уровень защиты с удобной интеграцией в повседневные рабочие процессы.

Заключение

Один пароль для всех сервисов — прямая угроза бизнесу и риск, который может стоить компании слишком дорого. В случае компрометации доступ к критичным системам теряется мгновенно, а последствия могут быть необратимыми.

У компаний есть выбор: ждать, пока инцидент ударит по бизнесу, или заранее выстроить систему защиты. С помощью менеджера паролей и регулярного обучения сотрудников процесс создания уникальных паролей становится проще, а хранение данных — более управляемым.

Когда безопасность становится частью культуры, а не формальностью для отчёта, бизнес получает реальное преимущество. Бизнес, который уверенно защищает свои данные, выигрывает не только в цифрах, но и в доверии клиентов и партнёров.

Читайте также

Один пароль для всех сервисов: чем это грозит бизнесу

Современные угрозы и решения

Цифровая безопасность стала неотъемлемой частью жизни каждого пользователя — от новичка до ИТ-специалиста. В среднем один человек использует примерно 100 различных онлайн-аккаунтов, и только четверть применяют уникальные пароли для каждого сервиса. Это создает огромные риски: 80% взломов происходят из-за слабых или повторно используемых паролей.

Современные методы атак постоянно эволюционируют: злоумышленники используют фишинг, подбор паролей, автоматизированные скрипты и новые техники взлома. Утечки данных и компрометация учётных записей стали повседневной угрозой для каждого пользователя и бизнеса. Даже опытные специалисты сталкиваются с так называемой «парольной усталостью», возникающей из-за необходимости запоминать и регулярно обновлять десятки сложных паролей для разных сервисов. При этом требования к сложности паролей постоянно растут.

Люди — ключевой и наиболее уязвимый элемент в любой системе цифровой безопасности. Даже самые защищённые системы могут быть скомпрометированы, если пользователи игнорируют базовые правила. В итоге, всё упирается в человеческий подход к цифровой гигиене.

В условиях, когда количество паролей растёт быстрее, чем свободное время, старые методы защиты уже не спасают. Сегодня цифровая безопасность требует другого подхода: автоматизации и надёжных инструментов, которые действительно защищают ваши данные. Менеджер паролей перестал быть просто удобным сервисом — он стал фундаментом личной и корпоративной безопасности.

Почему обычные методы защиты паролей больше не работают

По данным Минцифры, в 2024 году прямой ущерб от кибератак в России достиг 160 млрд рублей, а их число выросло почти на треть по сравнению с прошлым годом. Примерно половина компаний столкнулась с утечками данных, и более 50% успешных атак связаны с человеческим фактором: слабые пароли, их повторное использование и обмен учётными данными между сотрудниками.

Эксперты Солар Секьюрити выявили, что в 40% компаний аккаунты уволенных сотрудников остаются активными. Причина — нет чёткой связи между HR- и ИТ-отделами: удаление затягивается, а бывшие сотрудники сохраняют доступ к внутренним ресурсам. В тех же 40% организаций не достаточно реализована работа с устаревшими аккаунтами и выявлением избыточных прав пользователей. Почему? Нет аудита пользователей, много разрозненных систем, используются общие аккаунты и разные способы выдачи доступа.

«На первый план выходят подходы security by design (проектирование киберсистем, в которых меры безопасности интегрированы в архитектуру и программный код), включая безопасную разработку, а также обеспечение «наблюдаемости» инфраструктуры для служб эксплуатации и безопасности для своевременного обнаружения атак»

— Антон Ведерников, руководитель направления продуктовой безопасности Selectel

В 35% компаний ручное управление доступом мешает расследовать инциденты и быстро узнавать, какими правами пользовались бывшие сотрудники. Из-за этого нет возможности оперативно снижать риски, связанные с нелегитимным доступом.

Несмотря на такую статистику, лишь половина компаний внедрили централизованные решения для управления паролями. Автоматизация работы с паролями и многофакторная аутентификация становятся стандартом, однако привычки пользователей меняются медленно — и именно это остаётся главным уязвимым местом.

Проблема парольной усталости

Когда сервисов становится слишком много, пользователи начинают упрощать себе жизнь: используют один и тот же пароль, записывают комбинации на бумаге, копируют их в заметки. Это приводит к тому, что компрометация одного аккаунта открывает доступ ко всем остальным.

Парольная усталость — это момент, когда требования к безопасности становятся невыполнимыми, и пользователи начинают искать обходные пути, открывая новые риски. Чем больше становится сложных и разнообразных паролей, тем выше путаница и тем труднее их запомнить.

Большинство пользователей прекрасно знают, что повторное использование паролей опасно. Но, вопреки здравому смыслу, продолжают поступать именно так. Это и есть «парольная усталость» — когда требования к безопасности идут вразрез с удобством, а память и самодисциплина уже не справляются.

Типичные ошибки

- Использование простых и предсказуемых паролей: «123456», «password», «qwerty»

- Повторное использование одних и тех же паролей (в том числе для рабочих и личных целей): если один аккаунт скомпрометирован, злоумышленник получает доступ ко всем связанным сервисам

- Хранение паролей в браузере без дополнительной защиты: в случае заражения компьютера вредоносным ПО злоумышленник легко извлечёт все сохранённые данные

- Передача паролей через незащищённые каналы связи: отправка пароля в мессенджере, по электронной почте или через SMS — всё это может быть перехвачено

- Запись паролей на бумажках, стикерах или в блокнотах: физический носитель легко потерять или забыть на рабочем месте, где его может найти посторонний

- Отсутствие регулярной смены паролей: старые и давно используемые пароли чаще всего уже фигурируют в базах утечек

- Хранение паролей в открытых файлах или в облаке: документы вроде «пароли.xlsx» или «passwords.txt»

- Игнорирование двухфакторной аутентификации (2FA): даже сложный пароль не спасёт, если злоумышленник узнает его — дополнительный фактор значительно снижает риск взлома

- Пренебрежение обновлением паролей после инцидентов или увольнения сотрудников: старые учётные данные могут остаться у бывших работников или злоумышленников

Что такое менеджер паролей

Менеджер паролей — это сервис, который помогает безопасно хранить и использовать пароли для всех сервисов и корпоративных систем. Он решает сразу несколько задач: избавляет от необходимости запоминать сложные комбинации, снижает риск утечек из-за слабых или повторяющихся паролей, ускоряет процесс входа в сервисы и поддерживает корпоративные политики безопасности.

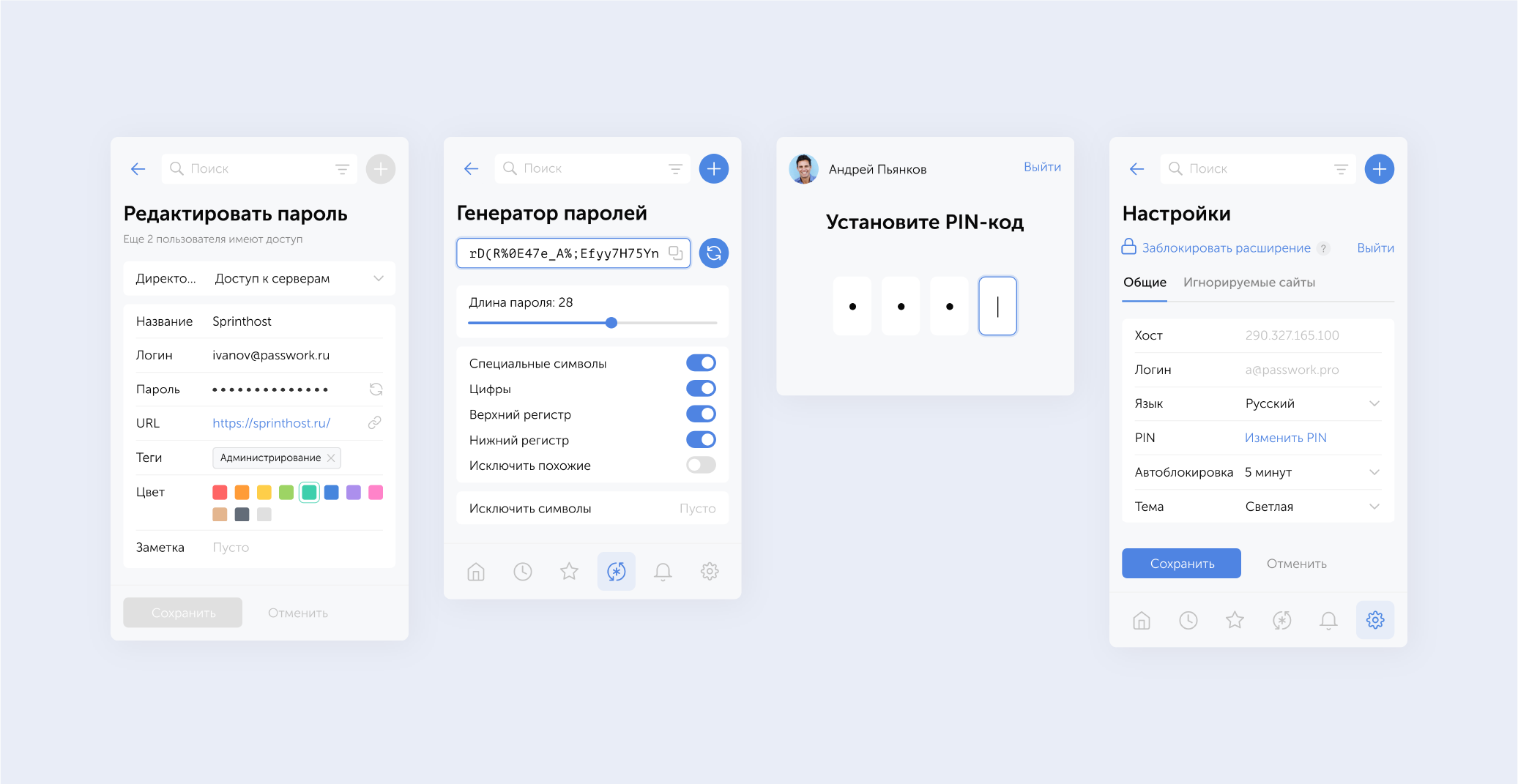

Как работает менеджер паролей

Менеджер паролей сохраняет все учётные данные в зашифрованном хранилище. Доступ к ним защищён мастер-паролем. Когда требуется авторизация в приложениях компании, сервис автоматически подставляет нужный пароль в форму входа — без копирования и ручного ввода. Это исключает риск передачи пароля через небезопасные каналы.

Типы менеджеров паролей

- Встроенные (например, в браузерах). Просты в использовании и подходят для личных задач. Однако их возможности ограничены: слабая интеграция с корпоративными системами, базовая защита, отсутствие централизованного управления.

- Облачные. Сервисы, работающие в инфраструктуре провайдера. Позволяют быстро развернуть систему без покупки серверов, обеспечивают доступ из любой точки мира.

- Автономные. Отдельные приложения, которые устанавливаются на серверах компании. Поддерживают корпоративные политики, многофакторную аутентификацию, разграничение прав доступа, аудит действий пользователей и работу на разных платформах. Такие решения интегрируются с Active Directory, SIEM и другими системами безопасности.

Шифрование и архитектура нулевого доверия

Современные менеджеры паролей используют надёжное шифрование, чаще всего стандарт AES-256. Архитектура «нулевого доверия» (Zero knowledge) означает, что даже разработчики сервиса не могут получить доступ к вашим данным: ключи шифрования создаются только на вашем устройстве и не передаются в облако. Все операции с паролями происходят локально, а передаваемые данные защищены от перехвата и взлома.

Преимущества менеджера паролей

Менеджер паролей помогает не только повысить уровень защиты, но и упростить ежедневную работу сотрудников и ИТ-отдела. Это шаг к более устойчивой инфраструктуре, снижению операционных рисков и соответствию современным стандартам информационной безопасности.

- Защита от основных видов атак. Менеджер паролей помогает создавать уникальные сложные пароли для каждого сервиса, что закрывает доступ злоумышленникам, использующим подбор и перебор. Автоматическое заполнение форм снижает риск фишинга. Кроме того, менеджер паролей снижает риски, связанные с социальной инженерией: сотруднику не нужно раскрывать пароли по телефону или в письме, даже если запрос выглядит убедительно. Все доступы передаются через внутренние и защищённые механизмы менеджера паролей.

- Экономия времени и снижение нагрузки. Не нужно запоминать десятки сложных комбинаций — достаточно одного мастер-пароля. Сотрудники не тратят время на восстановление доступа, не забывают пароли, не хранят их в небезопасных файлах или блокнотах. Это снижает стресс, минимизирует количество ошибок при вводе и освобождает время для решения рабочих задач.

- Автоматизация рутинных задач. Менеджер паролей снимает рутинную нагрузку с ИТ-отдела: сотрудники самостоятельно восстанавливают доступы, обновляют пароли и управляют секретами без обращения в техподдержку. Это сокращает число инцидентов, связанных с забытыми или устаревшими паролями, и освобождает специалистов для более сложных задач.

- Централизованное управление и аудит. Корпоративные решения интегрируются с SIEM-системами: события входа в систему, изменения паролей и подозрительной активности автоматически попадают в аналитику безопасности. ИТ-отдел получает прозрачную картину использования секретов, быстро реагирует на аномалии и отслеживает соответствие требованиям внутреннего аудита.

- Интеграция с инфраструктурой. Современные менеджеры паролей поддерживает работу по API: автоматизация выдачи и отзыва доступов, массовое обновление паролей, интеграция с внутренними сервисами и CI/CD. Это ускоряет процессы, снижает количество ручных операций и минимизирует человеческий фактор при управлении корпоративными секретами.

Безопасность паролей с Пассворком

Пассворк — менеджер паролей от российского разработчика с опытом работы более 11 лет в сфере информационной безопасности. Это не просто сайт или типовое веб-приложение, к которым привыкли многие разработчики. Это полноценная платформа для хранения критичных данных, созданная с учётом многопользовательских сценариев и многоуровневой криптографии. При разработке особое внимание уделяется каждому этапу — от авторизации и работы с токенами до хранения и передачи секретов.

- Архитектура безопасности в основе. Пассворк изначально строится по принципу «безопасность по умолчанию». Безопасность закладывается ещё на этапе разработки: весь код проходит ручное ревью, автоматическую и AI-проверку, статический и динамический анализ, SBOM-контроль зависимостей. Каждый релиз тестируется на уязвимости и соответствует актуальным требованиям регуляторов.

- Простота внедрения и использования. Пассворк легко интегрируется в корпоративную инфраструктуру: поддерживает работу по API, интеграцию с Active Directory, SIEM, внутренними сервисами и CI/CD. Интерфейс интуитивно понятен, обучение сотрудников занимает минимум времени. Благодаря этому пользователи не сопротивляются новым политикам безопасности — наоборот, получают удобный инструмент, который реально упрощает работу и избавляет от рутины.

- Минимум изменений в привычных процессах. Пассворк не требует от сотрудников запоминать сложные пароли, вручную обновлять доступы или использовать небезопасные методы передачи секретов. Все действия — от создания пароля до его передачи коллеге — происходят в единой защищённой среде. Это снижает риск человеческих ошибок, ускоряет рабочие процессы и повышает общий уровень цифровой гигиены в компании.

- Многоуровневая защита и независимость. Ключевые процессы: шифрование, управление ключами, контроль доступа — реализованы внутри компании. Нет аутсорса и «чёрных ящиков»: каждый компонент известен, проверен и задокументирован. Для работы с криптографией получены лицензии ФСТЭК и ФСБ, а команда экспертов подтверждает квалификацию на каждом этапе разработки. Пассворк включён в реестре отечественного ПО.

- Единая точка входа. Пассворк поддерживает интеграцию с корпоративными LDAP-каталогами и SSO (Single Sign-On). Это позволяет сотрудникам использовать привычные учётные данные для доступа к системе, а ИТ-отделу — централизованно управлять правами и быстро отзывать доступы при необходимости. Такой подход снижает нагрузку на службу поддержки, ускоряет онбординг новых сотрудников и повышает уровень безопасности за счёт единой политики аутентификации.

- Контроль, аудит и соответствие регуляторам. Пассворк поддерживает централизованное управление доступами, аудит действий пользователей, интеграцию с SIEM и внутренними системами безопасности. ИТ-отдел получает прозрачную картину использования секретов, быстро реагирует на инциденты и обеспечивает соответствие требованиям регуляторов.

Пассворк помогает компаниям выстраивать систему управления доступами, которая отвечает современным стандартам безопасности. Решение закрывает все основные риски, связанные с человеческим фактором, автоматизирует рутинные процессы и даёт ИТ-отделу полный контроль над критичными данными.

Заключение

Менеджеры паролей — фундамент современной цифровой безопасности. Они решают сразу несколько задач: автоматизируют хранение и использование паролей, защищают корпоративные секреты от утечек, помогают соблюдать политики и требования регуляторов, минимизируют влияние человеческого фактора. С их помощью бизнес снижает риски, ускоряет рабочие процессы и экономит ресурсы ИТ-отдела.

Но не все решения одинаково надёжны. Для критичных задач нужен менеджер паролей, который строится по стандартам защищённых систем, а не просто как удобный сервис. В этом и заключается преимущество Пассворка: сервис объединяет зрелую архитектуру, глубокую проработку безопасности, простоту внедрения и прозрачность для ИТ-отдела. Сотрудникам легко освоить Пассворк — политики безопасности становятся реальной практикой, а не формальностью.

Читайте также

Как защитить данные с помощью менеджера паролей

Вступление

Как часто ваши сотрудники забывают пароли от корпоративных сервисов? Эта проблема знакома многим компаниям: «парольная усталость» забирает время у сотрудников на восстановление доступа, а у ИТ-отделов — на постоянную поддержку пользователей. Есть ли способ этого избежать?

На помощь приходит технология единого входа — Single-Sign-On (SSO), обещающая избавить бизнес от рутины и повысить безопасность. Но что такое SSO на самом деле, зачем она нужна, какие преимущества и подводные камни скрываются за её удобством? Почему грамотное управление системой единого входа — это не только про комфорт, но и про защиту данных компании.

Что такое единый вход

Представьте, что у вас есть один ключ, который открывает все двери в офисе. Удобно? Именно так работает Single Sign-On. Это система, позволяющая пользователю пройти единую аутентификацию и получить доступ ко всем корпоративным приложениям, сервисам и платформам без необходимости повторно вводить пароли.

После успешной аутентификации система автоматически передаёт сервисам специальные ключи доступа (SSO-токены). Благодаря этому приложения сразу распознают пользователя и предоставляют нужные права. Вместо десятков паролей сотруднику достаточно одной пары: логина и пароля SSO.

Технология SSO работает на основе современных протоколов — SAML, OAuth, OpenID Connect. Они обеспечивают безопасный обмен данными между сервисами. Для ИТ-отдела SSO становится центральной точкой управления доступом, а для сотрудников — простым и надёжным способом входа во все цифровые ресурсы компании.

Как работает SSO

- Запрос доступа к приложению. Пользователь открывает корпоративное приложение (например, CRM или почту). Приложение не находит локальной сессии и перенаправляет пользователя на SSO-провайдера (Identity Provider, IdP).

- Перенаправление и аутентификация. Пользователь попадает на страницу IdP (например, Microsoft Azure AD, Okta, или корпоративный сервер SAML/OAuth). Здесь он вводит свои корпоративные учетные данные.

- Проверка личности и MFA. IdP проверяет логин и пароль, а также (если настроено) запрашивает второй фактор (например, SMS-код, push-уведомление, биометрию).

- Генерация токена (Assertion/Token). После успешной аутентификации IdP создает специальный токен (например, SAML Assertion или JWT-токен для OAuth/OpenID Connect), который подтверждает личность пользователя.

- Передача токена приложению и его верификация. SSO-провайдер перенаправляет пользователя обратно в приложение, передавая токен через защищённый канал (обычно HTTPS). Приложение проверяет токен: удостоверяется, что он выдан доверенным IdP и не был изменён.

- Предоставление доступа. Если проверка успешна — пользователь получает доступ к приложению. При переходе к другим сервисам повторная аутентификация не требуется: токен уже есть.

- Централизованное управление доступом. ИТ-отдел может централизованно управлять правами: блокировать пользователей, подключать MFA, просматривать логи входов и быстро отзывать доступ ко всем приложениям при необходимости.

Термины и определения

Собрали основные термины, которые помогут быстро разобраться в технологии SSO и связанных с ней понятиях.

- SSO (Single Sign-On). Технология единого входа — позволяет пользователю получить доступ ко многим приложениям и сервисам после одной аутентификации.

- Identity Provider (IdP). Провайдер идентификации — система, которая отвечает за проверку личности пользователя и выдачу токенов для доступа к приложениям.

- Service Provider (SP). Провайдер сервиса — приложение или сервис, к которому пользователь получает доступ через SSO.

- SAML (Security Assertion Markup Language). Один из популярных протоколов для передачи данных аутентификации между IdP и SP.

- OAuth 2.0. Протокол авторизации, позволяющий приложениям получать ограниченный доступ к учетной записи пользователя без передачи пароля.

- OpenID Connect. Расширение OAuth 2.0, добавляющее механизм аутентификации и передачи информации о пользователе.

- MFA (Multi-Factor Authentication). Многофакторная аутентификация — дополнительный уровень защиты, при котором требуется второй фактор (например, SMS, приложение, биометрия).

- Token (Токен). Цифровой «пропуск», который подтверждает успешную аутентификацию пользователя и содержит информацию о его правах.

- Assertion (Ассерция). Структурированный документ (обычно в SAML), который удостоверяет личность пользователя и его права.

- Session (Сессия). Промежуток времени, в течение которого пользователь аутентифицирован и может пользоваться сервисами без повторного входа.

- SSO Portal (SSO-портал). Централизованная точка входа, через которую сотрудники могут получать доступ ко всем корпоративным приложениям.

Почему это важно

Задумывались, сколько времени уходит у ваших сотрудников на восстановление паролей или поиск нужных доступов? Технология SSO решает эту проблему раз и навсегда:

- Меньше стресса для сотрудников. Больше не нужно запоминать десятки паролей или искать их в спешке — один вход открывает все нужные ресурсы.

- Централизованный контроль. Все права и доступы удобно управляются из единого центра. ИТ-отделу не нужно вручную раздавать или отзывать доступы по каждому сервису.

- Лёгкая интеграция новых сервисов. Подключили новый инструмент? С SSO сотрудник сразу получает к нему доступ.

Но, как и любой универсальный ключ, технология единого входа требует особого внимания к вопросам безопасности. В чём сильные и слабые стороны SSO?

Преимущества внедрения единого входа

Упрощение аутентификации

Пользователь один раз проходит SSO-аутентификацию и получает доступ ко всем необходимым приложениям. Это особенно актуально для компаний с большим числом внутренних и внешних сервисов. Пользователь заходит в систему один раз, далее всё происходит автоматически.

- Меньше лишних действий: сотрудники не тратят время на повторные входы и переключения между сервисами.

- Снижается барьер для внедрения новых решений: удобный и быстрый доступ через SSO мотивирует персонал пользоваться новыми сервисами без лишних вопросов.

Пример: в крупной ИТ-компании сотрудники используют до 20 разных систем ежедневно. Внедрение SSO позволяет им входить во все системы через единый вход, экономя до 30 минут рабочего времени в неделю на каждом сотруднике.

Меньше обращений в поддержку

Сотрудники забывают пароли, службы поддержки завалены запросами на сброс. SSO решает эту проблему — пользователю нужен только один пароль. Это снижает нагрузку на ИТ-отдел и экономит ресурсы компании. Вероятность потерять один доступ гораздо ниже.

- Снижение нагрузки на helpdesk: до 50% всех обращений в поддержку связаны именно с паролями. SSO позволяет сократить этот поток в разы.

- Больше времени на работу, меньше — на ожидание: меньше сбоев, выше удовлетворённость сотрудников и, как следствие, рост эффективности бизнеса.

Пример: если в компании с 1000 сотрудников каждый тратит по 5 минут в неделю на восстановление паролей, это 83 часа потерь ежемесячно. После внедрения SSO количество обращений может снизиться на 60–70%, а IT-отдел освободит до 50 часов в месяц для решения других задач.

Повышение уровня безопасности

Меньше паролей — меньше шансов, что кто-то из сотрудников выберет слабый или повторно используемый пароль. Кроме того, SSO позволяет быстро управлять доступом: если сотрудник покидает команду, ему закрывают доступ ко всем системам в пару кликов.

- Многофакторная авторизация на базе SSO: ИТ-отдел легко подключает второй фактор — безопасность выходит на новый уровень.

- Мгновенное управление доступом: централизованное управление SSO позволяет быстро блокировать доступ уволенным сотрудникам.

- Современные стандарты защиты: SSO использует актуальные протоколы шифрования и ведёт подробные логи — вы всегда знаете, кто, когда и куда заходил.

Пример: представьте, что в компании внедрена система SSO с централизованным управлением. При обнаружении компрометации учётной записи IT-отдел может мгновенно отключить доступ к десяткам сервисов сразу, не тратя время на обход каждой системы вручную. Такой подход позволяет сократить время реагирования на инциденты с часов до минут и минимизировать потенциальный ущерб от утечки данных.

Недостатки единого входа

Создание единой точки отказа

Если единый вход — это ключ ко всему, что будет, если он сломается?

- Если сервис SSO выходит из строя, сотрудники теряют доступ ко всем корпоративным системам одновременно

- В случае успешной атаки на SSO-аккаунт злоумышленник получает полный доступ ко всей инфраструктуре

Необходимо заранее продумать резервные сценарии: использовать дублирующие механизмы аутентификации, хранить инструкции для сотрудников и регулярно проводить тесты на отказоустойчивость.

Внедрение единого входа может быть сложным

Запустить SSO не получится за один день. Процесс требует времени, ресурсов и технической экспертизы. Не все корпоративные приложения поддерживают современные протоколы SSO (SAML, OAuth и другие). С устаревшими системами могут возникнуть сложности — часть из них не интегрируется с единой аутентификацией вовсе.

Чтобы избежать сбоев и потерь доступа, важно заранее провести аудит всех используемых сервисов, оценить их совместимость с SSO и составить поэтапный план интеграции. Такой подход поможет снизить риски и обеспечить стабильную работу инфраструктуры на каждом этапе внедрения.

Не все приложения поддерживают единый вход

Даже самые продвинутые SSO-сервисы не всегда могут интегрироваться с нестандартными или устаревшими приложениями. В итоге часть сотрудников оказывается «за бортом» — им всё равно приходится использовать отдельные логины и пароли.

- Некоторые приложения не поддерживают SSO без доработки, что требует дополнительных ресурсов

- Для таких сервисов приходится вручную управлять доступом, что увеличивает риски и снижает общую эффективность системы безопасности

- Управление становится сложнее, если часть сервисов выпадает из единой схемы доступа

Чтобы минимизировать эти проблемы, важно заранее провести инвентаризацию всех используемых приложений и оценить возможности их интеграции с SSO. Так вы избежите неожиданных «узких мест» и сможете построить действительно удобную и безопасную инфраструктуру.

Разница между менеджером паролей и SSO

На первый взгляд, может показаться, что менеджеры паролей и системы единого входа (SSO) решают одну и ту же задачу — позволяют сотрудникам быстро и удобно получать доступ к нужным сервисам. Оба инструмента действительно упрощают жизнь пользователям и ИТ-отделу. Но если посмотреть глубже, у каждого решения есть свои сильные стороны, которые делают их не просто похожими, а взаимодополняющими.

SSO — это единая точка входа: сотрудник один раз проходит аутентификацию и сразу получает доступ ко всем корпоративным сервисам, которые поддерживают современные протоколы. Управление доступом становится проще и быстрее, но SSO работает только с интегрированными системами.

Менеджер паролей закрывает все оставшиеся сценарии. Он хранит и защищает пароли для любых онлайн-сервисов, даже если они не поддерживают SSO. Сотрудники могут безопасно получать, автозаполнять и делиться паролями для нужных ресурсов — без риска утечек и необходимости запоминать десятки сложных комбинаций. Это особенно важно для работы с устаревшими или внешними системами, разовыми проектами и сервисами, которые невозможно подключить к SSO.

В итоге, связка SSO и менеджера паролей позволяет построить комплексную систему управления доступом: централизовать контроль там, где это возможно, и обеспечить безопасность там, где автоматизация пока недоступна. Такой подход помогает закрыть все «дыры» в инфраструктуре и не оставлять критически важные сервисы без защиты.

Почему SSO и менеджер паролей должны работать вместе

Использовать только SSO недостаточно: не все сервисы и приложения поддерживают современные протоколы единого входа, такие как SAML или LDAP. В компании всегда найдутся системы, которые не интегрированы с SSO — старые приложения, сторонние сервисы, разовые проекты или даже те, о которых ИТ-отдел может не знать. Эти «слепые зоны» создают риски для безопасности и управления доступом.

Менеджер паролей закрывает эти пробелы. Он защищает пароли для всех сервисов, которые не попадают под централизованный контроль, позволяет безопасно хранить, делиться и отзывать доступы, а также обеспечивает аудит действий пользователей. Даже если SSO временно недоступен, сотрудники не теряют доступ к важным ресурсам — это снижает риски простоев и потери данных.

Вместе SSO и менеджер паролей формируют единую систему управления доступом, которая охватывает все корпоративные сервисы — от современных облаков до устаревших решений. Такой подход помогает ИТ-отделу централизованно управлять всеми доступами, быстро реагировать на изменения и минимизировать человеческий фактор. Для бизнеса это значит: все сервисы защищены, а работа не остановится даже при сбоях отдельных систем.

Сравнение подходов к управлению доступом